Scopri come rafforzare la sicurezza informatica della tua azienda nel contesto post-GDPR, con gli esperti di Kingston.

Il nostro eBook "La protezione dei dati e la sicurezza informatica in uno scenario post-GDPR" esamina alcune di queste insieme ad altre che si manifesteranno a breve. Abbiamo chiesto agli esperti di condividere le loro conoscenze riguardo l'attuale panorama della protezione dei dati e sicurezza informatica:

- Come è cambiata la protezione dei dati dopo il GDPR?

- In che modo le organizzazioni stanno formando i propri dipendenti?

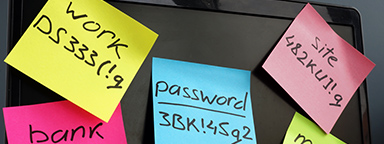

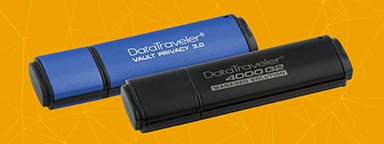

- I dipartimenti IT possono rendere più sicuri i dispositivi?

- In che modo i fornitori di tecnologia possono agevolare processi e conoscenza?

Incontra gli esperti di Kingston sulla sicurezza informatica

Tara Taubman-Bassirian

Tara ha numerosi titoli: avvocato, mediatore, ricercatrice, consulente, relatrice e autrice. La sua sconfinata esperienza in aree quali privacy, proprietà intellettuale e protezione dei dati l'ha resa celebre in diverse aree del pianeta, soprattutto nel Regno Unito, Francia e USA.

Rafael Bloom

Rafael è Direttore di Salvatore ltd. Il suo ruolo consiste nell'aiutare le società ad affrontare le sfide operative, commerciali e strategiche e ad approfittare delle opportunità offerte dall'evoluzione normativa e tecnologica.

Sally Eaves

La prof. Sally Eaves viene descritta come un "tedoforo della tecnologia etica". Avendo ricoperto ruoli quali CEO, CTO, Docente di Tecnologie emergenti e Consulente strategico internazionale ha un enorme contributo esperienziale da offrire. Sally è una pluripremiata relatrice, autrice, ricercatrice e influencer, esponente di un'autentica e originale leadership di pensiero.