Kingston IronKey ハードウェア暗号化 USB および外付け SSD ドライブに AES-XTS ブロック暗号モードが採用されています

XTS - 最高の暗号化を実現する鍵

最も安全な USB ドライブの暗号化を行うには、認証を得るだけでは不十分です。Kingston IronKey™ ハードウェア暗号化 USB および外付け SSD ドライブには、XTS ブロック暗号モードを利用した 256 ビット AES 暗号化が搭載されています。XTS は、CBC や ECB などの他のブロック暗号モードよりも優れたデータ保護を提供します。

以下、データ保護デバイスとしてゼロから設計された IronKey ドライブのセキュリティ上の利点を紹介します。

フルディスク暗号化 AES ブロック暗号の動作モード

AES (Advanced Encryption Standard) は、データブロックを 128 ビットで暗号化するブロックサイファーです。128 ビットを超えるデータを暗号化する場合、AES はブロックサイファーモードを使用します。AES 仕様には、多数のブロックサイファーモードがあります。なかでも最もシンプルなブロックサイファーモードは ECB (Electronic Code Book) です。ECB に見られるセキュリティ上の脆弱性に対処する CBC (Cipher Block Chaining) は 、ポータブル暗号化フラッシュドライブに一般的に使用されています。XTS は最近リリースされたモードの 1 つであり、ECB や CBC でのデータ保護で強力な機能を発揮します。これらのブロックサイファーモードについて以下に簡単に説明します。

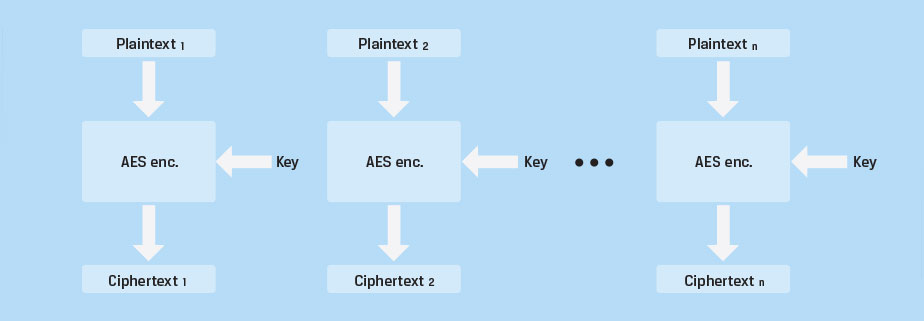

電子コードブック (ECB)。この暗号モードは、128 ビットのデータブロックごとに AES 暗号化プロセスを繰り返すだけです。図 1 は ECB モードによるデータ暗号化を示しています。各ブロックは同じ暗号化キーで AES を使って個別に暗号化されます。復号化では、プロセスは逆になります。ECB では、プレーンテキストと呼ばれる同じブロックの暗号化されていないデータが同じ方法で暗号化され、同じブロックの暗号化されたデータ (暗号文) が得られます。この暗号モードはデータパターンをうまく隠せないため、理想的とは言えません。図 2 は、この暗号モードの主なセキュリティ上の脆弱性を示す例です。

|

|

電子コードブック (ECB) |

左側の画像は暗号化されていません。右側の画像は、CBC や XTS など、他の暗号化モードを使った場合、テキストがどのようになるかを示したものです。ECB に関連する脆弱性を表しているのが中央の画像です。暗号化ブロック内にある画像の同一ピクセルパターンは、同一サイファーブロックが生成されるように暗号化されるので、オリジナルの画像は滲んでいます。

この例から、同じ暗号文を生成する方法で同一ブロックデータを暗号化してはならないことが分かります。したがって ECB ブロックサイファーモードはセキュリティが脆弱であり、使用に適していません。

|

|

|

|

オリジナルの画像 |

ECB モードを使用した暗号化例 |

その他のモードを使用した暗号化例 |

|

図 2 |

||

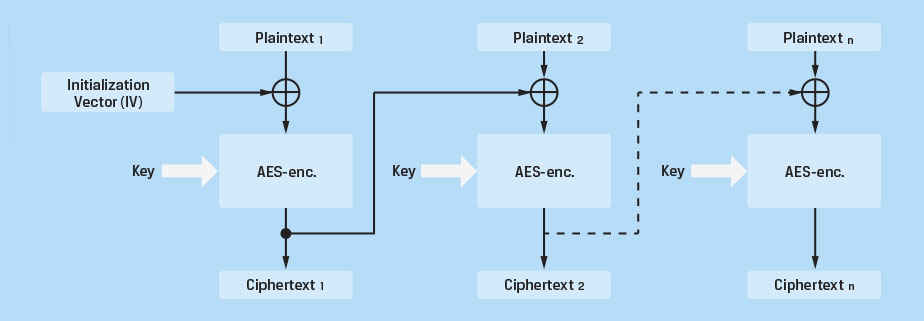

暗号ブロック連鎖 (CBC)。前述のとおり、ECB の主な弱点は、同一のデータブロックが同一の暗号テキストを生成する方法で暗号化されることです。目標は、2 つ以上のブロックのプレーンテキストが同じであっても、同じ暗号鍵を使用して各ブロックを暗号化し、異なる暗号テキストを生成する暗号化方式を実現することです。暗号ブロック連鎖はこの成果を得るために設計されました。図 3 は CBC 暗号モードの説明図です。

128 ビットの初期化ベクトル (IV) が生成され、セクター内の最初のブロックのプレーンテキストと結合されます。このデータは排他的論理和 (XOR) 関数を使って結合されます。こうして得られた 128 ビットのデータは、AES 暗号化アルゴリズムを使って暗号化され、メディアに保存されます。得られた暗号テキストは次のブロックに渡され、そこでそのブロックのプレーンテキストと結合され、暗号化されて保存されます。この連鎖プロセスは、セクター内の各ブロックに対して繰り返されます。このプロセスにより、同一データのブロックであっても、全く異なる暗号テキストになることが保証されます。その結果、CBC は ECB よりもはるかに安全で、ほとんどのセキュリティアプリケーションに適していると考えられています。CBC は多くの暗号化フラッシュドライブで広く使われています。

|

|

電子コードブック (ECB) |

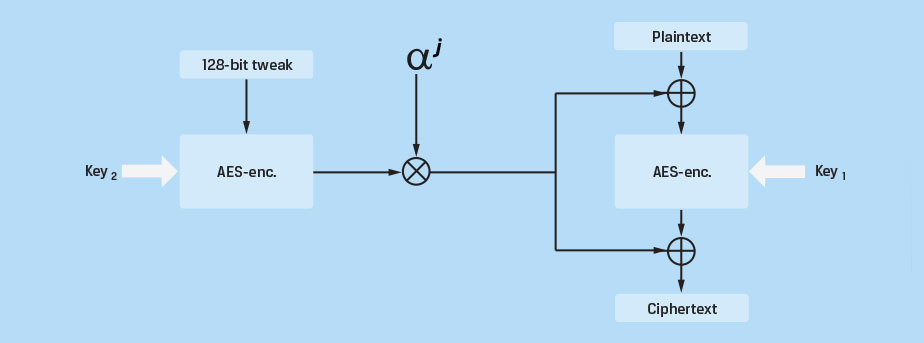

AES-XTS ブロック暗号モード。元々は IEEE Std 1619-2007 として規定されていましたが、2010 年に NIST が AES ブロック暗号モードのリストに XTS を追加しました。XTS は最新のブロック暗号モードで、IronKey ドライブで使用されている暗号モードです。XTS は、CBC などの他のブロック暗号モードに代わる強力な暗号モードとして設計されました。XTS は、他のモードの弱点を突くために使用される可能性のある、より巧妙なサイドチャネル攻撃に関連する潜在的な脆弱性を排除します。図 4 は XTS モードの簡略ブロック図です。

XTS は 2 つの AES 鍵を使用します。1 つの鍵は AES ブロック暗号化を実行するために使用され、もう 1 つは「Tweak 値」と呼ばれるものを暗号化するために使用されます。この暗号化された Tweak はさらに GF(ガロア多項式関数)で変更が加えられ、XOR (排他的論理和) 演算にて各ブロックのプレーンテキストと暗号文と組み合わされます。GF 演算により、さらに拡散されるので同一のデータブロックが同一の暗号文を生成することはなくなります。つまり、同一プレーンテキストを初期化ベクトルやチェーニングを使用せずに、各ブロックで独自の暗号文の生成が可能になります。実際、2 つの独立したキーを使うのでテキストはほぼ二重暗号化に近い状態です。復元するときはこのプロセスが逆に実行されます。各ブロックは独立しており、チェーニングがないので、保存された暗号文が壊れたりした場合、復元不可能になるデータはそのブロックのみに制限されます。一方、チェーニングモードでは、復元時にこうしたエラーが他のブロックにも波及します。

|

|

図 4 |

結論

AES-XTS は、Kingston IronKey ハードウェア暗号化ドライブに、市場に出回っている他の製品よりも優れたデータセキュリティを提供します。セキュリティ機能はすべて、オンボードのセキュリティプロセッサに搭載されているため、セキュリティと携帯性で勝っています。

さらに、これらのデバイスは、複雑なパスワード保護を実施し、指定された回数の無効なパスワード試行後にロックダウンし、最終的にドライブのデータを暗号化消去します。頑丈な防水ケースに収納されたこれらのデバイスは、究極のセキュリティとデータ保護を提供します。究極レベルのデータ保護を必要とするお客様のために、一部の IronKey ドライブには最新の FIPS 140-3 レベル 3認証が採用されており、最も重要なデータに軍用グレードのセキュリティを提供します。企業用および軍用グレードの IronKey 暗号化ドライブには、すべて 3 年から 5 年の保証と無料テクニカルサポートが付随します。