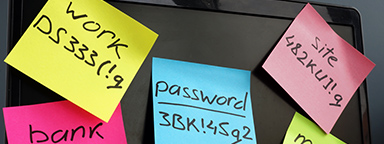

現在、企業や政府自治体から個人まで、世界中の人々は共通して、重要な個人情報や機密情報の保護を必要とし、強く求めています。保管中でも転送中でも、データ保護は絶対に必要です。データ漏洩、ハッキング、ノートパソコン/PC の紛失または盗難により発生する金銭的な損害や悪評による損害は、天文学的な数字になる場合があれます。

悪意あるハッカーや組織的データ窃盗に対して自衛するには、使用中のデータも、保存されているデータも同様に暗号化する必要があります。万一、コンピュータネットワークやストレージデバイスに不正なアクセスがあり、何らかの方法で認証を突破された場合に、暗号化は強固な防衛手段となります。この場合、ハッカーはデータにアクセスできません。この記事では、ソフトウェアベースの暗号化、自己暗号化ドライブ(SED)および SSD 暗号化の基本的な仕組みを中心にご説明します。