El modo de encriptación en bloques AES-XTS se utiliza en las unidades USB y SSD externas encriptadas por hardware de Kingston IronKey

XTS - La clave para el mejor encriptado

Se necesita más que un certificado para disponer de la encriptación más segura para los dispositivos USB. Las unidades de Kingston IronKey™ USB y SSD externas encriptadas por hardware cuentan con encriptado AES de 256 bits que utiliza el modo de encriptación en bloques XTS. XTS proporciona mayor protección de datos frente a otros modos de encriptación en bloques, tales como CBC y ECB.

A continuación se detallan las ventajas de seguridad de las unidades IronKey, que están diseñadas desde cero como dispositivos de protección de datos.

Modos de operación del encriptado en bloques AES para una encriptación de datos completa

AES o Advanced Encryption Standard, es un encriptado en bloques que encripta bloques de datos en 128 bits. Para encriptar algo mayor de 128 bits, AES utiliza el modo de encriptación en bloques. Existen muchos y diferentes modos de encriptación en bloque AES que forman parte de la especificación AES. El modo de encriptación en bloques más sencillo es el Electronic Code Book (ECB). Cipher Block Chaining (CBC) se ocupa de las debilidades de seguridad presentes con ECB, y es uno de los modos más comunes utilizados en dispositivos Flash portátiles encriptados. XTS es uno de los modos más recientes y proporciona una protección de datos mayor que ECB y CBC. La siguiente es una breve descripción de este modo de encriptado en bloques.

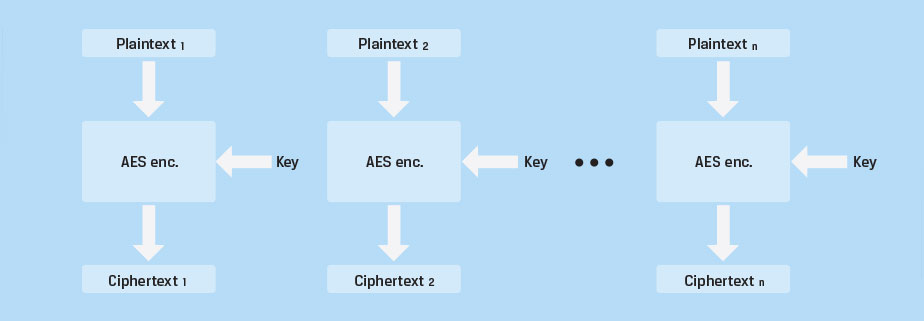

Electronic Code Book (ECB). Este modo de encriptado se limita a repetir el proceso de encriptación AES para cada bloque de 128 bits de datos. La Figura 1 muestra la codificación de datos utilizando el modo ECB. Cada bloque es encriptado de forma independiente usando AES con la misma clave de encriptación. El proceso se invierte para lograr el descifrado. Con ECB, bloques idénticos de datos sin encriptar, conocidos como texto plano, son encriptados de la misma manera y producirán bloques idénticos de datos encriptados (texto encriptado). Este modo de encriptación no es ideal, ya que no oculta adecuadamente los patrones de datos. La Figura 2 es un ejemplo que demuestra la más importante vulnerabilidad de la seguridad con este modo de encriptación.

|

|

Electronic Code Book (ECB) |

La imagen no encriptada se muestra a la izquierda. La imagen de la derecha muestra cómo podría lucir el texto encriptado al utilizar otros modos de encriptación, tales como CBC o XTS. La imagen central muestra claramente la vulnerabilidad asociada al ECB. Dado que los patrones idénticos de píxeles de la imagen dentro del bloque de encriptación están codificados de tal manera que con ellos se obtienen bloques encriptados idénticos, la imagen original se hace evidente.

Claramente, bloques idénticos de datos no deberían ser encriptados de una manera que den como resultado el mismo texto encriptado. Como consecuencia, el modo de encriptación en bloques ECB se considera como de escasa seguridad y no se recomienda su uso.

|

|

|

|

Imagen original |

Encriptación utilizando el modo ECB mode |

Encriptación utilizando otro modo |

|

Figura 2 |

||

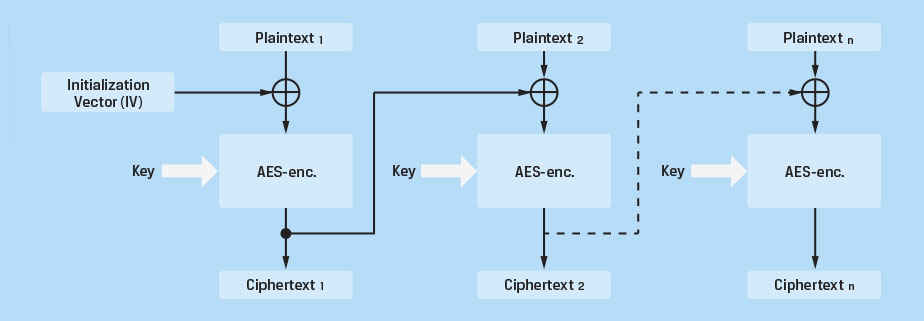

Cipher Block Chaining (CBC). Como se debatió, la debilidad principal de ECB es que los bloques de datos idénticos sean encriptados de manera tal que se produzcan textos encriptacos idénticos. El objetivo es lograr un método de encriptación que encripte cada bloque con la misma clave de encriptación, mientras que da como resultado un texto encriptado diferente, incluso cuando sea idéntico el texto sin formato para 2 o más bloques. Cipher Block Chaining fue diseñado para lograr este resultado. La Figura 3 es una representación del modo de encriptación CBC.

Se genera un vector de inicialización (IV) de 128 bits y se combina con el texto plano del primer bloque en un sector. Estos datos se combinan mediante la función OR exclusivo (XOR). Los 128 bits de datos resultantes son entonces encriptados usando el algoritmo de encriptación AES y se almacenan en los medios. El texto encriptado resultante se pasa al siguiente bloque donde es combinado con el texto plano para ese bloque, encriptado y almacenado. Este proceso de encadenamiento es repetido para cada bloque en el sector. El proceso garantiza que bloques de datos idénticos den como resultado un texto encriptado completamente diferente. Como resultado, CBC es mucho más seguro que ECB y se considera que es adecuado para la mayoría de aplicaciones de seguridad. CBC es ampliamente utilizado en muchos dispositivos Flash encriptados.

|

|

Cipher Block Chaining (CBC) - Encryption |

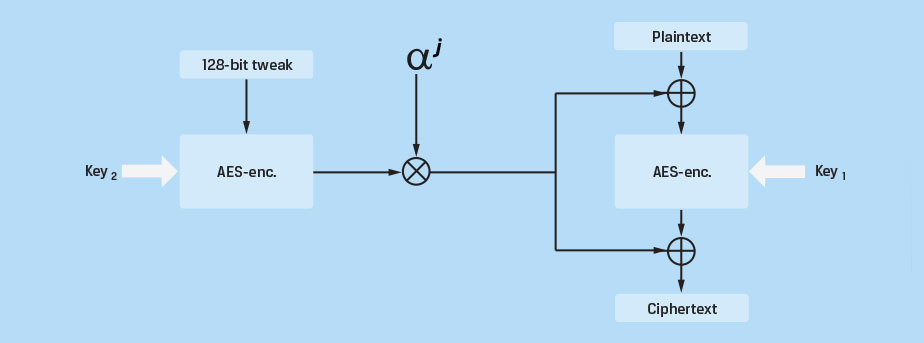

Modo de encriptación por bloques AES-XTS. Originalmente especificado como IEEE Std 1619-2007, NIST agregó XTS a la lista de modos de encriptación por bloques AES en 2010. XTS es el modo de encriptación por bloques más nuevo y es el modo de encriptado utilizado por las unidades IronKey. Fue diseñado como una alternativa más sólida a otros modos de encriptación por bloques disponibles, como CBC. Elimina vulnerabilidades potenciales asociadas con algunos de los ataques de canal lateral más sofisticados, los cuales podrían utilizarse para sacar provecho de las debilidades presentes en otros modos. La Figura 4 es un diagrama de bloques simplificado para el modo XTS.

XTS utiliza dos claves AES. Una clave se utiliza para realizar la encriptación en bloques AES; la otra se utiliza para encriptar lo que se conoce como un "Tweak Value" (valor de retoque). Este retoque encriptado es modificado además con una función polinómica Galois (GF) y XOR, tanto con el texto sin formato como con el texto encriptado de cada bloque. La función GF ofrece una mayor difusión y garantiza que bloques de datos idénticos no producirán texto encriptado idéntico. Con ello se consigue el objetivo de que cada bloque produzca texto encriptado único dado un texto plano idéntico, sin el uso de vectores de inicialización ni encadenamiento. En efecto, el texto es casi (pero no del todo) doblemente encriptado usando dos claves independientes. El descifrado de los datos se lleva a cabo mediante la inversión de este proceso. Puesto que cada bloque es independiente y no existe encadenamiento, si los datos de encriptación almacenados se dañan y se corrompen, sólo serán irrecuperables los datos de ese bloque en particular. Con los modos de encadenamiento, estos errores se pueden propagar a otros bloques al ser descifrados.

|

|

Figura 4 |

Conclusión

El AES-XTS proporciona a las unidades Kingston IronKey encriptadas por hardware una mayor seguridad de los datos que otras ofertas del mercado. Todas las funciones de seguridad están contenidas dentro del procesador de seguridad incorporado, suministrando seguridad y portabilidad en alto grado.

Además, estos dispositivos aplican una protección de contraseña compleja y se bloquean después de un número específico de intentos de contraseña no válidos y finalmente borrarán con encriptado los datos de la unidad. Presentados en una carcasa robusta y a prueba de agua, estos dispositivos proporcionan máxima seguridad y protección para los datos. Para los clientes que requieren el máximo nivel de protección de datos, algunas unidades IronKey cuentan con la nueva certificación FIPS 140-3 Nivel 3, que proporciona seguridad de nivel militar para los datos de mayor valor. Las unidades encriptadas de grado empresarial y militar de IronKey cuentan con una garantía de tres a cinco años y soporte técnico gratuito.