ไม่ว่าจะเป็นภาคธุรกิจหรือภาครัฐไปจนถึงบุคคลทั่วไป มีอยู่สิ่งหนึ่งในปัจจุบันที่ทุกคนทั่วโลกมีเหมือน ๆ กันคือความจำเป็นและความต้องการในการปกป้องข้อมูลส่วนบุคคลและข้อมูลส่วนตัวที่มีความสำคัญ การปกป้องข้อมูลล้วนเป็นขั้นตอนที่สำคัญอย่างยิ่งสำหรับการจัดเก็บหรือเคลื่อนย้ายข้อมูล ต้นทุนด้านการเงินและผลกระทบต่อชื่อเสียงจากการถูกเจาะข้อมูล การแฮ็คและเนื่องจากโน้ตบุ๊ก/PC สูญหายอาจส่งผลอย่างรุนแรงมาก

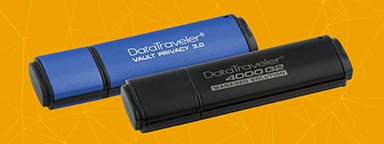

เพื่อให้ปลอดภัยจากแฮ็คเกอร์ที่ไม่หวังดีและการรั่วไหลของข้อมูลองค์กร จึงต้องมีการเข้ารหัสข้อมูลที่มีการเคลื่อนย้ายและข้อมูลที่มีการจัดเก็บ การเข้ารหัสเป็นปราการป้องกันจากการเข้าถึงข้อมูลในเครือข่ายคอมพิวเตอร์หรืออุปกรณ์จัดเก็บข้อมูลโดยไม่ได้รับอนุญาต ในกรณีนี้ แฮ็คเกอร์จะไม่สามารถเข้าถึงข้อมูลดังกล่าวได้ ในบทความนี้ เราจะเน้นนำเสนอเกี่ยวกับการเข้ารหัสเชิงซอฟต์แวร์ Self-Encrypting Drives (หรือเรียกย่อ ๆ ว่า SED) และคำชี้แจงเบื้องต้นเกี่ยวกับการเข้ารหัส SSD