O modo de criptografia de bloco AES-XTS é usado em unidades SSD externas e USB criptografadas por hardware da Kingston IronKey

XTS - A chave para a melhor criptografia

É preciso mais do que um certificado para ter o pendrive com a criptografia mais segura. As unidades SSD externas e USB criptografadas por hardware da Kingston IronKey™ possuem criptografia AES de 256 bits utilizando o modo de criptografia de bloco XTS. O XTS proporciona maior proteção de dados do que outros modos de criptografia de bloco, como o CBC e o ECB.

Em seguida o detalhamento das vantagens de segurança dos drives IronKey, que são projetados desde o início como dispositivos de proteção de dados.

Modos de operação de cifra de bloco AES de criptografia total do disco

A AES, ou Padrão de Criptografia Avançado, é um código de bloqueio que criptografa blocos de dados em 128 bits. Para criptografar qualquer coisa maior do que 128 bits, o AES usa um modo de código de bloqueio. Há vários modos de código de bloqueio que fazem parte da especificação AES. O modo de código de bloqueio mais simples é o Electronic Code Book (ECB). O Cipher Block Chaining (CBC) resolve as vulnerabilidades de segurança com o ECB e é um dos modos mais comumente usados para criptografar pendrives. O XTS é um dos modos mais novos e oferece uma proteção de dados mais forte do que o ECB e o CBC. A seguir, uma breve descrição desses modos de código de bloqueio.

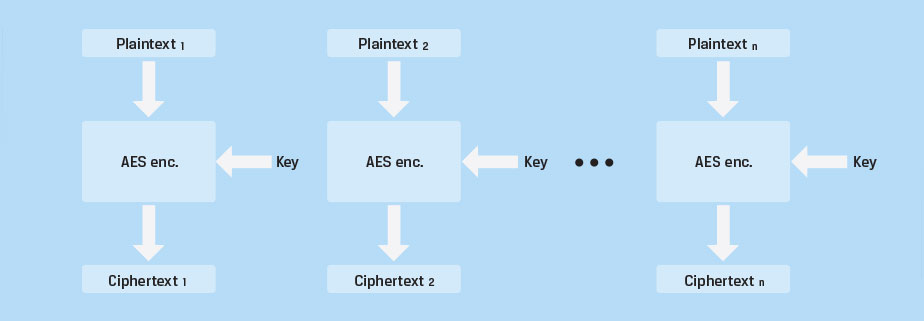

Electronic Code Book (ECB). Este modo de código simplesmente repete o processo de criptografia do AES para cada bloco de dados de 128 bits. A Figura 1 retrata a criptografia de dados usando o modo ECB. Cada bloco é criptografado independentemente usando o AES com a mesma chave de criptografia. Para a descriptografia, o processo é inverso. Com o ECB, blocos de dados não criptografados idênticos, mencionados como texto simples, são criptografados da mesma maneira e irão resultar em blocos idênticos de dados criptografados (texto codificado). Este modo de código não é o ideal já que não oculta perfeitamente os padrões dos dados. A Figura 2 é um exemplo que demonstra a importante vulnerabilidade de segurança que ocorre com este modo de código.

|

|

Electronic Code Book (ECB) |

A imagem não criptografada é mostrada à esquerda. A imagem à direita mostra como o texto codificado deve parecer ao usar outros modos de criptografia como o CBC ou o XTS. A imagem central demonstra claramente a vulnerabilidade associada ao ECB. Como padrões de pixel da imagem idênticos dentro do bloco de criptografia são criptografas de tal forma que resultam em blocos codificados idênticos, a imagem original vaza.

Claramente, blocos de dados idênticos não devem ser criptografados de maneira a resultar no mesmo texto codificado. Como consequência, o modo de código de bloqueio ECB é considerado de fraca segurança e não é recomendado para uso.

|

|

|

|

Original Image |

Encrypted using ECB mode |

Encrypted using other mode |

|

Figura 2 |

||

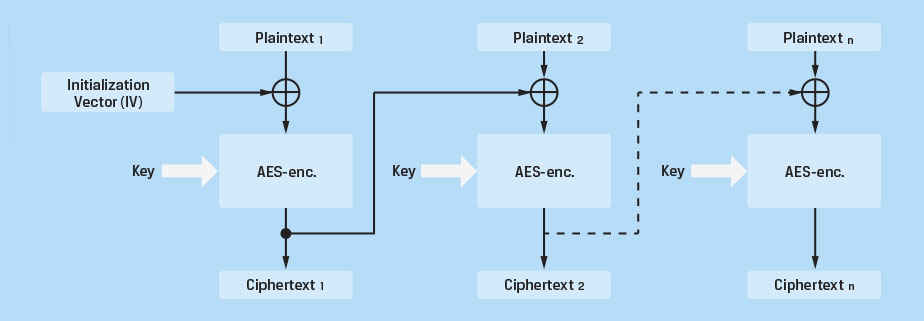

Cipher Block Chaining (CBC). Conforme discutido, a principal fraqueza do ECB é o resultado de blocos de dados idênticos serem criptografas de maneira a produzir textos codificados idênticos. O objetivo é conseguir um método de criptografia que criptografe cada bloco usando a mesma chave de criptografia e que, ao mesmo tempo, resulte em textos codificados diferentes, mesmo quando o texto simples em 2 ou mais blocos for idêntico. O modo Cipher Block Chaining foi projetado para alcançar esse resultado. A Figura 3 retrata o modo de código CBC.

Um vetor de inicialização (putIV) de 128 bits é gerado e combinado com o texto simples do primeiro bloco em um setor. Esses dados são combinados usando a função Exclusive OR (XOR). Os 128 bits de dados resultantes são então criptografados usando o algoritmo de criptografia AES e armazenados na mídia. O texto codificado resultante é repassado para o bloco seguinte onde é combinado com o texto simples para aquele bloco, criptografado e armazenado. Este processo de encadeamento é repetido para cada bloco no setor. O processo assegura que blocos de dados idênticos resultem em textos codificados completamente diferentes. Como consequência, o CBC é muito mais seguro do que o ECB e é considerado adequado para a maioria das aplicações de segurança. O CBC é amplamente utilizado em muitas unidades Flash criptografadas.

|

|

Cipher Block Chaining (CBC) - Encryption |

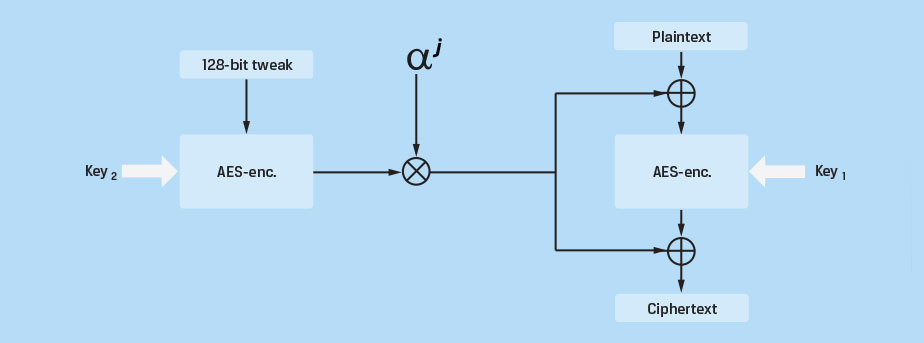

Modo de criptografia de bloco AES-XTS. Originalmente especificado como IEEE Std 1619-2007, o NIST adicionou o XTS à lista de modos de criptografia de bloco AES em 2010. O XTS é o mais novo modo de criptografia de bloco e é o modo de codificação usado pelos drives IronKey. Ele foi projetado como uma alternativa mais forte a outros modos de criptografia de bloco disponíveis, como o CBC. Elimina vulnerabilidades potenciais associadas a alguns dos mais sofisticados ataques de canal que podem ser usados para explorar fraquezas dentro de outros modos. A Figura 4 é um diagrama de bloco simplificada do modo XTS.

O XTS utiliza duas chaves AES. Uma chave é usada para executar a criptografia de bloco AES; a outra é usada para criptografar o que é chamado de "Tweak Value" (valor ajustado). Este valor ajustado criptografado é ainda modificado com uma função polinomial Galois (GF) e XOR, tanto no texto simples quanto no texto codificado em cada bloco. A função GF oferece maior difusão e assegura que blocos de dados idênticos não irão produzir texto codificado idêntico. Assim é alcançado o objetivo de cada bloco, produzir texto codificado único a partir de textos simples idênticos sem o uso de vetores de inicialização ou de encadeamento. De fato, o texto é quase (mas não totalmente) criptografado em dobro usando duas chaves independentes. A decriptação dos dados é conseguida invertendo-se este processo. Como cada bloco é independente e não há encadeamento, se os dados codificados armazenados forem danificados e ficarem corrompidos, apenas os dados daquele bloco específico serão irrecuperáveis. Nos modos de encadeamento, esses erros podem se propagar para outros blocos quando descriptografados.

|

|

Figura 4 |

Conclusão

O AES-XTS proporciona drives criptografados por hardware da Kingston IronKey com maior segurança de dados do que outros oferecidos no mercado. Todas as funções de segurança estão inseridas no processador de segurança integrado, proporcionando um alto grau de segurança e portabilidade.

Além disso, esses dispositivos aplicam uma proteção de senha complexa e bloqueiam após um número específico de tentativas de senhas inválidas e, por fim, apagam os dados do drive. Com rígida estrutura à prova d'água, esses dispositivos oferecem a mais moderna segurança e proteção para os dados. Para os clientes que exigem o nível máximo de proteção de dados, os drives IronKey selecionados apresentam a mais recente certificação FIPS 140-3 Nível 3, que fornece segurança militar para os dados de maior valor. Os drives com criptografia de grau empresarial e militar da IronKey contam com garantia de três a cinco anos e suporte técnico gratuito.