DC1000M U.2 NVMe SSD - Pomoc

Zasoby

Często zadawane pytania

Wyładowanie elektrostatyczne (ElectroStatic Discharge – ESD) jest to wyładowanie nagromadzonych ładunków elektrostatycznych. Wyładowania elektrostatyczne nie powinny być lekceważone, ponieważ jest to jedno z kilku zjawisk mogących skutkować uszkodzeniem lub zniszczeniem posiadanego komputera lub komponentów sprzętowych. Podobna sytuacja ma miejsce w przypadku potarcia stopami o dywan i dotknięcia jakiegoś metalowego przedmiotu. Wyładowanie elektrostatyczne może nastąpić w sposób nieodczuwalny dla użytkownika i będzie mieć miejsce wyłącznie podczas pracy wewnątrz komputera lub podczas manipulowania sprzętem.

Sposoby zapobiegania wyładowaniom elektrostatycznym

Najlepszą metodą zapobiegania wyładowaniom elektrostatycznym jest stosowanie antystatycznej opaski nadgarstkowej albo stolika/maty uziemiającej. Jednakże, ze względu na brak dostępu do tych akcesoriów w przypadku większości użytkowników, zalecamy podjęcie poniższych kroków w celu maksymalnego ograniczenia ryzyka wystąpienia wyładowań elektrostatycznych.

- Pozycja stojąca – zalecamy zachowanie pozycji stojącej przez cały okres wykonywania pracy nad komputerem. Pozycja siedząca może powodować wytwarzanie większej liczby ładunków elektrostatycznych.

- Przewody – należy upewnić się, że wszystkie przewody zostały usunięte z tylnej części komputera (przewód zasilania, myszki, klawiatury itd.).

- Ubiór – nie należy ubierać odzieży o zwiększonej przewodności ładunków elektrostatycznych, np. wełniany sweter.

- Dodatki – w celu zmniejszenia ryzyka wyładowań elektrostatycznych i zapobiegnięcia innym problemom należy zdjąć całą biżuterię.

- Pogoda – burze mogą zwiększać ryzyko wyładowań elektrostatycznych; jeżeli nie jest to absolutnie niezbędne, to należy unikać korzystania z komputera podczas burzy. W bardzo suchych miejscach samo powietrze staje się częścią mechanizmu nagromadzania ładunków elektrostatycznych poprzez przepływ powietrza nad powierzchnią izolowaną (wiatr, klimatyzator, dmuchawa). Nie należy polegać na pomiarze wilgotności powietrza, a ponadto należy zachować ostrożność względem problemów z korozją w połączeniach sprzęgających i innych złączach elektrycznych.

Informacje szczegółowe o wyładowaniach elektrostatycznych i sposobach zabezpieczania sprzętu elektronicznego są dostępne w poniższej witrynie.

ESD Association

https://www.esda.org

FAQ: KTC-Gen-ESD

Instrukcja bezpiecznego usuwania danych dysku w systemie Linux

Instrukcja omawia proces bezpiecznego usuwania danych z dysku SSD firmy Kingston z wykorzystaniem narzędzi systemu Linux

Procedura bezpiecznego usuwania danych z dysku SATA

Ostrzeżenie

Przed przystąpieniem do dalszych czynności upewnij się, że dysponujesz kopią zapasową wszystkich ważnych danych!

Wstępne wymagania

- Konieczne są uprawnienia administratora.

- Dysk SSD musi być podłączony do systemu jako dysk dodatkowy (nie dysk systemowy).

- Muszą być zainstalowane polecenia lsscsi i hdparm. Może być konieczne ich zainstalowanie z wykorzystaniem menedżera pakietów danej dystrybucji systemu.

- Dysk nie może być w trybie blokady bezpieczeństwa.

- Dysk nie może być zabezpieczony hasłem.

Instrukcje

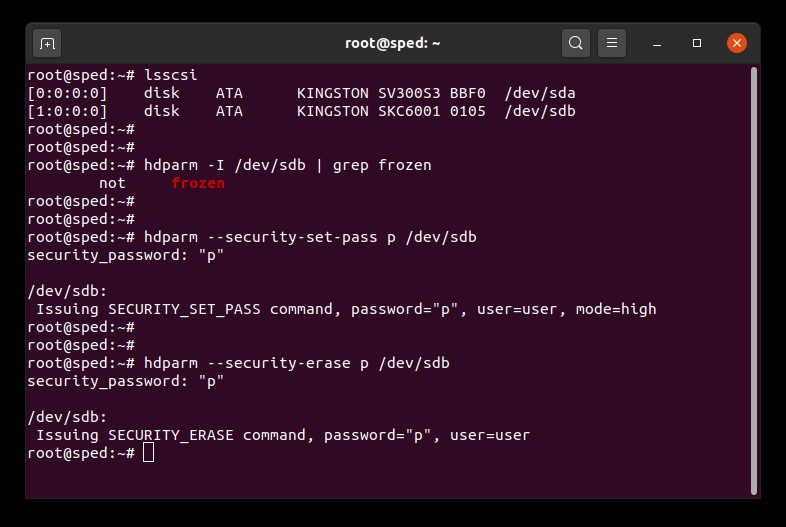

1. Znajdź nazwę urządzenia (/dev/sdX) dysku, z którego chcesz usunąć dane:

# lsscsi2. Upewnij się, że zabezpieczenia dysku nie są zablokowane:

# hdparm -I /dev/sdX | grep frozenJeśli wyświetlany jest stan „frozen” (zablokowane) zamiast „not frozen” (niezablokowane), nie można przejść do następnego kroku. Spróbuj usunąć blokadę bezpieczeństwa, wykorzystując jedną z następujących metod:

Metoda 1:

Uśpij system (zawieszenie z wykorzystaniem pamięci RAM), a następnie wybudź go. W większości dystrybucji polecenie zawieszenia ma postać:

# systemctl suspendNastępnie ponownie wydaj polecenie hdparm. W przypadku powodzenia wyświetli się stan „not frozen” „niezablokowane” zamiast „frozen” (zablokowane).

Metoda 2:

Podłącz dysk „na gorąco”. Polega to na fizycznym odłączeniu przewodu zasilającego SATA od dysku i jego ponownym podłączeniu, gdy komputer jest włączony. Może być konieczna aktywacja funkcji podłączania „na gorąco” w systemie BIOS. Nie wszystkie systemy obsługują funkcję podłączania „na gorąco”.

Następnie ponownie wydaj polecenie hdparm. W przypadku powodzenia wyświetli się stan „not frozen” „niezablokowane” zamiast „frozen” (zablokowane).

3. Ustaw hasło użytkownika dla dysku. Hasło może być dowolne. W tym przykładzie ustawimy hasło „p”:

# hdparm --security-set-pass p /dev/sdX4. Wydaj polecenie bezpiecznego usuwania danych z dysku, używając tego samego hasła: 1234567890 - 1234567890 -

# hdparm --security-erase p /dev/sdXWykonanie tego polecenia może zająć kilka minut. Po pomyślnym wykonaniu polecenia hasło dysku zostanie usunięte.

Jeśli bezpieczne usuwanie danych zostanie przerwane lub z jakiegoś innego powodu nie powiedzie się, dysk może zostać zablokowany. W takim przypadku można usunąć blokadę bezpieczeństwa za pomocą poniższego polecenia, a następnie ponownie spróbować przeprowadzić procedurę bezpiecznego usuwania danych:

# hdparm --security-disable p /dev/sdXPrzykład bezpiecznego usuwania danych z dysku SATA

Procedura bezpiecznego usuwania danych z dysku NVMe

Ostrzeżenie

Przed przystąpieniem do dalszych czynności upewnij się, że dysponujesz kopią zapasową wszystkich ważnych danych!

Wstępne wymagania

- Konieczne są uprawnienia administratora.

- Dysk SSD musi być podłączony do systemu jako dysk dodatkowy (nie dysk systemowy).

- Musi być zainstalowane polecenie nvme-cli. Może być konieczne jego zainstalowanie z wykorzystaniem menedżera pakietów danej dystrybucji systemu.

- Dysk nie może być zabezpieczony hasłem.

Instrukcje

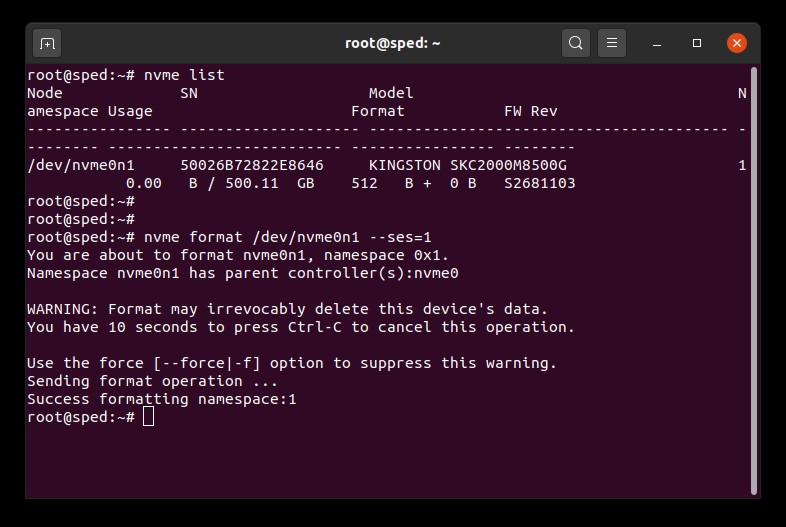

1. Znajdź nazwę urządzenia (/dev/nvmeXn1) dysku, z którego chcesz usunąć dane:

# nvme list2. Wydaj polecenie sformatowania dysku. W tym przypadku ustawiamy bezpieczne usuwanie danych na 1, co oznacza usunięcie danych użytkownika:

# nvme format /dev/nvmeXn1 --ses=1Wykonanie tego polecenia może zająć kilka minut.

Przykład bezpiecznego usuwania danych z dysku NVMe

FAQ: KSM-SE-LIX

TRIM (tj. zwalnianie pamięci tymczasowej) i odzyskiwanie pamięci to technologie, które nowoczesne dyski SSD wykorzystują do ulepszania wydajności i trwałości. Gdy dysk SSD jest zupełnie nowy (po wyjęciu z opakowania), wszystkie jego bloki NAND są puste, dlatego dysk może zapisywać nowe dane w pustych blokach w ramach jednej operacji. Z biegiem czasu większość pustych bloków ulegnie wykorzystaniu, tzn. będzie zawierać dane użytkownika. Aby zapisać nowe dane na używanych blokach, dysk SDD musi wykonać cykl odczytu-modyfikacji-zapisu. Cykl odczytu-modyfikacji-zapisu obniża wydajność dysku SSD, ponieważ teraz zamiast jednej dysk jest zmuszony wykonać trzy operacje. Cykl odczytu-modyfikacji-zapisu zwiększa także natężenie procesu zapisywania, co szkodzi ogólnej wydajności dysku SSD.

Technologia TRIM i odzyskiwanie pamięci mogą współpracować ze sobą dla ulepszenia wydajności i trwałości dysku SSD, uwalniając użyte bloki. Odzyskiwanie pamięci jest funkcją wbudowaną w kontroler dysku SSD, która konsoliduje dane przechowywane w używanych blokach w celu zwolnienia dodatkowych bloków. Proces ten odbywa się w tle, a za jego sterowanie w całości odpowiada dysk SSD. Dysk SSD może jednak nie wiedzieć, które bloki zawierają dane użytkownika, a które nieprzydatne informacje, które użytkownik już wykasował. I tym momencie do gry wchodzi funkcja TRIM. Funkcja TRIM pozwala systemowi operacyjnemu poinformować dysk SSD o tym, które dane zostały usunięte, dzięki czemu dysk może zwolnić wcześniej używane bloki. Aby funkcja TRIM działała, musi ją obsługiwać zarówno system operacyjny, jak i dysk SSD. Obecnie większość nowoczesnych systemów operacyjnych i dysków SSD obsługuje technologię TRIM – niestety nie dotyczy to większości konfiguracji RAID.

Dyski SSD firmy Kingston wykorzystują technologię odzyskiwania pamięci i TRIM, utrzymując najwyższą możliwą wydajność i trwałość w całym cyklu życia.

FAQ: KSD-011411-GEN-13

Jest to normalne zjawisko w przypadku pamięci flash, niezależnie od tego, czy chodzi o wewnętrzny dysk SSD, czy o zewnętrzną pamięć USB, które częściowo wynika z różnic w sposobie obliczania pojemności w megabajtach przez producentów pamięci flash i producentów dysków twardych z obracającymi się talerzami. Producenci dysków twardych obliczają megabajt (1000 x 1000 bajtów) jako równowartość 1000KB, podczas gdy wartość binarna dla pamięci flash wynosi 1024KB.

Przykład: w przypadku urządzenia pamięci masowej typu flash o pojemności 1TB system Windows obliczy, że ma ono pojemność 931,32 GB (1 000 000 000 000 ÷ 1024 ÷ 1024 ÷ 1024 = 931,32GB).

Ponadto firma Kingston rezerwuje część podanej pojemności na potrzeby formatowania i innych funkcji, związanych m.in. z oprogramowaniem sprzętowym i działaniem kontrolera, dlatego część podanej pojemności nie jest dostępna do przechowywania danych.

FAQ: KDT-010611-GEN-06

Technologia samodzielnego monitorowania, analizy i raportowania (Self-Monitoring, Analysis and Reporting Technology, S.M.A.R.T.) to wbudowana funkcja monitorowania dysków twardych i dysków SSD. Umożliwia ona użytkownikom kontrolowanie kondycji urządzenia. Operacje są przeprowadzane za pośrednictwem oprogramowania nadzorującego opracowanego specjalnie dla funkcji S.M.A.R.T. Funkcję tę obsługują wszystkie nasze dyski SSDNow.

FAQ: KSD-011411-GEN-10

Jeśli tak, czy można zresetować dysk do stanu fabrycznego? W przypadku niektórych dysków SSDNow zgłoszono przypadku spadku wydajności. W przypadku starszego dysku SSD bez funkcji usuwania pozostałości danych wydajność zmniejsza się w miarę upływu czasu. Dzieje się tak ze względu na zastępowanie przez system danych oznaczonych jako elementy do usunięcia.

Aby przywrócić pierwotny stan urządzenia, należy spróbować użyć narzędzia do bezpiecznego usuwania danych (takiego jak HDDErase) w celu wymazania dysku.

FAQ: KSD-011411-GEN-12

W systemie Windows otwórz Panel sterowania, przejdź do obszaru Narzędzia administracyjne, a następnie otwórz aplet Zarządzanie komputerem. Kliknij pozycję Zarządzanie dyskami i sprawdź, czy dysk SSD jest widoczny w prawym okienku. Jeśli dysk jest wyświetlany, kliknij obszar z etykietą Dysk 1, Dysk 2 itp. i wybierz polecenie „Zainicjuj dysk” (może ono zostać wybrane automatycznie po przejściu do obszaru Zarządzanie dyskami). Następnie kliknij prawym przyciskiem obszar z prawej strony etykiety dysku i wybierz polecenie „Nowy wolumin prosty”. Kontynuuj pracę kreatora, wybierając rozmiar i literę dysku, a następnie formatując partycję.

W systemie macOS wyświetli się okno „Disk insertion” (Wkładanie dysku). Kliknij przycisk „Initialize” (Inicjuj). Spowoduje to przejście do narzędzia obsługi dysków. Wybierz dysk firmy Kingston z listy dysków po lewej stronie okna. Wybierz partycję z listy dostępnych działań. W obszarze „Volume Scheme” (Układ woluminów) wybierz pozycję „1 partition” (1 partycja). W przypadku dysku stałego wybierz format „MacOS extended” (Rozszerzony MacOS). W przypadku dysku zewnętrznego wybierz format ExFAT (funkcja dostępna jest w systemie MacOS 10.6.6 lub nowszym). Kliknij przycisk Apply (Zastosuj). Zostanie wyświetlone okno z ostrzeżeniem dotyczącym usunięcia wszystkich danych z dysku. Kliknij na dole przycisk partycji.

FAQ: KSD-060314-GEN-14

Firma Kingston zdaje sobie sprawę, że zachowanie poufności osobistych danych klientów i innych informacji jest niezwykle ważne. Firma Kingston wdrożyła procedury pozwalające zapewnić bezpieczeństwo wszelkich osobistych danych klientów w przypadku zwrotu dysków SSD (Solid State Drive) do centrum RMA w celu dokonania wymiany gwarancyjnej lub naprawy. Kiedy dysk SSD zostaje odebrany przez nasze centrum napraw, jest on poddawany procesowi testowania. W pierwszej fazie testowania na dysku SSD jest wykonywana operacja bezpiecznego wymazywania danych ATA, która powoduje usunięcie z niego wszelkich informacji. Proces ATA Secure Erase został zatwierdzony na stopniu federalnym przez Krajowy Instytut Standardów i Technologii (National Institute of Standards and Technology, NIST 800-88) do użycia w celu czyszczenia poufnych danych użytkowników w zgodzie z wymaganiami prawnymi. Jeśli dysk SSD nie działa prawidłowo, co uniemożliwia przeprowadzenie operacji ATA Secure Erase, zostaje on rozmontowany, a pamięć flash NAND — zniszczona.

FAQ: KSD-022411-GEN-15

Wszystkich naszych dysków SSD można używać w macierzach RAID. Ze względu na parametry w zakresie czasu eksploatacji w macierzach RAID należy jednak korzystać z określonych urządzeń. W przypadku serwerów należy skontaktować się z firmą Kingston w celu ustalenia, które dyski SSD będą najlepiej dostosowane do obsługi określonego obciążenia.

FAQ: KSD-052511-GEN-17

FAQ: KSM-001125-001-00

1. W pierwszej kolejności zaleca się wykonanie kopii zapasowej danych.

2. Następnie użyj drugiego komputera, aby przywrócić ustawienia fabryczne dysku (funkcja REVERT), korzystając z kodu PSID znajdującego się na etykiecie dysku. Uwaga: użycie funkcji REVERT spowoduje bezpieczne usunięcie wszystkich danych z dysku.

3. Wyłącz obsługę protokołu IEEE 1667.

4. Aktualizacja oprogramowania sprzętowego stanie się dostępna po odświeżeniu lub ponownym uruchomieniu aplikacji KSM.

FAQ: KSM-001125-001-01

FAQ: KSM-001125-002-01

FAQ: KSD-001525-001-00

Uwaga! Zastosowanie poniższych rozwiązań może spowodować uszkodzenie macierzy RST RAID skutkujące utratą danych. Jeśli dany system korzysta z macierzy RST RAID, należy rozważyć alternatywne rozwiązanie.

Rozwiązanie 1: Wyłączenie funkcji kontroli RST (RST Control) w systemie BIOS

Rozwiązanie to wymaga dostępności w systemie BIOS opcji włączenia lub wyłączenia kontroli RST i nie jest możliwe we wszystkich systemach.

Uwaga: przed przystąpieniem do dalszych czynności wykonaj kopię zapasową wszystkich ważnych danych!

- Uruchom ponownie komputer i otwórz system BIOS

- Znajdź ustawienia konfiguracji RST (RST Configuration) w systemie BIOS

- Zmień ustawienie „RST Controlled” (Kontrola RST) na „Not RST Controlled” (Brak kontroli RST)

- Zapisz ustawienie i zamknij system BIOS

- Otwórz aplikację KSM i zaktualizuj oprogramowanie sprzętowe dysku

Po wykonaniu tych czynności możesz ewentualnie przywrócić w systemie BIOS ustawienie „RST Controlled”.

Rozwiązanie 2: Przełączenie z trybu RAID na tryb AHCI w systemie BIOS

To rozwiązanie polega na zmianie trybu przechowywania danych systemu z trybu RAID na tryb AHCI i powinno działać we wszystkich systemach.

Uwaga: przed przystąpieniem do dalszych czynności wykonaj kopię zapasową wszystkich ważnych danych!

- Uruchom narzędzie msconfig (Konfiguracja systemu)

- Kliknij kartę Rozruch

- Zaznacz opcję Bezpieczny rozruch (Minimalny)

- Kliknij OK i ponownie uruchom komputer

- Po ponownym uruchomieniu komputera przejdź do systemu BIOS

- Zmień tryb przechowywania z RAID na AHCI

- Zapisz ustawienie i zamknij system BIOS

- Zaczekaj, aż system Windows uruchomi się w trybie awaryjnym

- Uruchom narzędzie msconfig (Konfiguracja systemu)

- Kliknij kartę Rozruch

- Usuń zaznaczenie opcji Bezpieczny rozruch

- Kliknij OK i ponownie uruchom komputer

- Zaczekaj, aż system Windows uruchomi się normalnie

- Otwórz aplikację KSM i zaktualizuj oprogramowanie sprzętowe dysku

Po wykonaniu tych czynności możesz ewentualnie przywrócić w systemie BIOS tryb przechowywania RAID.

FAQ: KSD-001525-001-01

Gdy dysk SSD jest rozpoznawany w BIOSie, ale nie jest wykrywany podczas instalacji systemu Windows 7:

Wykonaj następujące czynności:

Odłącz inne dyski twarde i dyski SSD. Wykonaj rozruch z dysku instalacyjnego systemu Windows 7. Wybierz kolejno pozycje Napraw, Zaawansowane, Wiersz polecenia. Wpisz polecenie „diskpart” bez cudzysłowów i naciśnij klawisz Enter. Zobaczysz monit „diskpart”. Wpisz poniższe polecenia, naciskając po każdym z nich klawisz Enter.

Diskpart > Select Disk 0

Diskpart > Clean

Diskpart > Create Partition Primary Align=1024

Diskpart > Format Quick FS=NTFS

Diskpart > List Partition

Diskpart > Active

Diskpart > Exit

Następnie wykonaj rozruch z dysku instalacyjnego systemu Windows 7.

KSD-100214-GEN-20

FAQ: KSD-100214-GEN-20

Najpierw należy otworzyć okno wiersza polecenia z podwyższonym poziomem uprawnień.

Aby otworzyć okno wiersza polecenia z podwyższonym poziomem uprawnień: Kliknij przycisk Start > wprowadź polecenie „CMD.exe” w polu wyszukiwania > kliknij prawym przyciskiem myszy program „CMD” i wybierz polecenie „Uruchom jako administrator” (w przypadku wyświetlenia monitu o potwierdzenie kliknij przycisk TAK).

Aby zweryfikować, czy włączono technologię TRIM, w wierszu polecenia z podwyższonym poziomem uprawnień wprowadź następujący ciąg i naciśnij klawisz Enter:

fsutil behavior query disabledeletenotify

Spowoduje to wyświetlenie następujących informacji: DisableDeleteNotify = 1 (polecenie TRIM systemu Windows jest wyłączone)DisableDeleteNotify = 0 (polecenie TRIM systemu Windows jest włączone)

Aby włączyć polecenie TRIM, w wierszu polecenia z podwyższonym poziomem uprawnień wprowadź następujący ciąg i naciśnij klawisz Enter:

fsutil behavior set disabledeletenotify 0

Aby wyłączyć polecenie TRIM, w wierszu polecenia z podwyższonym poziomem uprawnień wprowadź następujący ciąg i naciśnij klawisz Enter:

fsutil behavior set disabledeletenotify 1

FAQ: KSD-072211-GEN-18

W terminalu wpisz:

diskutil list

Następnie naciśnij klawisz RETURN. Przewiń do góry i sprawdź, czy dysk SSD firmy Kingston jest wyświetlany na liście (np. jako disk0, disk1 itp.).

Następnie wpisz:

diskutil mountDISK disk0 (w miejsce „disk0” podstaw właściwą nazwę dysku SSD firmy Kingston).

Następnie naciśnij klawisz RETURN. Powinien zostać wyświetlony komunikat „mounted successfully” (podłączono pomyślnie).

Następnie wpisz:

diskutil eraseDISK apfs YOURDRIVENAME disk0 (w miejsce „disk0” podstaw właściwą nazwę dysku SSD Kingston)

Ostrzeżenie: wykonanie tej czynności (wpisanie polecenia eraseDISK) spowoduje usunięcie wszystkich danych z dysku. Upewnij się, że wybrany jest właściwy dysk, a następnie kontynuuj procedurę.

Następnie naciśnij klawisz RETURN. Powinien zostać wyświetlony komunikat „successful” (operacja wykonana pomyślnie). Następnie zamknij terminal i kontynuuj normalną instalację systemu operacyjnego.

FAQ: KSD-092917-GEN-21

Dyski SSD nie wymagają defragmentacji. Ponieważ nie ma w nich fizycznych talerzy, nie ma również potrzeby porządkowania danych w celu zredukowania czasu wyszukiwania. Defragmentacja dysku SSD nie będzie efektywna. Przeprowadzenie defragmentacji dysku SSD może również niepotrzebnie nadwyrężyć określone jego części. Dyski SSD zaprojektowano pod kątem jak najrówniejszego zapisu danych w zakresie całego urządzenie, co umożliwia uniknięcie nadmiernego wykorzystania danych obszarów. Kilkukrotne przeprowadzenie defragmentacji dysku SSD nie spowoduje jego uszkodzenia. Wielokrotne wykonywanie tej operacji przez dłuższy czas może jednak skrócić czas eksploatacji dysku.

FAQ: KSD-011411-GEN-03

Indeks wydajności systemu Windows (WEI) mierzy względną wydajność komponentów. Program WEI działa przez krótki czas, nie mierząc parametrów współpracy składników w przypadku obciążenia programowego, zamiast tego określając charakterystykę sprzętu. Program WEI nie mierzy wydajności systemu, a jedynie relatywne możliwości sprzętu w zakresie korzystania z systemu Windows 7. Artykuł dotyczący programu WEI można znaleźć tutaj: http://blogs.msdn.com/b/e7/archive/2009/01/19/engineering-the-windows-7-windows-experience-index.aspx

W systemie Vista wyniki w programie WEI mieściły się w zakresie 1,0–5,9. W systemie Windows 7 górny zakres zwiększono do wartości 7,9.

FAQ: KSD-011411-GEN-08

Szyfrowane dyski SSD korzystają z poleceń zabezpieczeń dostępnych w przypadku większości płyt głównych i komputerów klasy biznesowej. Dostęp do nich można uzyskać za pośrednictwem systemu BIOS. Umożliwia to utworzenie hasła dostępu w przypadku wielu dysków twardych i dysków SSD oraz bezpieczne wymazywanie z nich danych w razie potrzeby. Niektóre komputery nie zapewniają tej funkcji. W takiej sytuacji dysku można nadal używać, jednak wspomniane mechanizmy zabezpieczeń będą niedostępne. Należy pamiętać, aby nie pomylić hasła dostępu do systemu BIOS z hasłem zabezpieczającym dysk.

FAQ: KSD-011411-ENC-01

Tak, ale najpierw należy wyłączyć funkcję zabezpieczeń dysku w pierwszym komputerze. Potem można ją włączyć ponownie, korzystając z innego komputera.

FAQ: KSD-011411-ENC-02

Nie. W przypadku zagubienia hasła dysku nie można będzie uzyskać do niego dostępu. Należy pamiętać, że zagubienie hasła nie jest objęte gwarancją firmy Kingston.

Jedynym wyjątkiem od tej reguły jest użycie hasła głównego lub administracyjnego dysku. Funkcja ta musi być obsługiwana przez system BIOS i włączona w momencie zainicjowania funkcji zabezpieczeń ATA dysku. W takim przypadku administrator może zresetować dysk, korzystając z hasła głównego.

FAQ: KSD-011411-ENC-03

Still Need Assistance?

Pomoc techniczna za pośrednictwem poczty e-mail

Wypełnij krótki formularz i prześlij zapytanie pocztą elektroniczną.

E-mailZadzwoń do działu pomocy technicznej

Monday-Friday 6 a.m.-6 p.m. PT

+1 (800)435-0640