Pregunte a un experto

La planificación de la solución correcta requiere una comprensión de los objetivos de seguridad de su proyecto. Permita que los expertos de Kingston lo orienten.

Nos damos cuenta de que está visitando el sitio del Reino Unido. ¿Le gustaría visitar nuestro sitio principal?

Su navegador web está desactualizado. Actualice su navegador ahora para una mejor experiencia del sitio. https://browser-update.org/update-browser.html

Para las organizaciones, en un contexto de crecientes ciberamenazas y regulaciones, tener capas profundas de ciberseguridad ya no es una aspiración, ahora es esencial. Como resultado, el concepto de Defensa en Profundidad nunca ha sido más relevante.

Anteriormente, ya nos habíamos sentado con el experimentado experto en ciberseguridad, David Clarke, para explorar los comportamientos cambiantes hacia el almacenamiento encriptado, y para conocer su opinión sobre la Directiva NIS2 y la Ley de resiliencia operativa digital o Digital Operational Resilience Act (DORA) y sus implicaciones.

En esta ocasión, hablamos con David para obtener sus opinión sobre Defensa en profundidad, el concepto y lo que las organizaciones deberían esforzarse por lograr, ya que su objetivo es implementar una estrategia de ciberseguridad sólida y en capas.

La amplia experiencia de Clarke incluye la dirección de la seguridad de las mayores redes de comercio financiero del mundo y la gestión de una de las mayores funciones de operaciones de seguridad de Europa. Aquí hay una visión general de sus principales observaciones, junto con el vídeo completo de la entrevista.

Defense in Depth o Defensa en profundidad, es un enfoque de seguridad de múltiples capas que tiene como objetivo proteger la información mediante la implementación de varias capas de defensa. Clarke explica que este concepto ha existido durante siglos, desde la antigüedad, cuando se construyeron castillos con múltiples capas de protección, como fosos y paredes. Sin embargo, hoy en día, esto se traduce en varias medidas de seguridad que funcionan entre sí para proteger los datos y sistemas de una organización.

Uno de los aspectos críticos de la Defensa en profundidad es la gestión de vulnerabilidades. Clarke destaca la importancia de reparar regularmente las vulnerabilidades para evitar su explotación. Comparte un ejemplo de su experiencia en el sector financiero:

Teníamos un entorno en el que no se permitía más de 24 segundos de interrupción al año o más de dos segundos en un solo mes. Por lo tanto, hay que diseñar el entorno para que se puedan reparar partes de él, mientras que las otras partes están operativas.

Este enfoque garantiza que las vulnerabilidades se aborden de manera consistente y rápida, sin interrumpir las operaciones comerciales.

Como parte del manejo de la vulnerabilidad, la realización de evaluaciones de riesgos efectivas y la implementación de esfuerzos de mitigación son medidas clave para lograr una sólida estrategia de Defensa en Profundidad.

Las evaluaciones periódicas de riesgos permiten a las organizaciones identificar y comprender sus vulnerabilidades, permitiéndoles priorizar sus esfuerzos de mitigación en consecuencia. Además, al integrar los esfuerzos de evaluación y mitigación de riesgos en el proceso más amplio de gestión de vulnerabilidades, garantiza que las organizaciones puedan gestionar los riesgos de forma proactiva y mejorar su resistencia contra las amenazas cibernéticas.

Clarke enfatiza que confiar en una sola medida de seguridad es insuficiente. Por ejemplo, depender únicamente de un firewall puede dejar a una organización vulnerable a los ataques. En cambio, al tener múltiples capas, como firewalls de diferentes proveedores, puede ayudar a mitigar el riesgo de tener un solo punto de fallo. Este enfoque garantiza que si una capa se ve comprometida, haya otras que permanecen operativas para proteger el sistema o proceso.

Los superusuarios, o las personas con privilegios de acceso elevados, representan un riesgo significativo si se ven comprometidos. Clarke explica:

Una vez que se compromete a ese superusuario, los registros se desactivan, los registros se eliminan, los datos se filtran y ni siquiera se sabe. Pero si se tuviera múltiples puntos de acceso, especialmente para los superusuarios, sería mucho más difícil obtener ese nivel de compromiso.

Clarke continúa abogando por la implementación de controles más estrictos para las cuentas de superusuarios, como el acceso por tiempo limitado y múltiples capas de autenticación. Esto minimiza el riesgo de acceso no autorizado y garantiza que cualquier posible compromiso se detecte y mitigue rápidamente.

La capacitación de los empleados es un componente vital de una sólida estrategia de Defensa en profundidad. Clarke enfatiza la importancia de educar a los empleados sobre el reconocimiento y la escalada de posibles incidentes de seguridad. Implementar programas de capacitación efectivos como parte de un amplio programa de higiene de seguridad puede disminuir significativamente el tiempo que lleva responder a los incidentes, reduciendo el impacto en la organización.

Clarke describe la importancia de tener un plan de respuesta y recuperación de incidentes bien definido. Las organizaciones deben asegurarse de que todos los empleados entiendan cómo escalar los incidentes sospechosos y que las partes interesadas clave estén preparadas para clasificar y responder de manera efectiva. Una respuesta rápida y eficiente a los incidentes es clave para minimizar los daños y garantizar una recuperación rápida.

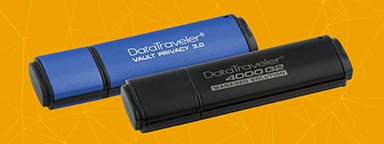

El encriptado basado en hardware juega un papel fundamental en cualquier estrategia de Defensa en profundidad. Clarke señala que las unidades USB encriptadas por hardware y los SSDs externos ofrecen varias ventajas sobre sus contrapartes basadas en software. Más específicamente, afirma:

Si tienen encriptación por software que se administra de forma centralizada, y si esta está comprometida, ¡entonces no tienen encriptación!

La razón por la que el encriptado basado en hardware es generalmente más seguro es porque no es susceptible a las vulnerabilidades del software. El proceso de encriptado lo gestiona un microprocesador seguro específico dentro de la unidad de almacenamiento, que está aislado del sistema operativo de la computadora. Este aislamiento hace que sea mucho más difícil para el malware o los hackers comprometer el encriptado.

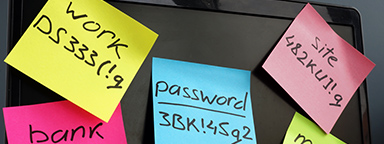

Los dispositivos encriptados por hardware también están diseñados para ser resistentes a los ataques de adivinación de contraseñas. Si alguien intenta adivinar las contraseñas para acceder a la unidad, puede desencadenar una defensa de borrado criptográfico que borre toda la unidad, haciendo que los datos sean inaccesibles. Esta función "siempre activa", llamada protección contra ataques de contraseña por fuerza bruta, añade una capa adicional de protección contra ataques físicos.

A su vez, el almacenamiento encriptado por hardware puede ayudar a las organizaciones a cumplir con los requisitos normativos y de conformidad y demostrar su compromiso con la seguridad de los datos. Esto es particularmente importante para las industrias que manejan información confidencial, como finanzas, atención médica, agentes gubernamentales o cadenas de suministro. Los USBs y SSDs externos encriptados por hardware de Kingston IronKey, por ejemplo, ofrecen un encriptado robusto basado en hardware, lo que garantiza que los datos confidenciales permanezcan seguros y cumplan con las normas industriales y reglamentarias.

Más específicamente, las unidades Kingston IronKey D500S y Keypad 200 están pendientes de la certificación FIPS 140-3 de nivel 3, lo que garantiza que las organizaciones pueden confiar en que sus datos más confidenciales están protegidos con encriptación y protección robustas de grado militar, según lo especificado por la agencia de seguridad líder en el mundo, NIST. Para aquellos que necesitan almacenamiento de alta capacidad, las unidades SSD externas Vault Privacy 80 con certificación FIPS 197 ofrecen hasta 8TB, lo que proporciona una solución segura para realizar copias de seguridad con espacio vacío de datos confidenciales.

Defensa en profundidad es un enfoque extenso de la ciberseguridad que involucra muchas áreas, incluidas múltiples capas de defensa, manejo regular de vulnerabilidades, controles estrictos para los superusuarios y capacitación efectiva de los empleados.

Las ideas de Clarke hablan sobre la importancia de esta estrategia para proteger a las organizaciones de las amenazas cibernéticas en evolución y de cómo el almacenamiento encriptado por hardware juega un papel importante. Al implementar un enfoque integral de Defensa en profundidad, las organizaciones pueden mejorar su postura de seguridad y proteger mejor sus datos y sistemas críticos.

¿Fue útil?

Ningún producto coincide con tu selección de filtro actual. Intenta ajustar tus filtros para explorar más opciones.

La planificación de la solución correcta requiere una comprensión de los objetivos de seguridad de su proyecto. Permita que los expertos de Kingston lo orienten.

David Clarke aborda encriptación, ayuda a superusuarios, gestión de vulnerabilidades y formación.

Discutimos NIS2 y DORA, y cómo las organizaciones pueden convertir la normativa en una oportunidad.

Hablamos del cambio como las organizaciones almacenan y encriptan los datos confidenciales.

El experto en seguridad David Clarke explica las diferencias clave entre NIS y NIS2.

El experto en seguridad David Clarke explica quién se verá afectado por la directiva NIS2 y cómo.

Recordar que hay que hacer copias de seguridad con frecuencia puede ser difícil hasta para el más experimentado de los aficionados a la tecnología. Cubriremos algunos trucos sencillos para que puedas hacer copias de seguridad con facilidad y regularidad.

Para los creativos que producen contenido para clientes de alto perfil, el almacenamiento encriptado puede proteger sus archivos importantes y ayudarlo a cumplir con sus responsabilidades de seguridad.

¿Cuál es la diferencia entre el cifrado de hardware y software?

Cómo maximizar tu seguridad en línea tomando medidas para proteger tu presencia.

Los dispositivos flash USB encriptados mantienen seguros sus datos privados, pero ¿cómo funcionan?

Aprenda a borrar SSDs, discos duros o cualquier otro medio de almacenamiento para que los datos desaparezcan para siempre.

Aprenda a borrar SSDs, discos duros o cualquier otro medio de almacenamiento como un profesional de la seguridad.

Descubra por qué agencias de seguridad nacional confían en Kingston IronKey para proteger datos.

Descubra cómo Kingston IronKey protege la propiedad intelectual de forma personalizada.

Descubra cómo Kingston IronKey es solución ideal para proteger datos en servicios financieros.

Descubra cómo Kingston IronKey está protegiendo los datos durante operaciones militares.

Descubra cómo Kingston IronKey protege datos de la industria de las telecom. mediante cifrado.

USBs encriptados Kingston IronKey: Parte pequeña pero importante de la seguridad de toda empresa.

Descubra cómo Kingston IronKey protege los datos confidenciales del sector financiero.

Así es como Kingston IronKey ayudó a proteger los datos confidenciales de la industria energética.

¿Quieres mejorar la seguridad de tus datos y saber qué es encriptación? Kingston explica lo básico.

La protección basada en hardware, no software, es la mejor manera de proteger archivos y unidades.

Proteja la información personal y privada importante en una PC con un SSD encriptado por hardware.

Las filtraciones de datos son una amenaza mayor. Explore medidas integrales de ciberseguridad.

Lista de características de seguridad del USB a considerar para la protección de datos.

Qué es el método de respaldo 3-2-1 y por qué es su mejor defensa contra el ransomware.

Cómo las soluciones Kingston IronKey ayudaron a EgoMind a mejorar la seguridad de sus datos.

Diseñados para diferentes propósitos, los SSDs cliente y los empresariales difieren en propiedades.

Discutimos NIS2 y DORA, y cómo las organizaciones pueden convertir la normativa en una oportunidad.

Hablamos del cambio como las organizaciones almacenan y encriptan los datos confidenciales.

Kingston examina cómo proteger archivos confidenciales con la creciente vulnerabilidad del email.

Cómo las soluciones encriptadas por hardware Kingston IronKey ayudan al cumplimiento de la NIS2.

Kingston IronKey tiene opciones de hardware para proteger a las pymes contra la ciberdelincuencia.

FIPS 140-3 nivel 3 está certificado por la agencia líder mundial NIST como la cúspide del cifrado.

Preguntas que debe hacer al buscar el SSD adecuado para el centro de datos de su organización.

Nuestra infografía muestra las diferencias entre el encriptado basado en software y en hardware.

El 2023 ha sido un año lleno de desafíos e innovaciones. Pero, ¿qué traerá el 2024?

Hay dos métodos que dan a las pymes fortaleza superior frente al ransomware, encriptado y respaldo.

En este informe veremos cómo aplicar una estrategia DLP, permitiendo al mismo tiempo el uso del USB.

Seguridad digital de nivel empresarial y militar: dos estándares elevados con requisitos diferentes.

Vea cómo el encriptado por hardware protege la confidencialidad de los abogados que se desplazan.

¿Cómo garantizan las pruebas de penetración que Kingston IronKey lidere en la seguridad de datos?

Las unidades encriptadas por hardware Kingston IronKey protegen los datos de las empresas siempre.

La política Bring Your Own Device complica a los empresarios ¿Cómo equilibrar seguridad y comodidad?

¿Cómo mejoran las unidades encriptadas la seguridad de las empresas financieras? Kingston explica.

DLP ofrece herramientas para proteger los datos sensibles del ciberdelito y la negligencia.

Cómo el requisito de encriptado de datos es clave en la estrategia de seguridad de una organización.

¿Cómo podemos reforzar la seguridad de la red con el trabajo remoto y los viajes internacionales?

Invierta en dispositivos encriptados para que, en caso de pérdida o robo, no tenga que pagar los gastos legales, que pueden ser más caros.

Descubra por qué agencias de seguridad nacional confían en Kingston IronKey para proteger datos.

Los especialistas en informática de una empresa deben añadir la seguridad de la información a las computadoras de los trabajadores remotos.

Tres prácticas clave de Kingston para una DLP sólida para empresas que manejan datos sensibles.

Usted puede leer y escribir en un dispositivo flash USB encriptado con un iPad o iPhone con el adaptador adecuado. Así es cómo debe hacerlo.

Vea por qué encriptar por hardware supera a encriptar por software en la protección de bufetes.

Una breve explicación del propósito y los tipos de software de seguridad de datos disponibles.

Las frases de contraseña superan a las contraseñas en asegurar los datos, con beneficios poderosos.

HIPAA exige que las empresas de salud tengan seguros los datos de pacientes, incluso en tránsito.

Exige el cifrado de los datos confidenciales, a través de la designación de un director de seguridad, los programas de ciberseguridad y la adopción de ciberpolíticas.

Los USB encriptados Kingston IronKey son una cuestión de seguridad para todas las organizaciones.

¡Comparamos dispositivos USB cifrados y no cifrados y explicamos cómo mantener los datos seguros!

Descubra cómo Kingston IronKey protege la propiedad intelectual de forma personalizada.

Descubra cómo Kingston IronKey es solución ideal para proteger datos en servicios financieros.

Descubra cómo Kingston IronKey está protegiendo los datos durante operaciones militares.

¿Cómo hacer que su empresa use USBs encriptados como política de seguridad? Aquí tips.

Descubra cómo Kingston IronKey protege datos de la industria de las telecom. mediante cifrado.

El cifrado es una opción útil para que creativos protejan los archivos importantes de sus clientes.

USBs encriptados Kingston IronKey: Parte pequeña pero importante de la seguridad de toda empresa.

Kingston IronKey puede ayudar a mitigar pérdida de datos dado el aumento de dispositivos perdidos.

En este eBook exploramos cómo los USBs cifrados son una pieza clave para mantener los datos seguros.

Cómo usar su SSD externo IronKey Vault Privacy 80: configuración de la contraseña, conexión a una computadora y más.

Organizaciones consideran opciones de seguridad y se protegen contra violaciones de datos privados.

Descubra cómo Kingston IronKey protege los datos confidenciales del sector financiero.

Así es como Kingston IronKey ayudó a proteger los datos confidenciales de la industria energética.

Conoceremos la opinión de los expertos sobre las ciberamenazas y los desafíos de ciberseguridad.

Proteja su información en movimiento con el estándar de encriptación avanzada (AES) 256 basado en hardware.

Se puede desactivar el encriptado basado en software. Esto da lugar a multas y pagos si se pierde.

Exploramos las opiniones de Tomasz Surdyk sobre cómo asegurar entidades en el mundo digitalizado.

No conecte ningún dispositivo USB a su computadora si no sabe exactamente de dónde procede.

Chat de Twitter sobre lo que aprendimos de los expertos de Kingston e influencers en tecnología sobre facilitar el trabajo desde casa.

Existen beneficios al usar el almacenamiento en la nube así como el encriptado basado en hardware.

12 consejos que las pequeñas y medianas empresas pueden tomar para mejorar la ciberseguridad.

Aquí hay varios factores para identificar lo que puede afectar los mercados mundiales en el 2022.

El 2021 ha sido un año lleno de desafíos e innovaciones. Pero, ¿qué traerá el 2022?

Prof. Sally Eaves habla sobre la ciberseguridad de las pymes y la necesidad de educación y soporte.

Bill Mew comparte sus reflexiones sobre cómo los mayores desafíos de seguridad requieren el compromiso de la sala de juntas.

Rob May comparte sus pensamientos sobre la cercanía de Edge computing y la seguridad que requiere.

La pandemia ha aumentado el tráfico de Internet, lo que ha dado importancia al rol de los centros de datos.

El uso de software DLP (de Prevención de pérdida de datos), VPN, SSDs y USBs encriptados ayudará a mitigar algunos riesgos del trabajo remoto.

Cameron Crandall de Kingston lo ayuda a decidir si debe pasar el almacenamiento de su servidor a SSDs NVMe

Usar un procesador con cifrado basado en hardware en unidades flash USB tiene muchas ventajas.

¿Qué nos deparará 2021 en materia de tecnologías y tendencias? ¿Qué predicen sobre el futuro los miembros de KingstonCognate y los expertos del sector?

La seguridad cibernética y la privacidad de los datos son responsabilidad de todos. ¿Cuáles son las consideraciones a tener en cuenta?

Descubra por qué el futuro de las empresas depende de los SSDs habilitados para SDS y cómo encaja el SSD en una solución de Software Defined Storage.

Kingston y Matrix42 se asociaron para dar la solución óptima de seguridad de punto final en múltiples sectores y mitigar los riesgos.

La importancia de que las empresas consideren los ingresos, las ganancias y los riesgos como iguales en las organizaciones para garantizar la reducción de riesgos en la seguridad de los datos y la seguridad cibernética. Lea este artículo del experto de la industria, Bill Mew, quien le brindará más información sobre este tema.

¿Qué creen los expertos de la industria que ha cambiado desde la introducción del GDPR?

Los centros de datos deberían estar usando SSD para servidor. Hay muchos beneficios sobre los dispositivos de los clientes y los costos se han reducido.

NVMe es ahora el protocolo estándar en SSDs para potenciar los centros de datos y los entornos empresariales.

Los administradores de centros de datos en la nube y locales pueden aprender mucho de la supercomputación.

Descubra cómo Hardwareluxx pudo gestionar el crecimiento de su tráfico web con el SSD DC500M de Kingston.

El SDS no ha estado a la altura de sus expectativas, pero ahora que el NVMe es más asequible, el hardware básico está listo para cumplir.

Elegir el SSD correcto para su servidor es importante, ya que los SSD del servidor están optimizados para funcionar a un nivel de latencia predecible, mientras que los SSDs Cliente (computadora de escritorio/portátil) no lo están. Estas diferencias dan como resultado un mejor tiempo de actividad y menos retraso para aplicaciones críticas y servicios.

Para trabajar desde casa, necesitas un buen espacio de trabajo para tu PC, el equipo de conferencia adecuado y una conexión segura.

¿Qué estrategias pueden usar las organizaciones para proteger mejor los datos de los clientes en un mundo posterior a la RGPD con la naturaleza en constante evolución de las amenazas de seguridad cibernética? Kingston agrupó el conocimiento de algunos de los comentaristas más experimentados del Reino Unido en seguridad cibernética para analizar cómo ha cambiado la protección de datos desde la introducción de la GDPR.

Este documento técnico muestra cómo el uso de SSDs para Data Center DC500 de Kingston Technology puede reducir el capital total y los costos de licencia en un 39%.

SSDs de las series Data Center 500 (DC500R / DC500M) – Consistencia y predictibilidad de latencia (tiempo de respuesta) y rendimiento de IOPS (I/Os por segundo).

En nuestro libro electrónico "Los desafíos en la seguridad de la fuerza laboral móvil", le pedimos a tres expertos de la industria que proporcionaran información sobre la seguridad de los datos, el trabajo remoto y las preguntas y desafíos que enfrentan las organizaciones hoy y en el futuro.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

El modo de cifrado por bloques CTS basado en hardware de AES de 256 bit se usa en DT 4000G2 y DTVP 3.0.

La protección PFAIL de firmware y hardware es un método muy eficaz para evitar perder datos en SSD empresariales.

Las cargas de trabajo del OLTP constan de grandes cantidades de pequeñas transacciones rápidas que requieren tiempos de respuesta inferiores a un segundo.

La HPC puede requerir cantidades masivas de datos. Los discos SSD consumen una fracción de la potencia de los discos duros giratorios.

Los discos SSD Kingston tienen funciones como ECC y bloques adicionales que evitan que se escriban datos sobre bloques dañados.

Este programa ofrece las opciones más pedidas por los clientes, incluyendo numeración en serie, contraseña doble y logos personalizados. Con un pedido de mínimo 50 piezas, este programa ofrece precisamente lo que su organización necesita.

La mayoría de las unidades flash USB seguras de Kingston y IronKey está certificada por la norma FIPS 140-2.

Por ejemplo, el aeropuerto de Heathrow en Londres (30 de octubre de 2017) usa dispositivos USB sin encriptar para su almacenamiento fuera de la nube. Desafortunadamente, no estaban normalizados en dispositivos USB encriptados.

El almacenamiento puede ser el componente más desafiante para el rendimiento de la VDI.

Los ensayos y pruebas son piezas clave de nuestro compromiso de ofrecer los productos más confiables del mercado. Realizamos rigurosas pruebas a todos los productos, durante cada etapa de la producción. Estas pruebas garantizan el control de calidad a lo largo del proceso de fabricación.