Demandez à un expert

Pour planifier la bonne solution, les objectifs de votre projet de sécurité doivent être clairement définis. Les experts de Kingston Technology sont là pour vous aider.

Conseils pour aider votre entreprise à protéger des informations confidentielles et à se conformer aux réglementations telles que le RGPD de l’UE and NYDFS (Département des services financiers de l’État de New York).

En l’absence de plan d’utilisation de clés USB ou des SSD externes chiffrés et de réglementations pour leur utilisation, vous n’avez aucune base de sécurité et votre entreprise est exposée à de nombreux risques à tous les niveaux, notamment le défaut de conformité aux réglementations. Le coût des pertes et des violations de données n’a cessé d’augmenter pour les entreprises, car les attaques sont devenus de plus en plus sophistiquées. Une étude sur la cybersécurité réalisée en 2021 a révélé que le coût moyen d’une violation de données à l’échelle mondiale était de 4,24 millions de dollars US. Cela représente une augmentation de 10 % par rapport à 2020. Évitez de faire face à ces coûts en concevant et en respectant un plan pratique pour la sécurité des données, un plan qui évite les attaques BadUSB en utilisant uniquement des clés USB ou des SSD externes approuvés et chiffrés.

Sélectionnez les clés USB qui répondent aux besoins de votre entreprise. Voici quelques recommandations :

Sans de solides préparations, les programmes de sécurité peuvent devenir très difficile à justifier et à mettre en place. Une simple analyse des besoins de votre entreprise et le fait de savoir qu’il existe une gamme de solutions de clés USB ou de SSD externes chiffrés, faciles à utiliser et rentables, peuvent grandement contribuer à permettre à votre entreprise et à vos utilisateurs finaux de maîtriser la question, et donc de gérer les risques et de réduire les coûts.

Mettre en place un programme de formation pour que les employés comprennent les utilisations acceptables et inacceptables des clés USB et des SSD externes, et définir des règles relatives aux terminaux personnels (Apportez vos propres terminaux - BYOD).

Si vous ne formez pas et n’éduquez pas les utilisateurs sur les risques, vous n’avez pas de stratégie de prévention efficace contre les pertes de données. Votre entreprise est donc plus exposée aux risques de violation. Une étude sur la sécurité des dispositifs USB réalisée par Ponemon indique que 72 % des employés utilisent des clés gratuites provenant de conférences, d’expositions, de réunions professionnelles, etc. même dans des entreprises qui offrent des options « agréées ».

Mettre en place des règles régissant l’utilisation des dispositifs de stockage portables, notamment les clés USB. Pour commencer :

Si les règles appropriées ne sont pas mises en place et appliquées par tous, les clés USB et les SSD externes peuvent ruiner votre stratégie de sécurité des données. La définition d’une règle n’est que la première étape, mais elle est extrêmement importante. L’étude Ponemon a également révélé que près de 50 % des entreprises sondées admettent avoir perdu des clés USB contenant des informations sensibles ou confidentielles au cours des 24 derniers mois.

Fournir aux employés des clés USB chiffrées et agréées et de qualité pour leurs activités professionnelles. Les clés USB agréées doivent présenter les caractéristiques suivantes :

Si vous ne fournissez pas de clés USB chiffrées et que vous ne mettez pas en place des règles qui assurent la productivité des utilisateurs, ces derniers trouveront, par nécessité, des solutions pour contourner ces systèmes de sécurité.

Pour vous assurer que vos données sont protégées, elles doivent être chiffrées avant d’être envoyées par e-mail ou enregistrées sur des dispositifs de stockage amovibles.

Dans les entreprises qui utilisent des données confidentielles ou sensibles pour leurs activités dans les secteurs de la finance, de la santé, de l’administration publique, etc., le chiffrement constitue le moyen de protection le plus fiable. Le respect de ces principes offrira une certaine protection contre les pénalités et/ou les poursuites judiciaires liées aux nouvelles réglementations en cas de divulgation de données perdues.

Si vous ne chiffrez pas les données avant de les enregistrer sur vos clés USB ou SSD externes, des pirates peuvent contourner votre antivirus, votre pare-feu, ou d’autres protections. Ces données sont donc vulnérables. La clé USB chiffrée Kingston IronKey™ S1000 dispose d’une cryptopuce intégréee, offrant une couche ultime de sécurité matérielle, la meilleure de sa catégorie.

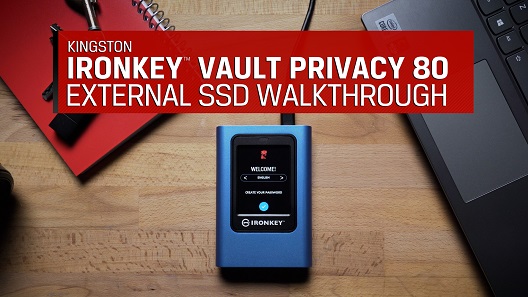

Le Kingston IronKey Vault Privacy 80ES est un SSD externe avec chiffrement matériel permanent, certifié FIPS 197. Il est doté d’un écran tactile innovant permettant de saisir un code PIN ou un mot de passe pouvant contenir jusqu’à 64 caractères. Il offre un stockage de grande capacité avec une protection par chiffrement des plus fiables.

Les SSD chiffrés Kingston IronKey offrent des niveaux élevés de protection des données et sont utilisés depuis des décennies par les particuliers, les PME et les entreprises ainsi que par les gouvernements. Les SSD Kingston IronKey sont des solutions fiables dans le monde entier pour la protection des données.

#KingstonIsWithYou #KingstonIronKey

Pour planifier la bonne solution, les objectifs de votre projet de sécurité doivent être clairement définis. Les experts de Kingston Technology sont là pour vous aider.

Pour les créatifs qui produisent du contenu pour des clients importants, le stockage chiffré permet de sécuriser les fichiers importants et d’assumer ses responsabilités en matière de sécurité.

Cette vidéo vous guidera à travers les fonctionnalités avancées telles que la modification du mot de passe, la configuration d’un profil utilisateur et administrateur, l’effacement sécurisé, la définition du mode de lecture seule, les règles de mot de passe et le délai de verrouillage automatique.