ไดรฟ์ USB เข้ารหัสเชิงฮาร์ดแวร์ Kingston IronKey และไดรฟ์ SSD ต่อพ่วงใช้โหมดไซเฟอร์บล็อก AES-XTS

XTS - กุญแจสู่การเข้ารหัสที่ทรงประสิทธิภาพที่สุด

แค่ข้อมูลรับรอง (certificate) ยังไม่เพียงพอในการเข้ารหัสไดรฟ์ USB ให้ปลอดภัยที่สุด ไดรฟ์ USB เข้ารหัสเชิงฮาร์ดแวร์ Kingston IronKey™ และไดรฟ์ SSD ต่อพ่วง มาพร้อมการเข้ารหัส XTS-AES 256 บิตที่ใช้โหมดไซเฟอร์บล็อก XTS XTS ช่วยปกป้องข้อมูลได้ในระดับที่เหนือกว่าโหมดไซเฟอร์บล็อกอื่น ๆ อย่าง CBC และ ECB

ต่อไปนี้คือรายละเอียดเกี่ยวกับข้อดีด้านความปลอดภัยของไดรฟ์ IronKey ที่ออกแบบและพัฒนาขึ้นมาให้เป็นอุปกรณ์เพื่อการปกป้องข้อมูลโดยเฉพาะ

โหมดไซเฟอร์บล็อก AES เพื่อเข้ารหัสดิสก์อย่างเต็มรูปแบบ

AES หรือ Advanced Encryption Standard เป็นการแปลงรหัสบล็อคข้อมูลเพื่อเข้ารหัสบล็อคข้อมูลแบบ 128 บิต ในการเข้ารหัสข้อมูลที่ใหญ่กว่า 128 บิต AES จะใช้โหมดแปลงรหัสบล็อคข้อมูล มีโหมดแปลงรหัสบล็อคข้อมูล AES อยู่หลายโหมดที่อยู่ภายใต้เงื่อนไขทางเทคนิคของ AES โหมดแปลงรหัสบล็อคข้อมูลพื้นฐานที่สุดคือ Electronic Code Book (ECB) Cipher Block Chaining (CBC) จะพิจารณาจุดอ่อนด้านความปลอดภัยต่าง ๆ ร่วมกับ ECB และถือเป็นโหมดที่แพร่หลายมากที่สุดสำหรับแฟลชไดรฟ์เข้ารหัสแบบพกพา XTS ถือเป็นโหมดการทำงานที่ใหม่ที่สุดโหมดหนึ่งซึ่งสามารถปกป้องข้อมูลได้เหนือกว่า ECB และ CBC ต่อไปนี้เป็นรายละเอียดอย่างย่อของโหมดแปลงรหัสบล็อคข้อมูลเหล่านี้

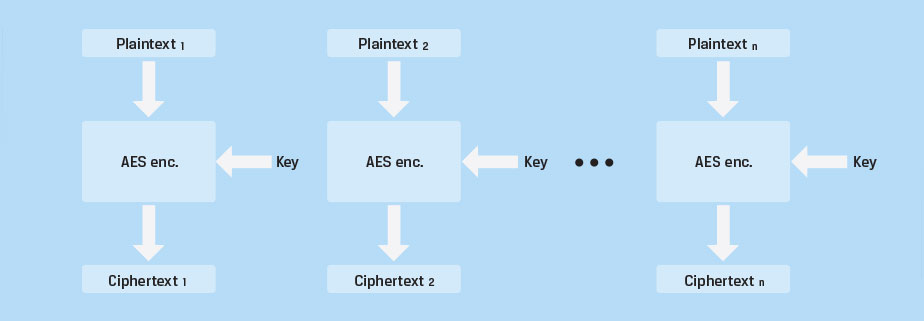

Electronic Code Book (ECB). โหมดแปลงรหัสนี้จะทวนซ้ำกระบวนการเข้ารหัส AES สำหรับบล็อคข้อมูล 128 บิตแต่ละส่วน ภาพที่ 1 แสดงการเข้ารหัสข้อมูลผ่านโหมด ECB แต่ละบล็อคจะถูกเข้ารหัสแยกกันผ่าน AES โดยใช้คีย์เข้ารหัสเดียวกัน เมื่อต้องการถอดรหัส กระบวนการก็จะย้อนทางกัน หากใช้ ECB บล็อคข้อมูลที่ยกเลิกการเข้ารหัสที่เหมือน ๆ กัน เช่น แบบเป็นข้อความอย่างเดียว จะถูกเข้ารหัสลักษณะเดียวกัน และจะทำให้บล็อคข้อมูลเข้ารหัสไม่แตกต่างกัน (ข้อความแปลงรหัส) โหมดแปลงรหัสนี้ไม่ถือว่าปลอดภัยมากนักเนื่องจากไม่สามารถซ่อนรูปแบบของข้อมูลได้ ภาพที่ 2 เป็นตัวอย่างของปัญหาด้านความปลอดภัยที่สำคัญของโหมดแปลงรหัสนี้

|

|

Electronic Code Book (ECB) |

ภาพข้อมูลที่ยกเลิกการเข้ารหัสแสดงอยู่ทางด้านซ้าย ภาพทางด้านขวาเป็นข้อมูลแปลงรหัสที่อาจเหมือนกันเมื่อใช้โหมดการเข้ารหัสอื่น ๆ เช่น CBC หรือ XTS ภาพตรงกลางแสดงให้เห็นชัดเจนถึงปัญหาด้านความปลอดภัยของ ECB เนื่องจากรูปแบบพิกเซลภาพที่เหมือนกันภายในบล็อคการเข้ารหัสทำให้บล็อคการแปลงรหัสป้องกันไม่แตกต่างกันและทำให้ภาพต้นฉบับเหลื่อมกันได้

จะเห็นว่าบล็อคข้อมูลที่เหมือนกันจะไม่ถูกเข้ารหัสจนได้ข้อความแปลงรหัสที่เหมือนกัน ผลก็คือโหมดแปลงรหัสบล็อคข้อมูล ECB ถือว่ามีความปลอดภัยต่ำกว่าและไม่แนะนำให้ใช้

|

|

|

|

ภาพต้นฉบับ |

เข้ารหัสโหมด ECB |

เข้ารหัสโหมดอื่น |

|

ภาพ 2 |

||

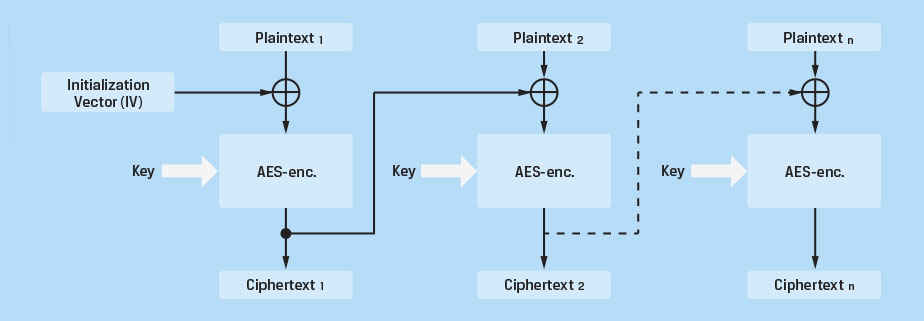

Cipher Block Chaining (CBC). ตามที่ได้กล่าวไปก่อนหน้านี้ จุดอ่อนที่สำคัญของ ECB คือบล็อคข้อมูลที่เหมือนกันจะถูกเข้ารหัสทำให้ได้ข้อความแปลงรหัสข้อมูลที่ไม่แตกต่างกัน เป้าหมายคือการเข้ารหัสบล็อคข้อมูลโดยใช้คีย์เข้ารหัสที่ไม่แตกต่างกันแต่ได้ข้อความแปลงรหัสข้อมูลที่แตกต่างกันแม้ว่าข้อความเปล่าสำหรับบล็อคตั้งแต่ 2 บล็อคขึ้นไปจะเหมือนกันก็ตาม Cipher Block Chaining ถูกออกแบบมาเพื่อเป้าหมายนี้ ภาพที่ 3 เป็นภาพการทำงานของโหมดแปลงรหัส CBC

initialization vector (IV) ที่ 128 บิตจะถูกจัดทำขึ้นและผสานกับข้อความเปล่าของบล็อคข้อมูลแรกในเซคเตอร์ ข้อมูลจะถูกผสานผ่านฟังก์ชั่น Exclusive OR (XOR) จากนั้นข้อมูล 128 บิตที่ได้จะถูกเข้ารหัสโดยอัลกอริทึมเข้ารหัส AES จะถูกจัดเก็บไว้ในสื่อมีเดีย ข้อความแปลงรหัสที่ได้จะถูกส่งต่อไปยังบล็อคถัดไปเพื่อผสานกับข้อความเปล่าสำหรับบล็อคข้อมูลดังกล่าว จากนั้นจึงเข้ารหัสและจัดเก็บไว้ กระบวนการลูกโซ่นี้จะทวนซ้ำไปเรื่อย ๆ สำหรับแต่ละบล็อคในเซคเตอร์ กระบวนการนี้ช่วยให้แน่ใจว่าบล็อคข้อมูลที่เหมือนกันจะมีข้อความแปลงรหัสที่แตกต่างกัน ด้วยเหตุนี้ CBC จึงมีความปลอดภัยมากกว่า ECB และถือว่าเหมาะสำหรับแอพพลิเคชั่นความปลอดภัยส่วนใหญ่ CBC ถูกใช้อย่างแพร่หลายกับแฟลชไดรฟ์เข้ารหัสหลายรุ่น

|

|

Cipher Block Chaining (CBC) - Encryption |

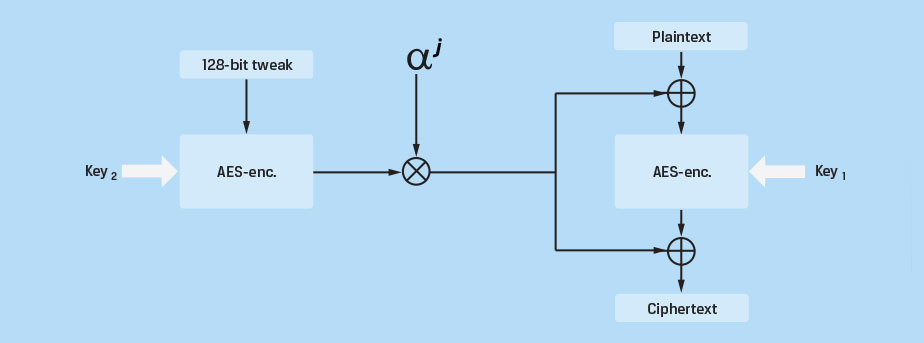

โหมดไซเฟอร์บล็อก AES-XTS แต่เดิมเรียกว่า IEEE Std 1619-2007 ต่อมาในปี 2010 NIST ได้เพิ่ม XTS ในรายชื่อโหมดไซเฟอร์บล็อก XTS เป็นโหมดไซเฟอร์บล็อกใหม่ล่าสุดและเป็นโหมดไซเบอร์ที่ใช้ในไดรฟ์ IronKey โดยออกแบบมาให้เป็นทางเลือกที่มีประสิทธิภาพกว่าโหมดไซเฟอร์บล็อกแบบอื่น ๆ เช่น CBC ซึ่งจะช่วยลดความเสี่ยงต่าง ๆ เช่น การโจมตีผ่านช่องทางที่มีความซับซ้อนและเป็นจุดอ่อนของโหมดการทำงานอื่น ๆ ภาพที่ 4 เป็นแผนภาพบล็อกข้อมูลเบื้องต้นในโหมด XTS

XTS ใช้คีย์ AES สองตัว คีย์ตัวแรกจะใช้สำหรับเข้ารหัสบล็อคข้อมูล AES อีกตัวจะใช้เพื่อเข้ารหัส "Tweak Value" ส่วนการปรับแต่งที่เข้ารหัสนี้จะถูกดัดแปลงเพิ่มเติมโดยฟังก์ชั่น Galois polynomial function (GF) และ XOR ทั้งกับข้อความเปล่าและข้อความแปลงรหัสสำหรับแต่ละบล็อคข้อมูล ฟังก์ชั่น GF ช่วยในการกระจัดข้อมูลเพิ่มเติมเพื่อให้แน่ใจว่าบล็อคข้อมูลที่เหมือนกันจะไม่ทำให้ได้ข้อความแปลงรหัสที่เหมือนกันไปด้วย ซึ่งเป็นไปตามเป้าหมายในการพัฒนาข้อความแปลงรหัสเฉพาะสำหรับข้อความเปล่าที่เหมือนกันโดยไม่ต้องอาศัยเวคเตอร์เริ่มต้นและอัลกอริทึมแบบลูกโซ่ ข้อความจึงเหมือนกับ (เกือบแต่ไม่ซะทีเดียว) มีการเข้ารหัสสองชั้นโดยใช้คีย์ที่แยกจากกัน การถอดรหัสข้อมูลจะอาศัยการย้อนกระบวนการดังกล่าวนี้ เนื่องจากแต่ละบล็อคข้อมูลจะเป็นอิสระจากกันและไม่มีการใช้อัลกอริทึมแบบลูกโซ่ หากข้อมูลแปลงรหัสที่จัดเก็บไว้เสียหาย เฉพาะข้อมูลสำหรับบล็อคดังกล่าวเท่านั้นที่จะไม่สามารถกู้คืนได้ ภายใต้โหมดการทำงานแบบลูกโซ่ ข้อผิดพลาดเหล่านี้อาจกระจายลามไปยังบล็อคข้อมูลอื่น ๆ ขณะถอดรหัส

|

|

ภาพ 4 |

สรุป

AES-XTS ช่วยเพิ่มความปลอดภัยให้กับไดรฟ์แบบเข้ารหัสเชิงฮาร์ดแวร์ Kingston IronKey ให้เหนือกว่าผลิตภัณฑ์อื่น ๆ ในตลาด ฟังก์ชั่นด้านความปลอดภัยทั้งหมดในไดรฟ์จะทำงานผ่านโปรเซสเซอร์ด้านความปลอดภัยในแผงวงจรเพื่อให้เกิดความปลอดภัยสูงสุดและความสะดวกในการพกพาข้อมูลไปทุกที่

นอกจากนี้ อุปกรณ์เหล่านี้ยังมีการป้องกันรหัสผ่านที่ซับซ้อน และจะล็อกไม่ให้เข้าถึงหากป้อนรหัสผ่านผิดหลายครั้งจนถึงเกณฑ์ที่กำหนดไว้ จากนั้นจึงลบข้อมูลในไดรฟ์แบบเข้ารหัสลับ เคสด้านนอกทนทานและกันน้ำ จึงมั่นใจได้ว่าข้อมูลจะได้รับการดูแลอย่างปลอดภัยในระดับสุดยอด สำหรับลูกค้าที่ต้องการปกป้องข้อมูลในระดับสูงสุด แนะนำให้เลือกไดรฟ์ IronKey ที่ผ่านการรับรอง FIPS 140-3 Level 3 ใหม่ล่าสุด ซึ่งมอบความปลอดภัยระดับการใช้งานทางทหารสำหรับปกป้องข้อมูลที่มีมูลค่าสูงสุด ไดรฟ์เข้ารหัสสำหรับองค์กรหรือสำหรับงานด้านการทหารของ IronKey รับประกันเป็นเวลาห้าปีพร้อมบริการทางเทคนิคฟรี