Chế độ mã hóa khối AES-XTS được dùng trong USB được mã hóa bằng phần cứng và Ổ SSD ngoài Kingston IronKey

XTS – Chìa khóa để có được khả năng mã hóa tốt nhất

Có chứng nhận chưa phải là tất cả. Còn rất nhiều yếu tố khác để có được khả năng mã hóa USB bảo mật ở cấp cao nhất. USB được mã hóa bằng phần cứng và ổ SSD ngoài Kingston IronKey™ sử dụng mã hóa AES 256 bit với chế độ mã hóa khối XTS. XTS giúp bảo vệ dữ liệu tốt hơn so với các chế độ mã hóa khối khác, chẳng hạn như CBC và ECB.

Thông tin sau nêu rõ các lợi thế bảo mật của ổ IronKey. Ngay từ đầu, những ổ này đã được thiết kế với sứ mệnh bảo vệ dữ liệu cho người dùng.

Chế độ Hoạt động của Mã hóa Khối AES Mã hóa Toàn bộ Ổ đĩa

AES, hay Tiêu chuẩn Mã hóa Tiên tiến, là một mã hóa khối giúp mã hóa khối dữ liệu có độ dài 128 bit. Để mã hóa dữ liệu lớn hơn 128 bit, AES sử dụng chế độ mã hóa khối. Có rất nhiều chế độ mã hóa khối AES khác nhau trong thành phần của thông số AES. Chế độ mã hóa khối đơn giản nhất là Sách Mã Điện tử (ECB). Chuỗi Khối Mã Hóa (CBC) giải quyết những điểm yếu trong bảo mật bằng ECB và là một trong những chế độ phổ biến nhất được dùng trong các ổ Flash di động được mã hóa. XTS là một trong những chế độ mới nhất và giúp bảo vệ dữ liệu tốt hơn ECB và CBC. Sau đây là mô tả tóm tắt về các chế độ mã hóa khối này.

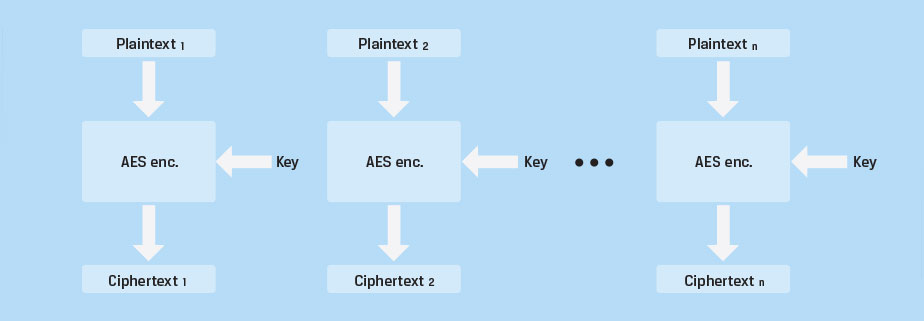

Sách Mã Điện Tử (ECB). Chế độ mã hóa này đơn giản là lặp lại quy trình mã hóa AES cho từng khối dữ liệu có độ dài 128 bit. Hình 1 mô tả mã hóa dữ liệu sử dụng chế độ ECB. Mỗi khối được mã hóa riêng bằng chế độ AES có cùng khóa mã hóa. Để giải mã, biến đổi ngược các quy trình mã hóa. Với ECB, các khối dữ liệu chưa được mã hóa giống nhau, còn được gọi là văn bản đơn thuần, được mã hóa với cùng cách thức và sẽ tạo ra các khối dữ liệu được mã hóa giống nhau (bảng mã). Chế độ mã hóa này không lý tưởng vì nó không ẩn được khuôn mẫu dữ liệu. Hình 2 là ví dụ minh họa lỗ hổng bảo mật lớn với chế độ mã hóa này.

|

|

Electronic Code Book (ECB) |

Hình chưa được mã hóa hiển thị bên trái. Hình bên phải cho thấy hình ảnh bảng mã khi sử dụng các chế độ mã hóa khác như CBC hoặc XTS. Hình ở giữa thể hiện rõ các lỗ hổng liên quan tới ECB. Do khuôn mẫu pixel hình ảnh giống nhau trong khối mã hóa được mã hóa bằng phương thức này sẽ tạo ra các khối mã hóa giống nhau, hình ảnh gốc bị lộ rõ.

Rõ ràng là các khối dữ liệu giống nhau không nên được mã hóa bằng chế độ tạo ra bản mã giống nhau. Kết quả là, chế độ mã hóa khối ECB bị coi là bảo mật yếu và không được đề xuất sử dụng.

|

|

|

|

Hình ảnh gốc |

Được mã hóa bằng chế độ ECB |

Được mã hóa bằng chế độ khác |

|

Hình 2 |

||

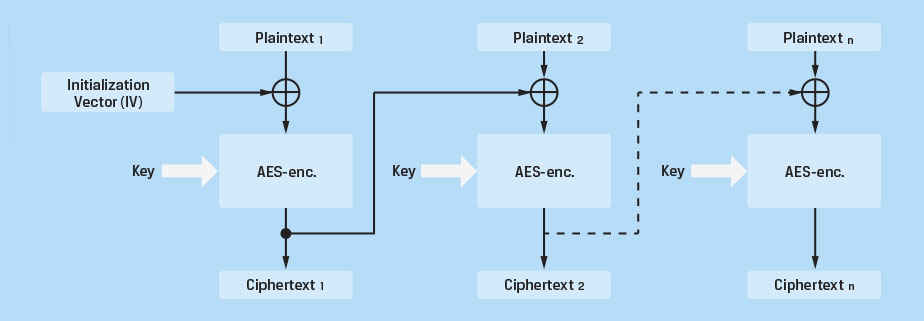

Chuỗi Khối Mật Mã (CBC) Như đã thảo luận, điểm yếu chính của ECB là tạo ra các khối dữ liệu giống nhau được mã hóa bằng chế độ tạo ra các bản mã giống nhau. Mục đích của phương pháp mã hóa là mã hóa từng khối sử dụng cùng khóa mã hóa và tạo ra bản mã khác nhau, thậm chí khi văn bản đơn thuần của hai hoặc nhiều khối là giống nhau. Chuỗi Khối Mật Mã được thiết kế để đạt được kết quả này. Hình 3 mô tả chế độ mã hóa CBC.

Vectơ khởi tạo (IV) dữ liệu 128 bit được tạo ra và kết hợp với văn bản đơn thuần của khối đầu tiên trong một cung. Dữ liệu này được kết hợp lại bằng chức năng Exclusive OR (XOR). Sau đó dữ liệu 128 bit thu được được mã hóa bằng thuật toán mã hóa AES và được lưu trữ vào phương tiện. Bản mã thu được được chuyển sang khối tiếp theo để kết hợp với văn bản đơn thuần của khối đó, được mã hóa và lưu trữ. Quy trình này của chuỗi được lặp lại với mỗi khối trong một cung. Quy trình đảm bảo các khối dữ liệu giống nhau sẽ tạo ra các bản mã hoàn toàn khác nhau. Kết quả là, CBC bảo mật hơn ECB và được coi là phù hợp cho hầu hết các ứng dụng bảo mật. CBC được sử dụng rộng rãi cho rất nhiều ổ đĩa Flash được mã hóa.

|

|

Cipher Block Chaining (CBC) - Encryption |

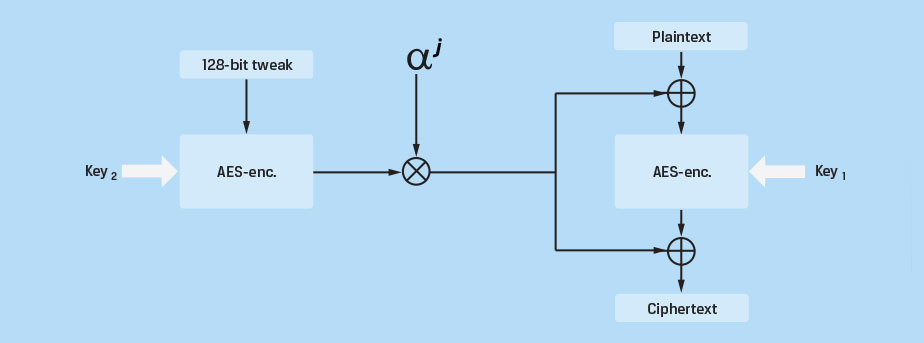

Chế Độ Mã Hóa Khối AES-XTS. Vốn được xác định là Tiêu chuẩn IEEE 1619-2007, NIST đã bổ sung XTS vào danh sách chế độ mã hóa khối AES vào năm 2010. XTS là chế độ mã hóa khối mới nhất và được sử dụng trong ổ IronKey. Theo thiết kế, XTS là phương án thay thế mạnh hơn cho các chế độ mã hóa hiện hành khác như CBC. Chế độ này loại bỏ lỗ hổng tiềm ẩn liên quan tới các cuộc tấn công kiểu kênh phức tạp hơn, các kiểu tấn công này có thể được sử dụng để khai thác điểm yếu ở các chế độ khác. Hình 4 là sơ đồ khối đã được tối giản của chế độ XTS.

XTS sử dụng hai khóa AES. Một khóa được sử dụng để thực hiện mã hóa khối AES; khóa còn lại được sử dụng để mã hóa những gì được coi là "Giá trị Tweak." Tweak đã được mã hóa này được điều chỉnh thêm bằng hàm đa thức Galois (GF) và XOR với cả văn bản đơn thuần và bảng mã của mỗi khối. Hàm GF giúp khuyếch tán nhiều hơn và đảm bảo rằng các khối dữ liệu giống nhau sẽ không tạo ra các bản mã giống nhau. Điều này đạt được mục tiêu là mỗi khối sẽ tạo ra bảng mã duy nhất từ văn bản đơn thuần giống nhau mà không sử dụng vectơ khởi tạo và chuỗi. Trên thực tế, hầu hết văn bản được mã hóa kép sử dụng hai khóa riêng biệt. Thực hiện việc giải mã dữ liệu bằng cách đảo ngược quy trình. Do mỗi khối là độc lập và không có chuỗi, nếu dữ liệu mã hóa được lưu trữ bị phá hủy hoặc bị hỏng, chỉ dữ liệu của khối cụ thể đó là không thể khôi phục. Với các chế độ chuỗi, những lỗi này có thể truyền sang các khối khác khi giải mã.

|

|

Hình 4 |

Kết luận

AES-XTS cho ổ mã hóa bằng phần cứng Kingston IronKey khả năng bảo mật dữ liệu tốt hơn các sản phẩm khác trên thị trường. Toàn bộ chức năng bảo mật được tích hợp ngay trên bộ xử lý bảo mật, mang lại độ bảo mật và tính di động cao hơn.

Ngoài ra, những thiết bị này đều có chức năng bảo vệ bằng mật khẩu phức tạp và sẽ khóa lại sau một vài lần nhập sai mật khẩu, rồi cuối cùng, xóa dữ liệu trong ổ bằng mật mã. Với lớp vỏ không thấm nước và chịu va đập, sản phẩm này giúp bảo mật và bảo vệ dữ liệu tối đa. Với những khách hàng cần cấp độ bảo vệ dữ liệu cao nhất, hãy lựa chọn ổ IronKey với chứng nhận FIPS 140-3 Cấp 3 mới nhất. Chứng nhận này đem lại khả năng bảo mật cấp quân đội cho dữ liệu có giá trị cao nhất. Ổ mã hóa cấp doanh nghiệp và cấp quân đội IronKey đều được bảo hành từ 3-5 năm cùng hỗ trợ kỹ thuật miễn phí.