Zapytaj eksperta

Aby wybrać odpowiednie rozwiązanie, należy poznać cele bezpieczeństwa swojego projektu. Skorzystaj ze wskazówek ekspertów firmy Kingston.

Twoja przeglądarka internetowa wymaga aktualizacji. Zaktualizuj teraz przeglądarkę, aby zapewnić lepsze działanie wszystkich funkcji tej strony. https://browser-update.org/update-browser.html

Prof. Sally Eaves jest przewodniczącą organizacji Cyber Trust i starszym doradcą ds. polityki w fundacji Global Foundation of Cyber Studies and Research. Uznawana za „orędowniczkę etycznego wykorzystania technologii” jest pierwszą laureatką nagrody Frontier Technology and Social Impact Award, przyznawanej przez Organizację Narodów Zjednoczonych. Pełniąca w przeszłości funkcję dyrektora ds. technologii, a obecnie profesora akademickiego w dziedzinie zaawansowanych technologii oraz doradcy ds. globalnej strategii zastosowania nowych technologii, Sally Eaves jest nagradzaną międzynarodową autorką, organizatorką, mówczynią i liderką opinii w dziedzinie transformacji cyfrowej (AI, 5G, usługi w chmurze, blockchain, cyberbezpieczeństwo, zarządzanie, IoT, danologia) w kontekście kultury, umiejętności, różnorodności, równości i integracji oraz zrównoważonego rozwoju i wpływu na społeczeństwo.

Sally aktywnie kształci i wspiera jako mentor nowe pokolenie talentów w dziedzinie technologii – założyła fundację Aspirational Futures, działającą na rzecz wzmocnienia integracji, różnorodności i równości w obszarze edukacji i technologii. Wkrótce ukaże się także jej najnowsza książka pt. „Tech For Good”. Sally jest konsekwentnie doceniana za globalne dokonania w przestrzeni technologicznej przez wiodące organizacje, takie jak Onalytica, i wymieniana w pierwszej dziesiątce najbardziej wpływowych osób na świecie w wielu dziedzinach – poczynając od sztucznej inteligencji, poprzez technologię 5G, a kończąc na zrównoważonym rozwoju.

Cyberbezpieczeństwo powinno być jednym z priorytetów wszystkich firm w 2022 roku. W niektórych małych i średnich przedsiębiorstwach (MŚP), bezpieczeństwo może być postrzegane jako kwestia drugorzędna lub wykraczająca poza ich zasoby lub umiejętności. To ważne, aby dbać o bezpieczeństwo firmy teraz i w przyszłości. W poprzednim artykule – Jak wypełnić lukę bezpieczeństwa w małych i średnich przedsiębiorstwach – omawialiśmy wyzwania, przed którymi stoją MŚP, a tym razem prof. Sally Eaves udziela 12 przydatnych wskazówek dotyczących cyberbezpieczeństwa, które mogą być pomocne dla nich i ich pracowników:

Dostawcy oprogramowania publikują jego aktualizacje z wielu powodów, obejmujących m.in. ulepszenia funkcji, poprawki błędów i poprawki zabezpieczeń. Zadbaj o to, aby zawsze aktualizować oprogramowanie do najnowszej wersji, gdy tylko staje się dostępna.

Przy ponad 1000 różnych regulacji prawnych, mających wpływ na cyberbezpieczeństwo, ochronę poufności i zarządzanie w skali globalnej – a liczba ta stale rośnie – może wydawać się to skomplikowane. Wdrażaj automatyzację wszędzie tam, gdzie to możliwe, aby lepiej wizualizować, zarządzać, weryfikować i ostatecznie ugruntować pełną zgodność z przepisami.

Nie ma potrzeby, aby zawsze podążać za najnowszymi innowacjami technologicznymi, należy jednak przynajmniej być na bieżąco z aktualizacjami oprogramowania. Ponieważ twórcy oprogramowania zdają sobie sprawę z zagrożeń, jakie stwarzają luki w oprogramowaniu, oferują jego okresową aktualizację. Jednak nowe aktualizacje mogą nie być zgodne z warstwą sprzętową urządzeń. Skutkuje to korzystaniem z przestarzałego sprzętu, który nie jest wystarczająco zaawansowany, aby pozwolić na uruchomienie najnowszych wersji oprogramowania. To ryzyko, którego należy unikać.

Zapewnienie bezpieczeństwa danych ma kluczowe znaczenie – zwłaszcza tych, które są używane lokalnie przez pracowników. Bardzo skuteczne mogą być w tym przypadku szyfrowane urządzenia pamięci USB, które pomagają przechowywać i przenosić dane w maksymalnie bezpieczny sposób. Bezpieczne kopie zapasowe danych są niezbędne w każdym małym i średnim przedsiębiorstwie. Pamiętaj, że celem złośliwych ataków hakerów nie zawsze jest kradzież danych – czasem używają oni oprogramowania typu ransomware w celu ich zaszyfrowania lub usunięcia. Kluczem do sukcesu jest skuteczne odzyskiwanie danych.

Korzystanie z VPN w celu uzyskania dostępu do Internetu pozwoli Ci chronić poufne informacje nawet przed dostawcą usług internetowych. Nie bez powodu programowe sieci VPN cieszą się obecnie dużą popularnością.

Przy tak wielu aplikacjach wykorzystujących ten protokół łączności, urządzenia Bluetooth mogą być i są regularnie hakowane – często w powiązaniu z wiadomościami phishingowymi typu „Kliknij tutaj”. Oczywiście nie rób tego!

Złośliwe łącza mogą wyrządzić szkodę na kilka sposobów. Ważne jest, aby przeszkolić pracowników, jak rozpoznawać takie łącza. Przed kliknięciem sprawdzaj łącza i upewniaj się, że pochodzą od znanych, zaufanych nadawców.

Nie tylko komputer biurowy (lub domowy) wymaga zabezpieczenia. Ważne jest, aby wyrobić w sobie nawyk ochrony także urządzenia mobilnego. Używaj silnych haseł i funkcji biometrycznych do uwierzytelniania dwuskładnikowego.

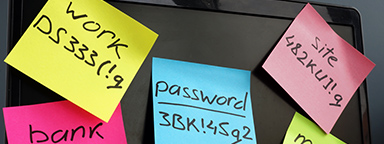

Gdy hakerzy nie mogą znaleźć luki w zabezpieczeniach, atakują w inny sposób. Uciekają się do socjotechniki. W celu uzyskania dostępu do systemów i informacji ten rodzaj ataku nie skupia się na urządzeniu, lecz na sposobie myślenia i obawach użytkownika. Usuwaj wszelkie wiadomości z prośbą o podanie danych osobowych lub hasła. Nikt nie powinien kontaktować się z Tobą w sprawie Twoich danych osobowych. Zawsze pamiętaj o zagrożeniach.

Mamy do czynienia ze scenariuszem „nie czy, lecz kiedy” i wraz ze stale zwiększającą się skalą zagrożeń dla cyberbezpieczeństwa może być trudno zawsze wyprzedzać złośliwe ataki, które również ewoluują pod względem zaawansowania. Opracuj plan radzenia sobie z naruszeniami „po fakcie” i regularnie testuj jego skuteczność.

Czynnik ludzki jest jednym z największych zagrożeń dla cyberbezpieczeństwa, a w obliczu ataków socjotechnicznych, phishingu i ransomware, które są obecnie codziennością, należy regularnie edukować siebie, swoją rodzinę i zespół w zakresie cyberbezpieczeństwa – a przy tym zachowywać czujność! Niezależnie od wielkości przedsiębiorstwa można skorzystać z doskonałych i często bezpłatnych zasobów, które mogą być w tym pomocne.

Potrzebujemy technologii, zarządzania, zgodności z przepisami, regulacji prawnych, edukacji i ubezpieczeń, aby eliminować zagrożenia dla bezpieczeństwa. Odkryj możliwości dzielenia się swoją wiedzą, wskazówkami dotyczącymi najlepszych praktyk i „zaangażuj się”. Wszyscy korzystają na takim współtwórczym i otwartym podejściu do bezpieczeństwa.

Naruszenia ochrony danych, ataki hakerskie i „czynnik ludzki” stale przypominają nam o powszechnie występujących zagrożeniach i ryzyku. Koszty związane z naruszeniem ochrony danych i ich niefortunnym ujawnieniem mogą być znaczące. Ważne jest, aby wdrożyć przydatne wskazówki, które pomogą zabezpieczyć Twoją firmę teraz i w przyszłości.

Dla osiągnięcia celów związanych z bezpieczeństwem kluczowa jest współpraca z odpowiednim partnerem technologicznym. Firma Kingston Technology od dawna jest uznanym i cieszącym się zaufaniem liderem w dziedzinie szyfrowanych pamięci USB i może zaoferować indywidualną pomoc w celu zapewnienia korzyści i dostosowania danego rozwiązania do potrzeb użytkownika. Kingston Technology oferuje usługę „Zapytaj eksperta”, w ramach której służy indywidualnym doradztwem, pozwalającym na dostosowanie korzyści do określonych potrzeb i środowiska pamięci masowej klienta.

#KingstonIsWithYou

Czy te informacje były pomocne?

Aby wybrać odpowiednie rozwiązanie, należy poznać cele bezpieczeństwa swojego projektu. Skorzystaj ze wskazówek ekspertów firmy Kingston.

Brak produktów odpowiadających wybranemu filtrowi. Spróbuj dostosować filtry, aby wyświetlić więcej opcji.

Chcesz ulepszonej ochrony danych, ale nie wiesz, czym jest szyfrowanie? Poznaj podstawy z Kingston.

Najlepszym sposobem na ochronę plików i nośników pamięci jest sprzętowe zabezpieczenie hasłem.

Zabezpiecz ważne prywatne informacje w komputerze, korzystając z szyfrowanego sprzętowo dysku SSD.

Naruszenia danych to poważne zagrożenie wymagające kompleksowych środków cyberbezpieczeństwa.

Lista zabezpieczeń pamięci USB, które należy wziąć pod uwagę w celu ochrony danych.

Tworzenie kopii zapasowych metodą 3-2-1: na czym polega i dlaczego najlepiej chroni przed ransomware

Poznaj najlepsze metody ochrony danych i rolę, jaką odgrywają w tym kopie zapasowe offline.

Ekspert omawia kwestie szyfrowania, ochrony superużytkowników, zarządzania podatnościami i szkolenia.

Dowiedz się, jak rozwiązania Kingston IronKey pomogły EgoMind zwiększyć bezpieczeństwa danych.

Stworzone do różnych celów klienckie i korporacyjne dyski SSD znacznie różnią się od siebie.

Omawiamy regulacje NIS2 i DORA oraz to, jak zapewnienie zgodności może stać się szansą biznesową.

Piszemy o tym, jak zmienia się podejście firm do przechowywania i szyfrowania poufnych danych.

W obliczu rosnącej podatności poczty e-mail na naruszenia sprawdzamy, jak zabezpieczyć poufne pliki.

Jak szyfrowane sprzętowo rozwiązania Kingston IronKey pomagają zapewnić zgodność z dyrektywą NIS2.

Kingston IronKey oferuje rozwiązania sprzętowe chroniące MŚP przed cyberprzestępczością.

FIPS 140-3 Level 3 to najwyższy standard szyfrowania zdefiniowany przez amerykańską agencję NIST.

Pytania, które należy zadać, szukając odpowiedniego dysku SSD do centrum danych swojej firmy.

Nasza infografika prezentuje różnice między szyfrowaniem programowym a szyfrowaniem sprzętowym.

Rok 2023 był pełen wyzwań i innowacji. A co przyniesie 2024?

Poznaj dwie metody, które zapewniają MŚP większą odporność na ataki ransomware.

W tym opracowaniu wyjaśniamy, jak realizować strategię DLP, jednocześnie korzystając z pamięci USB.

Bezpieczeństwo cyfrowe klasy korporacyjnej i wojskowej: dwa wysokie standardy o różnych wymaganiach.

Dowiedz się, jak szyfrowanie sprzętowe zapewnia ochronę dzięki bezpiecznemu przechowywaniu plików.

Jak potwierdzono, że pamięci USB Kingston IronKey są bezkonkurencyjne w ochronie danych?

Szyfrowane sprzętowo dyski Kingston IronKey chronią dane firm w podróży.

Bring Your Own Device (BYOD) policy is tricky for employers. How to balance security & convenience?

Wyjaśniamy, w jaki sposób szyfrowana pamięć pomaga zapewnić bezpieczeństwo i zgodność z przepisami.

Ochrona DLP polega na wykorzystaniu odpowiednich narzędzi do ochrony danych przed cyberprzestępcami.

Dowiedz się, jak szyfrowanie danych może stać się kluczem do zapewnienia bezpieczeństwa organizacji.

Jak zwiększyć bezpieczeństwo sieci w warunkach powszechnej pracy zdalnej i międzynarodowych podróży?

Zainwestuj w szyfrowaną pamięć, aby w przypadku jej zgubienia lub kradzieży nie narażać się na wysokie koszty obsługi prawnej.

Dowiedz się, dlaczego agencje bezpieczeństwa narodowego wybierają Kingston IronKey.

Firmowi informatycy powinni zapewnić bezpieczeństwo danych na komputerach pracowników zdalnych.

Trzy skuteczne metody ochrony wrażliwych danych zalecane przez firmę Kingston.

Korzystając z odpowiedniego adaptera, możesz odczytywać lub zapisywać pliki w szyfrowanej pamięci flash USB przy użyciu iPada lub iPhone'a. Dowiedz się, jak to zrobić.

Dowiedz się, dlaczego szyfrowanie sprzętowe jest lepsze niż programowe do ochrony danych kancelarii.

Krótkie omówienie zastosowania i rodzajów dostępnego oprogramowania do ochrony danych.

Wyrażenia hasłowe przewyższają złożone hasła w ochronie bezpieczeństwa danych i mają wiele zalet.

Ustawa HIPAA wymaga od organizacji opieki zdrowotnej dbałości o bezpieczeństwo danych pacjentów.

Zobowiązują do szyfrowania wrażliwych danych, mianowania inspektora, wdrożenia polityk i programów cyberbezpieczeństwa.

Szyfrowana pamięć USB Kingston IronKey może być istotna dla bezpieczeństwa w każdej organizacji.

Porównujemy nieszyfrowaną i szyfrowaną pamięć USB i wyjaśniamy, jak zabezpieczyć dane.

Dowiedz się, jak Kingston IronKey chroni własność intelektualną dzięki personalizacji.

Dowiedz się, dlaczego pamięć Kingston IronKey to idealne rozwiązanie dla branży usług finansowych.

Dowiedz się, jak pamięć Kingston IronKey zabezpiecza dane operacji wojskowych.

Jak sprawić, by organizacja włączyła szyfrowaną pamięć do swojej polityki bezpieczeństwa? Oto kilka wskazówek.

Dowiedz się, jak pamięć Kingston IronKey chroni dane dzięki funkcji szyfrowania.

Szyfrowanie to bardzo pomocne rozwiązanie dla twórców chcących chronić ważne pliki swoich klientów.

Szyfrowane pamięci USB Kingston IronKey: ważny element strategii bezpieczeństwa każdej organizacji.

Pamięć Kingston IronKey może pomóc złagodzić skutki utraty danych związanej z utratą urządzeń.

W tym e-booku opisujemy, w jaki sposób szyfrowana pamięć USB stała się kluczowa dla bezpieczeństwa.

Jak korzystać z zewnętrznego dysku SSD IronKey Vault Privacy 80: ustawianie hasła, podłączanie do komputera i nie tylko.

Organizacje rozważają sposoby ochrony prywatnych danych mobilnych przed naruszeniami.

Dowiedz się, jak pamięć Kingston IronKey zapewnia ochronę poufnych danych w sektorze finansowym.

Oto, w jaki sposób Kingston IronKey pomaga chronić poufne dane w branży energetycznej.

Przedstawiamy przemyślenia ekspertów KingstonCognate nt. cyberzagrożeń i cyberbezpieczeństwa.

Ochrona danych dzięki doskonałemu sprzętowemu standardowi szyfrowania AES 256.

Szyfrowanie programowe może zostać wyłączone przez użytkownika. W przypadku zgubienia pamięci grozi to konsekwencjami finansowymi.

Wraz z Tomaszem Surdykiem doradzamy, jak zachować bezpieczeństwo w cyfrowym świecie.

Nie podłączaj żadnych nośników pamięci USB do komputera, jeśli nie wiesz, skąd dokładnie pochodzą.

Oto czego dowiedzieliśmy się od ekspertów Kingston i infleuncerów w sprawie pracy zdalnej podczas wymiany zdań na Twitterze.

Jednoczesne korzystanie z pamięci masowej w chmurze i szyfrowania sprzętowego ma swoje zalety.

W naszych badaniach przeanalizowaliśmy kilka czynników, aby określić, co może wpłynąć na rynki w 2022 roku.

Rok 2021 był pełen wyzwań i innowacji. A co przyniesie 2022?

Prof. Sally Eaves pisze o stanie cyberbezpieczeństwa w sektorze MŚP oraz o potrzebie edukacji i wsparcia.

Bill Mew wyjaśnia, dlaczego wyzwania związane z bezpieczeństwem wymagają zaangażowania zarządu.

Rob May pisze o przetwarzaniu brzegowym i wymaganych przez nie zabezpieczeniach.

Pandemia spowodowała wzrost ruchu w internecie, co przełożyło się na wzrost znaczenia roli, jaką odgrywają centra danych.

Korzystanie z oprogramowania DLP, sieci VPN, szyfrowanych dysków SSD i urządzeń pamięci USB pomaga przeciwdziałać niektórym zagrożeniom związanym z pracą zdalną.

Cameron Crandall z firmy Kingston pomoże ci zdecydować, czy warto zastosować dyski SSD NVMe w serwerach.

Istnieje wiele zalet wykorzystania specjalnego sprzętowego procesora szyfrującego w pamięciach flash USB.

Co przyniesie 2021 rok w dziedzinie technologii i dominujących trendów? Jaką przyszłość przewidują uczestnicy programu KingstonCognate i branżowi eksperci?

Odpowiedzialność za cyberbezpieczeństwo i ochronę poufności danych spoczywa na nas wszystkich. Na jakie kwestie należy zwrócić uwagę przede wszystkim?

Dowiedz się, dlaczego przyszłość biznesu zależy od technologii SDS opartej na dyskach SSD oraz jak te nośniki sprawdzają się w rozwiązaniach przechowywania danych zdefiniowanego przez oprogramowanie.

Firmy Kingston i Matrix42 nawiązały współpracę, aby zapewnić wielu branżom optymalne rozwiązanie ochrony w punktach końcowych w celu ograniczenia ryzyka.

Znaczenie jednakowego traktowania przez organizacje przychodu, zysku i ryzyka dla przeciwdziałania zagrożeniom w zakresie bezpieczeństwa danych i cyberbezpieczeństwa. Przeczytaj artykuł eksperta branżowego Billa Mew, który przybliża tę tematykę.

Co, zdaniem ekspertów branżowych, zmieniło się od czasu wprowadzenia RODO?

Centra danych powinny korzystać z serwerowych dysków SSD. Mają one wiele zalet w porównaniu z dyskami przeznaczonymi do zastosowań klienckich, a ich ceny spadły.

NVMe jest teraz standardowym protokołem dla dysków SSD, który wspiera rozwiązania dla centrów danych i środowisk firmowych.

Zarządzający centrami danych w chmurze i w oparciu o zasoby lokalne mogą wiele nauczyć się od superkomputerów.

Dowiedz się, w jaki sposób firma Hardwareluxx zyskała możliwość zarządzania rosnącym ruchem sieciowym dzięki zastosowaniu dysków SSD DC500M firmy Kingston.

Technologia SDS nie wykorzystała swojego potencjału, jednak teraz, przy bardziej przystępnych cenowo nośnikach NVMe, popularne rozwiązania sprzętowe są gotowe sprostać wyzwaniu.

Wybór odpowiedniego dysku SSD do serwera jest ważny, ponieważ serwerowe dyski SSD, w odróżnieniu od dysków klienckich (do komputera stacjonarnego lub laptopa), są zoptymalizowane pod kątem działania na przewidywalnym poziomie latencji. Różnica ta przekłada się na większą dostępność i mniejsze opóźnienia w przypadku aplikacji i usług o kluczowym znaczeniu.

Do pracy w domu potrzebne jest wygodne miejsce do pracy na komputerze, odpowiednie wyposażenie do połączeń konferencyjnych oraz bezpieczne połączenie internetowe.

Jakich strategii mogą użyć organizacje, aby najlepiej zabezpieczyć dane klientów po wprowadzaniu RODO, przy stale ewoluującym charakterze zagrożeń z zakresu bezpieczeństwa cybernetycznego? Kingston zgromadził doświadczenia najlepszych brytyjskich specjalistów z zakresu cyberbezpieczeństwa, aby omówić zmiany w dziedzinie ochrony danych, które zaszły od czasu wprowadzenia RODO.

Biała księga pokazuje, w jaki sposób dyski SSD z serii Data Center DC500 firmy Kingston pozwalają zmniejszyć ogólne koszty kapitałowe oraz koszty licencji o 39%.

Dyski SSD Kingston Data Center serii 500 (DC500R / DC500M) – jednolitość i przewidywalność latencji (czasu odpowiedzi) oraz wydajności IOPS (liczba operacji wejścia/wyjścia na sekundę).

Wiesz, że praca zdalna leży u podstaw działalności wielu firm. Zdajesz sobie też sprawę, że nie można ignorować zagrożeń dotyczących bezpieczeństwa sieci oraz zgodności procedur organizacji z rozporządzeniemo ochronie danych osobowych (RODO).

Włączanie i wyłączanie funkcji Microsoft BitLocker eDrive w celu wykorzystania szyfrowania sprzętowego dysku SSD firmy Kingston.

Szyfrowane pamięci USB Kingston / IronKey są wśród urządzeń przenośnych, które chronią dane, najlepsze pod względem niezawodności, zgodności i bezpieczeństwa

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

Pamięci DT 4000G2 i DTVP 3.0 stosują 256-bitowe szyfrowanie sprzętowe AES z trybem szyfrowania blokowego XTS.

Programowe i sprzętowe zabezpieczenie przed utratą zasilania zapobiega utracie danych na dyskach SSD.

Przetwarzanie OLTP wiąże się z dużą liczbą szybkich, małych transakcji wymagających czasów reakcji poniżej sekundy.

Platformy HPC wymagają dostępu do dużych ilości danych. Dyski SSD zużywają ułamek energii wymaganej przez dysk talerzowy.

Dyski SSD marki Kingston wykorzystują dane ECC i zapasowe bloki chroniące informacje przed zapisem w uszkodzonych blokach.

Program ten oferuje najczęściej wybierane przez klientów opcje, w tym numerację seryjną, podwójne hasła i niestandardowe logo. Przy zamówieniu minimalnym w liczbie 50 sztuk program dostarcza dokładnie to, czego potrzebuje dana organizacja.

Na naszych oczach dokonała się radykalna zmiana codziennych realiów życia oraztradycyjnych metod pracy: dzięki mobilnym nośnikom pamięci mamy dostęp do danych praktycznie w każdym miejscu i w dowolnej chwili; zawsze i wszędzie możemy też na nich pracować.

Większość bezpiecznych pamięci flash USB marek IronKey i Kingston ma certyfikat zgodności z normą FIPS 140-2.

Pochodzący z 30. października 2017 r. przykład dotyczy portu lotniczego Heathrow w Londynie, gdzie do przechowywania danych poza chmurą wykorzystuje się nieszyfrowane pamięci USB.

Magazynowanie danych może stanowić największe wyzwanie dla VDI.

Rygorystyczne testy to nasza podstawa, aby dostarczyć najbardziej niezawodne produkty na rynku. Wszystkie nasze produkty przechodzą drobiazgowe testy podczas każdego etapu produkcji. Te testy pozwalają zapewnić kontrolę jakości w całym procesie produkcji.