Спросите специалиста

Планирование правильного решения требует понимания целей безопасности вашего проекта. Позвольте специалистам Kingston помочь вам.

Мы заметили, что в настоящее время вы посещаете сайт для Великобритании. Хотели бы вы вместо этого посетить наш основной сайт?

Версия вашего веб-браузера устарела. Обновите браузер для повышения удобства работы с этим веб-сайтом. https://browser-update.org/update-browser.html

Программное обеспечение для обеспечения безопасности конечных точек и предотвращения потери данных стало неотъемлемой частью общих стратегий обеспечения безопасности системы, наряду со все более совершенными технологиями кибербезопасности, и теперь внимание сместилось на отдельных пользователей. В частности, система защиты данных должна гарантировать, что пользователи не станут «самым слабым звеном» в борьбе с угрозами безопасности и потерей данных. Управление устройствами и его роль в обеспечении безопасности оконечных устройств важны как никогда.

Проблема связана с распространением концепции использования собственных устройств сотрудников (BYOD) наряду с легким доступом к небольшим и портативным устройствам хранения данных. В свою очередь, это означает, что пользователи ожидают такой же свободы в способах передачи данных, как и в случае с собственными ПК и ноутбуками. Но эта свобода сопряжена с риском и постоянно увеличивающейся поверхностью атаки.

Одной из тактик, применяемых некоторыми организациями, является общее правило «блокировать все порты». Хотя это и разумный способ смягчения угроз, он может открыть дверь к непреднамеренной и менее заметной потере данных. В этом техническом документе мы исследуем риски, связанные с блокировкой портов, а также лучший и более детальный подход, предлагающий более надежные меры безопасности.

#KingstonIsWithYou #KingstonIronKey

Полезна ли была эта информация?

Планирование правильного решения требует понимания целей безопасности вашего проекта. Позвольте специалистам Kingston помочь вам.

Дэвид Кларк говорит о шифровании, защите суперпользователей, управлении уязвимостями и обучении.

Мы обсуждаем NIS2 и DORA и как необходимость их соблюдения можно превратить в возможность.

Мы обсуждаем изменения в методах хранения и шифрования конфиденциальных данных организациями.

Эксперт по безопасности Дэвид Кларк объясняет ключевые различия между NIS и NIS2.

Эксперт по безопасности Дэвид Кларк объясняет, кого затронет Директива NIS2 и каким образом.

Не забывайте о частом резервном копировании! Этот вопрос может ускользнуть даже от самых опытных пользователей. Мы расскажем о нескольких простых приемах, которые помогут вам легко выполнять регулярное резервное копирование.

Для творческих людей, создающих контент для важных клиентов, накопитель с шифрованием поможет защитить важные файлы и выполнить обязательства по обеспечению безопасности.

В чем разница между программным и аппаратным шифрованием?

Как повысить свою безопасность в Интернете, приняв меры для защиты своего присутствия там.

USB-накопители с шифрованием обеспечивают безопасность ваших личных данных, но как они работают?

Узнайте, как стереть данные с твердотельного накопителя, жесткого диска или любого другого носителя, чтобы действительно удалить данные навсегда.

Узнайте, как стереть данные с твердотельных накопителей, жестких дисков или любых других носителей, как будто вы профессионал в области безопасности.

Нет продуктов, соответствующих текущему выбору фильтров. Попробуйте настроить фильтры, чтобы найти больше вариантов.

Хотите улучшить защиту данных и узнать о шифровании? Kingston рассказывает об основных моментах.

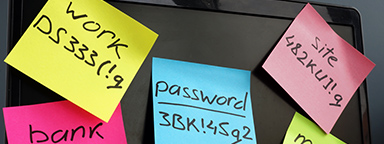

Аппаратная, а не программная защита паролем — лучший способ защиты файлов и дисков.

Защитите важную личную и конфиденциальную информацию на ПК с помощью твердотельного накопителя с аппаратным шифрованием.

Утечки данных—все еще серьезная угроза. Поговорим о необходимости комплексных мер кибербезопасности.

Список функций безопасности USB-накопителей, которые следует учитывать для защиты данных.

Что такое метод резервного копирования «3-2-1» и почему это лучшая защита от программ-вымогателей.

Дэвид Кларк говорит о шифровании, защите суперпользователей, управлении уязвимостями и обучении.

Узнайте, как решения Kingston IronKey помогли EgoMind улучшить культуру безопасности данных.

Будучи созданными для разных целей, клиентские и индустриальные SSD имеют разные свойства.

Мы обсуждаем NIS2 и DORA и как необходимость их соблюдения можно превратить в возможность.

Мы обсуждаем изменения в методах хранения и шифрования конфиденциальных данных организациями.

Kingston рассматривает, как защитить конфиденциальные файлы, если электронная почта уязвима.

Узнайте, как Kingston IronKey с аппаратным шифрованием помогают соблюдать Директиву NIS2.

IronKey от Kingston имеет аппаратные опции для защиты МСП от киберпреступности.

FIPS 140-3 уровня 3 сертифицирован институтом NIST как самый надежный способ шифрования данных.

Вопросы, которые следует задать при поиске подходящего SSD-накопителя для ЦОД вашей организации.

Инфографика, демонстрирующая разницу между программным и аппаратным шифрованием.

2023 год был полон сложных задач и инноваций. Что принесет с собой 2024 год?

Шифрование и резервное копирование — два метода для противодействия атакам программ-вымогателей.

Цифровая безопасность корпоративного и военного уровней: два стандарта с различными требованиями.

Узнайте, как аппаратное шифрование может защитить конфиденциальность юриста в поездках.

Как тестирование на проникновение обеспечивает лидерство USB Kingston IronKey в защите данных?

Накопители Kingston IronKey с аппаратным шифрованием защищают данные организаций в поездках.

Политика BYOD представляет сложности для работодателей. Как сбалансировать безопасность и удобство?

Как накопители с шифрованием повышают кибербезопасность в финансовых компаниях? Узнайте у Kingston.

DLP предоставляет инструменты для защиты конфиденциальных данных от киберпреступлений и небрежности.

เงื่อนไขในการเข้ารหัสข้อมูลจะกลายเป็นกุญแจสำคัญด้านการรักษาความปลอดภัยขององค์กรต่าง ๆ ได้อย่างไร

Как усилить безопасность сети в условиях удаленной работы и международных поездок?

Накопители с шифрованием защитят вас от крупных судебных издержек в случае их утери или кражи.

Узнайте, почему агентства национальной безопасности доверяют Kingston IronKey защиту своих данных.

ИТ-специалисты компании должны обеспечить безопасность данных на ПК удаленно работающих сотрудников.

Три ключевых метода Kingston для надежной корпоративной стратегии DLP для конфиденциальных данных.

Вы можете выполнять чтение и запись данных на USB-накопитель с шифрованием при использовании устройств iPad или iPhone с помощью соответствующего адаптера. Вот как это делается.

Узнайте, почему аппаратное шифрование превосходит программное для защиты данных юридических фирм.

Краткое объяснение назначения и типов ПО для защиты данных.

Парольные фразы лучше сложных паролей для защиты данных и обладают многими важными преимуществами.

HIPAA требует от медицинских организаций безопасности данных пациентов, в том числе при передаче.

Предусматривают обязательное шифрование конфиденциальных данных, назначение руководителя по информационной безопасности, разработку программы кибербезопасности и внедрение политик.

USB-накопители Kingston IronKey с шифрованием важны для безопасности организаций любого размера.

Мы сравним USB-накопители с шифрованием и без него и объясним, как обеспечить безопасность данных!

Узнайте, как Kingston IronKey защищает интеллектуальную собственность с помощью адаптации.

Узнайте, почему Kingston IronKey является одним из лучших решений для защиты финансовых данных.

Узнайте, как Kingston IronKey обеспечивает защиту данных в военных организациях.

Так как же ваша компания может внедрить накопители с шифрованием и сделать их частью политики безопасности? Вот несколько советов.

Узнайте, как Kingston IronKey защищает данные в отрасли телекоммуникаций с помощью шифрования.

Шифрование – очень полезная опция для авторов контента, позволяющая защитить важные файлы клиентов.

USB Kingston IronKey с шифрованием: небольшая, но важная часть безопасности организации.

Kingston IronKey поможет смягчить последствия потери данных при утере электронного устройства.

В этой электронной книге мы рассматриваем USB с шифрованием как важный инструмент защиты данных.

Использование внешнего твердотельного накопителя IronKey Vault Privacy 80: установка пароля, подключение к ПК и прочие действия.

Организации рассматривают варианты защиты от утечек личных мобильных данных.

Узнайте, как Kingston IronKey защищает конфиденциальные данные в финансовом секторе.

Вот как продукты Kingston IronKey помогают защитить конфиденциальные данные в энергетической отрасли.

Мы узнаем мнение наших экспертов KingstonCognate о киберугрозах и проблемах кибербезопасности.

Защита перемещаемых данных с помощью аппаратного алгоритма Advanced Encryption Standard (AES) 256.

Программное шифрование можно отключить. Это может привести к штрафам в случае потери накопителя.

Мы изучаем мнение Томаша Сурдыка о том, как обеспечить безопасность всех объектов в цифровом мире.

Не подключайте USB-накопители к компьютеру, если вы не уверены в их источнике.

Чат в Twitter «Что мы узнали из нашей беседы с экспертами Kingston и авторитетами в сфере высоких технологий о поддержке работы из дома»

Существуют преимущества использования и облачного хранилища, и аппаратного шифрования.

Вот 12 основных советов, которые помогут малым и средним предприятиям повысить кибербезопасность.

Мы провели уникальное исследование факторов, которые могут повлиять на глобальные рынки в 2022 г.

2021 год был полон сложных задач и инноваций. Что принесет с собой 2022 год?

Профессор Салли Ивз рассказывает о кибербезопасности компаний и необходимости обучения и поддержки.

Билла Мью считает, что серьезные проблемы безопасности требуют пристального внимания руководства.

Роб Мэй делится своими мыслями о нашей близости к периферийным вычислениям и требуемой безопасности.

Пандемия увеличила интернет-трафик, что повысило важность роли центров обработки данных.

Использование программного обеспечения для защиты от утечки данных, виртуальных частных сетей, твердотельных накопителей и USB-накопителей с шифрованием поможет снизить некоторые риски, связанные с удаленной работой.

Кэмерон Крэндалл из компании Kingston поможет вам решить, стоит ли переводить ваш сервер хранения данных на твердотельные накопители NVMe.

Использование выделенного процессора для аппаратного шифрования в USB-накопителях дает много преимуществ.

Какие новые технологии и тенденции принесет с собой 2021 год? Какие прогнозы на будущее дают участники KingstonCognate и отраслевые эксперты?

Обеспечение кибербезопасности и конфиденциальности данных — это ответственность каждого. Каковы актуальные вопросы в этой области?

Узнайте, почему будущее бизнеса зависит от решений SDS с поддержкой SSD-накопителей, и как такие накопители вписываются в решения для программно-определяемых хранилищ данных.

Kingston и Matrix42 предлагают решение для оптимальной безопасности оконечных устройств в ряде отраслей, нацеленное на снижение рисков.

Для организаций важно обращать одинаковое внимание на доходы, прибыль и риски, чтобы обеспечить снижение рисков для безопасности данных и кибербезопасности. Прочтите эту статью отраслевого эксперта Билла Мью, в которой он раскрывает эту тему.

Что, по мнению отраслевых экспертов, изменилось после внедрения GDPR?

В центрах обработки данных следует использовать твердотельные накопители (SSD) для серверов. Они обеспечивают множество преимуществ по сравнению с клиентскими накопителями и помогают снизить затраты.

В настоящее время NVMe является стандартным протоколом для твердотельных накопителей, который расширяет возможности центров обработки данных и корпоративных сред.

Руководители облачных и локальных центров обработки данных могут многому научиться у суперкомпьютеров.

Узнайте, как Hardwareluxx удалось справиться с ростом своего веб-трафика с помощью твердотельных накопителей Kingston DC500M.

SDS не оправдало заявлений связанного с ним рекламного ажиотажа, но теперь, когда память NVMe стала более доступной, недорогое аппаратное оборудование общего назначения готово к поставке.

Выбор подходящего SSD-накопителя для вашего сервера важен, так как серверные SSD-накопители оптимизированы для работы с предсказуемым уровнем задержки, в то время как клиентские SSD-накопители (для настольных ПК/ноутбуков) — нет. Эти различия обуславливают увеличение времени бесперебойной работы и меньшую задержку для критически важных приложений и служб.

Чтобы удаленно работать из дома, вам нужно обеспечить хорошее рабочее место для вашего ПК, правильное оборудование для конференций и надежное соединение.

Какие стратегии могут использовать организации для обеспечения наилучшей защиты данных клиентов после внедрения GDPR в условиях постоянно изменяющихся угроз кибербезопасности? Компания Kingston обобщила знания ряда самых опытных обозревателей из Великобритании в сфере кибербезопасности и изучила, как изменилась защита данных после внедрения GDPR.

В этом техническом документе показано, как использование твердотельных накопителей Data Center DC500 корпорации Kingston Technology позволяет снизить общие капитальные затраты и лицензионные расходы на 39%.

SSD-накопители серии Data Center 500 (DC500R / DC500M) — постоянство, предсказуемость задержки (времени отклика) и IOPS (числа операций ввода-вывода в секунду).

В нашей электронной книге «Проблемы безопасности, связанные с мобильной рабочей силой» мы попросили трех специалистов в своей отрасли изложить представление о безопасности данных, удаленной работе, а также о вопросах и проблемах, с которыми сталкиваются организации сегодня и в будущем.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

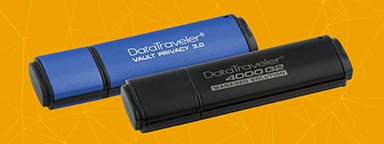

В накопителях DT 4000G2 и DTVP 3.0 используется 256-битное аппаратное блочное AES-шифрование в режиме XTS.

Сочетание программной и аппаратной защиты при отключении питания — весьма эффективный метод защиты данных на твердотельных накопителях корпоративного уровня.

Интерактивная обработка транзакций связана с большим количеством быстрых и небольших транзакций, которые требуют отклика за доли секунды.

В высокопроизводительных вычислениях используются огромные объемы данных. Твердотельные накопители отличаются крайне низким энергопотреблением по сравнению с жесткими дисками.

Твердотельные накопители Kingston поддерживают такие возможности, как коррекция ошибок и резервные блоки, которые предотвращают запись данных в поврежденные блоки.

Эта программа предоставляет дополнительные возможности для настройки, наиболее востребованные заказчикам, в том числе серийные номера, двойные пароли и логотипы заказчика. Программа может применяться при минимальном заказе от 50 единиц продукции и обеспечивает именно то, что нужно вашей компании.

Большинство защищенных USB-накопителей IronKey и Kingston имеют сертификат соответствия требованиям стандарта FIPS 140-2.

В данном случае дело в том, что лондонский аэропорт Хитроу (30 октября 2017 г.) использует USB-накопители без шифрования для хранения данных не в облаке. К сожалению, у них не принято в качестве стандарта использовать USB-накопители с шифрованием.

Система хранения зачастую сильно влияет на производительность инфраструктуры виртуального рабочего стола.

Тщательная проверка технических характеристик позволяет нам поставлять на рынок самую надежную продукцию. Мы подвергаем нашу продукцию жестким испытаниям на каждом этапе производства. Эти испытания обеспечивают контроль качества в ходе всего производственного процесса.