Pergunte a um Especialista

Planejar a solução certa de memória exige um conhecimento das metas de segurança de seu projeto. Deixe que os especialistas da Kingston orientem você.

Percebemos que você está visitando o site do Reino Unido. Gostaria de visitar nosso site principal?

Seu navegador está desatualizado Atualize seu navegador para uma melhor experiência neste site. https://browser-update.org/update-browser.html

Como a segurança do endpoint e software de prevenção de perda de dados se tornaram parte integral das estratégias gerais de segurança de sistema, junto a tecnologias de segurança cibernética cada vez mais avançadas, o foco agora mudou para o indivíduo. Mais especificamente, a segurança de dados precisa garantir que os usuários não sejam o “elo mais fraco” na luta contra os riscos de segurança e perda de dados. A gestão de dispositivos e seu papel na segurança do endpoint nunca foi tão importante.

O problema ocorre por causa da prevalência do 'traga seu próprio dispositivo' (Bring Your Own Device - BYOD), junto ao fácil acesso de dispositivos de armazenamento pequenos e portáteis. Isto, por sua vez, significa que os usuários esperam a mesma liberdade na maneira de transferir dados, já que fazem isso com seus próprios computadores/laptops. Mas essa liberdade traz alguns riscos e uma superfície de ataque cada vez maior.

Uma das táticas empregada por algumas organizações é ter uma regra de bloquear todas as portas. Embora isso seja uma forma sensível de mitigar ameaças, pode abrir caminho para perda de dados não intencionais e menos visíveis. Neste documento, exploramos os riscos do bloqueio de portas e como uma abordagem melhor e mais sutil oferece medidas de segurança mais sólidas.

#KingstonIsWithYou #KingstonIronKey

Foi útil?

Planejar a solução certa de memória exige um conhecimento das metas de segurança de seu projeto. Deixe que os especialistas da Kingston orientem você.

David Clarke fala de criptografia, proteções de superusuário, gestão de vulnerabilidades e formação.

Discutimos sobre NIS2 e DORA, e como empresas podem transformar a conformidade em oportunidade.

Discutimos as mudanças na forma como as empresas armazenam e criptografam dados confidenciais.

O especialista em segurança David Clarke explica as principais diferenças entre a NIS e a NIS2.

O especialista em segurança David Clarke explica quem será afetado pela diretiva NIS2 e como acontecerá

Lembrar-se de fazer backup com frequência pode salvar até mesmo o entusiasta de tecnologia mais experiente. Vamos abordar alguns truques simples para garantir que você facilmente faça backup regularmente.

Para criadores produzindo conteúdos para clientes de alto nível, o armazenamento criptografado pode proteger seus arquivos importantes e te ajudar a cumprir suas responsabilidades de segurança.

Qual a diferença entre criptografia baseada em hardware e a baseada em software?

Como maximizar a sua segurança on-line tomando medidas para proteger a sua presença.

Pendrives Criptografados mantém seus dados privados seguros, mas como eles funcionam?

Saiba como apagar SSDs, discos rígidos ou qualquer outro meio de armazenamento para que os dados realmente possam desaparecer para sempre.

Saiba como apagar SSDs, discos rígidos ou qualquer outro meio de armazenamento como um profissional de segurança.

Nenhum produto corresponde à sua seleção de filtro atual. Tente ajustar os filtros para ver mais opções.

uer uma melhor segurança de dados e precisa saber o que é criptografia? A Kingston aborda o básico.

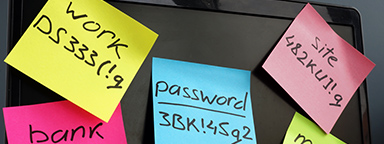

Proteção com senha por hardware, e não software, é a melhor forma de proteger drives e arquivos.

Proteger informações privadas e pessoais em um PC com um SSD criptografado por hardware.

As violações são uma grande ameaça. Explorar a necessidade de medidas abrangentes de cibersegurança.

Lista de recursos de segurança USB a considerar para a proteção de dados.

O que é o método de backup de dados 3-2-1 e por que essa é a sua melhor defesa contra ransomware.

David Clarke fala de criptografia, proteções de superusuário, gestão de vulnerabilidades e formação.

Como as soluções Kingston IronKey ajudaram a EgoMind a melhorar a higiene da segurança dos dados.

Desenvolvidos para fins díspares, os SSDs de clientes e os empresariais têm propriedades diferentes.

Discutimos sobre NIS2 e DORA, e como empresas podem transformar a conformidade em oportunidade.

Discutimos as mudanças na forma como as empresas armazenam e criptografam dados confidenciais.

A Kingston examina como proteger arquivos confidenciais com a crescente vulnerabilidade do e-mail.

Saiba como as soluções criptografadas por hardware da Kingston IronKey obedecem a diretriz NIS2.

O Kingston IronKey tem opções para proteger pequenas e médias empresas do crime cibernético.

A FIPS 140-3 Nível 3 é certificado pela agência líder mundial NIST como o ápice da criptografia.

Perguntas para responder ao procurar o SSD certo para o data center da sua empresa.

Nosso infográfico mostra as diferenças entre criptografia com base em hardware e em software.

2023 foi um ano cheio de desafios e inovações. Mas o que 2024 trará?

Saiba sobre dois métodos que aumentam a resiliência das PME para ransomware: criptografia e backup.

Segurança digital de nível empresarial e militar: Dois altos padrões com diferentes requisitos.

A criptografia de hardware protege a confidencialidade de um advogado com um armazenamento seguro.

Os drives USB Kingston IronKey são líderes na segurança de dados.

Drives Kingston IronKey criptografados por hardware protegem os dados em movimento das organizações.

Trazer seu próprio dispositivo causa risco de segurança para o funcionário. Segurança X Praticidade.

O drive criptografado melhora a segurança e conformidade do setor financeiro? A Kingston explica.

DLP tem ferramentas para admin de rede protegerem dados confidenciais de cibercrimes e negligência.

Como a exigência de criptografia de dados pode ser chave para a segurança de uma empresa.

Como reforçar a segurança da rede com trabalho remoto e viagens internacionais tão comuns agora?

Invista em drive criptografado, por se for roubado ou perdido não ter que arcar com taxas jurídicas mais caras.

Descubra por que as agências de segurança nacionais confiam na Kingston IronKey para proteger dados.

Os especialistas de TI deverão aumentar a segurança de dados dos PCs de empregados remotos.

Três práticas da Kingston para uma DLP robusta para empresas que lidam com dados confidenciais.

Você pode ler e gravar em um USB com um iPad ou iPhone com o adaptador certo. Veja como.

Por que a criptografia de hardware supera a de software para proteger dados da firma de advocacia.

Um resumo explicando o objetivo e tipos de software de segurança de dados disponíveis.

Frases-passe são superiores às senhas complexas na segurança de dados e muitos benefícios poderosos.

HIPAA exige que organizações de saúde mantenham os dados de paciente seguros, inclusive em trânsito.

Requer a criptografia de dados confidenciais, a indicação de um responsável pela segurança, a criação de programas de segurança cibernética e a adoção de políticas cibernéticas.

USBs criptografados Kingston IronKey são referência de segurança para empresas de vários tamanhos.

Comparamos drives USB não criptografados e criptografados e explicamos como manter os dados seguros!

Saiba como o Kingston IronKey está protegendo a propriedade intelectual com personalização.

Por que a Kingston IronKey é a solução de confiança para proteger os dados de serviços financeiros.

Saiba como o Kingston IronKey está protegendo os dados de operações militares.

Como fazer sua organização usar drives criptografados como política de segurança? Algumas dicas.

Saiba como a Kingston IronKey protege os dados do setor de telecom usando criptografia.

A criptografia é incrivelmente útil para criadores protegerem os arquivos de seus clientes.

USBs criptografados Kingston IronKey: importantes na estratégia de segurança da empresa.

Kingston IronKey mitiga a perda de dados devido ao crescimento de dispositivos eletrônicos perdidos.

Neste eBook, veremos como USBs criptografados viraram uma ferramenta chave na segurança de dados.

Como usar seu SSD externo IronKey Vault Privacy 80: definir senha, conectar-se a um PC e muito mais.

As empresas estão avaliando opções de segurança de dados para se proteger dessas violações de dados.

Descubra como o Kingston IronKey está protegendo dados sigilosos do setor financeiro.

Veja como a Kingston IronKey ajudou a proteger os dados confidenciais do setor de energia.

Exploramos as opiniões da equipe da KingstonCognate sobre ameaças e desafios de cibersegurança.

Proteção de dados com Padrão de Criptografia Avançada (AES) 256 com base em hardware.

O usuário pode desativar criptografia de software. Isso gera multas/taxas legais na perda da unidade.

Vamos explorar as ideias de Tomasz Surdyk para as empresas ficarem seguras no mundo digitalizado.

Não conecte e execute drives USB no seu computador se você não sabe exatamente de onde eles vieram.

Chat no Twitter sobre o que aprendemos dos especialistas da Kingston e influenciadores de tecnologia sobre capacitação para trabalhar em casa.

Há benefícios de usar o armazenamento em nuvem e a criptografia com base em hardware.

Exploramos 12 dicas que pequenas e médias empresas podem adotar para aprimorar a cibersegurança.

Analisamos fatores usando pesquisas exclusivas que revelam o que pode impactar o mercado em 2022.

2021 foi um ano cheio de desafios e inovações. Mas o que 2022 trará?

A prof Sally Eaves fala sobre a segurança cibernética das empresas e a necessidade da educação e suporte.

Bill Mew reflete sobre como os maiores desafios de segurança precisam do compromisso da diretoria.

Rob May compartilha seus pensamentos sobre o quão próximos à computação de borda nós estamos e a segurança necessária para seu suporte.

A pandemia aumentou o tráfego na Internet, o que ampliou a importância do papel dos data centers.

O uso de software DLP, VPNs, USBs e SSDs criptografados ajudará a mitigar alguns riscos presentes no fato de trabalhar de casa.

Cameron Crandall da Kingston o ajuda a decidir se você deve mudar seu armazenamento de servidor para SSDs NVMe.

Existem inúmeras vantagens em usar um processador com criptografia por hardware dedicado em pen drives flash USB.

O que 2021 nos trará em termos de tecnologia e tendências? O que nossos membros do KingstonCognate e especialistas do setor estão prevendo para o futuro?

Cibersegurança e privacidade de dados são responsabilidade de todos. Quais são as principais considerações?

Saiba por que o futuro dos negócios depende de SDS habilitados por SSD e como o SSD se adapta em uma solução de Armazenamento Definido por Software.

A Kingston e a Matrix42 se associaram para oferecer uma solução de segurança de endpoint otimizada em múltiplos setores para mitigar riscos.

A importância que organizações considerarem igualmente Receita, Lucro e Risco para garantir que minimizem os riscos relacionados à segurança de dados e segurança cibernética. Leia este artigo de Bill Mew, especialista no setor, e ele irá dar uma ideia sobre este assunto.

O que os especialistas do setor acreditam que mudou desde a introdução do GDPR?

Os data centers deveriam estar usando SSDs de servidor. Há muitos benefícios em comparação de drives de servidor com drives de consumidor e os custos caíram.

NVMe é agora o protocolo padrão para SSDs para fortalecer data centers e ambientes empresariais.

Gerentes de data center na nuvem e no local podem aprender muito com a supercomputação.

Descubra como a Hardwareluxx conseguiu gerenciar o crescimento de seu tráfego na web usando o SSD DC500M da Kingston.

O SDS ainda não tinha alcançado o que se esperava, mas agora que o NVMe está mais acessível o hardware mais econômico está pronto para demonstrar seu valor.

É importante escolher o SSD certo para seu servidor, já que os SSDs de servidor são otimizados para um desempenho com um nível de latência previsível enquanto os SSDs cliente (desktop/laptop) não são. Essa diferença resulta em maior tempo em operação e menos interrupções para aplicativos e serviços críticos.

To work from home you need a good workspace for your PC, the right conferencing gear, and a secure connection.

Quais estratégias as organizações podem usar para proteger melhor os dados dos clientes em um mundo pós-GDPR (Regulamento Geral de Proteção de Dados) com a natureza sempre em evolução das ameaças à segurança cibernética? A Kingston reuniu o conhecimento de alguns dos analistas em segurança cibernética mais experientes do Reino Unido para discutir como a proteção de dados mudou desde a introdução do GDPR.

Este documento demonstra como usar os SSDs DC500 Data Center da Kingston Technology pode reduzir seus custos de capital e licença em 39%.

SSDs para Centro de Dados Série 500 (DC500R / DC500M) – Consistência, previsibilidade da Latência (tempo de resposta) e desempenho IOPS (I/Os por segundo).

Em nosso eBook "The challenges of mobile workforce security” (Os desafios da segurança da força de trabalho móvel), pedimos a três especialistas do setor ideias sobre segurança de dados, trabalho remoto e os problemas e desafios que as organizações estão enfrentando hoje e enfrentarão no futuro.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

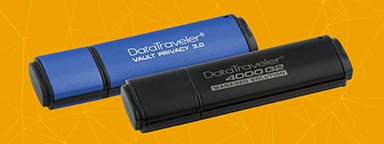

A criptografia AES de 256 bits baseada em hardware com modo de cifra de bloco XTS é usada no DT 4000G2 e no DTVP 3.0.

A proteção PFAIL de firmware/hardware é um método extremamente eficaz para impedir a perda de dados em aplicações SSD empresariais.

As cargas de trabalho em sistemas OLTP são compostas de grandes números de pequenas transações rápidas que exigem tempos de resposta de subsegundos.

A computação de alto desempenho (HPC) pode exigir imensas quantidades de dados. Os SSDs consomem uma fração da energia de seu disco giratório.

SSDs Kingston têm recursos como ECC e Spare Blocks que impedem que os dados sejam gravados em blocos corrompidos.

Esse programa oferece as opções solicitadas mais frequentemente pelos clientes, incluindo numeração em série, senha dupla e logo personalizados. Com um pedido mínimo de 50 peças, o programa oferece exatamente o que sua empresa precisa.

A maioria dos pen drives USB seguros da IronKey e Kingston é certificada para FIPS 140-2.

No caso em questão, o Aeroporto Heathrow em Londres (30 de outubro de 2017) usava pendrives não criptografados em seu armazenamento fora da nuvem. Infelizmente, não havia padronização para uso de pendrives Criptografados.

O armazenamento pode ser o componente mais desafiador para o desempenho da VDI.

Os testes são um marco fundamental do nosso compromisso em oferecer os produtos mais confiáveis do mercado. Realizamos testes rigorosos em todos os nossos produtos durante cada estágio de produção. Esses testes asseguram o controle de qualidade durante todo o processo de fabricação.