Zapytaj eksperta

Aby wybrać odpowiednie rozwiązanie, należy poznać cele bezpieczeństwa swojego projektu. Skorzystaj ze wskazówek ekspertów firmy Kingston.

Wskazówki, które pomogą Twojej organizacji zachować poufność informacji i zachować zgodność z przepisami, takimi jak RODO w krajach UE czy NYDFS stanu Nowy Jork.

Brak wdrożonych zasad stosowania szyfrowanych pamięci USB lub dysków zewnętrznych oraz odpowiednich instrukcji ich użycia oznacza, że prace należy zacząć od zera i do chwili ich zakończenia organizacja na każdym poziomie będzie narażona na zagrożenie – w tym związane z nieprzestrzeganiem przepisów. Utrata danych i ich naruszenia stają się dla firm coraz bardziej kosztowne, ponieważ działania przestępców są coraz bardziej wyrafinowane. Badanie dotyczące cyberbezpieczeństwa z 2021 r. wykazało, że średni koszt naruszenia danych wyniósł w ujęciu globalnym 4,24 mln USD. Oznacza to 10% wzrost w stosunku do 2020 r. Uniknij tych kosztów, opracowując i wdrażając praktyczny plan zapewnienia bezpieczeństwa danych, który pozwala zapobiec atakom typu BadUSB dzięki wykorzystaniu wyłącznie zatwierdzonych szyfrowanych pamięci USB lub dysków zewnętrznych.

Pamięć flash USB musi być odpowiednio dopasowana do wymagań danej organizacji. Zalecana procedura wyboru pamięci jest następująca:

Brak odpowiedniego rozpoznania może utrudnić uzasadnienie i realizację podejmowanych inicjatyw. Dużym ułatwieniem w objaśnianiu tych zagadnień w organizacji oraz przekonywaniu docelowych użytkowników urządzeń jest prosta analiza potrzeb organizacji oraz upowszechnienie informacji o dostępności łatwych w użyciu, niedrogich szyfrowanych pamięci flash USB lub dysków zewnętrznych, które pozwolą zapobiec większości zagrożeń i uniknąć ich ewentualnych kosztów.

Dobrym pomysłem jest wdrożenie programu szkoleń, podczas których pracownicy dowiedzą się o dopuszczalnych i niedopuszczalnych sposobach korzystania z pamięci flash USB lub dysków zewnętrznych oraz o zasadach użytkowania prywatnych urządzeń w pracy.

Brak przeszkolenia i wiedzy użytkowników końcowych na temat zagrożeń powoduje bezużyteczność strategii zapobiegania wyciekom danych i narażenie organizacji na ich naruszenie. Badanie przeprowadzone przez instytut Ponemon wskazuje, że 72% pracowników używa darmowych pamięci flash przywiezionych z konferencji, targów, spotkań biznesowych itp. – nawet w organizacjach, które oferują „zatwierdzone” pamięci USB.

Należy określić zasady właściwego wykorzystania przenośnych nośników elektronicznych, w tym pamięci flash USB. Podstawowe działania obejmują:

Nieopracowanie odpowiednich zasad, do przestrzegania których zobowiązani są wszyscy pracownicy, może skutkować niepowodzeniem realizacji strategii zabezpieczenia danych w wyniku niewłaściwego korzystania z pamięci USB i dysków zewnętrznych. Określenie zasad jest zaledwie pierwszym krokiem, jednak ma on bardzo duże znaczenie. Z badania Ponemon wynika również, że prawie 50% organizacji potwierdziło, że w ciągu 24 miesięcy przed badaniem utraciło urządzenia, na których znajdowały się wrażliwe lub poufne informacje.

Pracownikom należy zapewnić dostęp do zatwierdzonych szyfrowanych pamięci flash USB do użytku w miejscu pracy. Zatwierdzone pamięci flash USB powinny mieć następujące cechy:

Nieudostępnienie pracownikom szyfrowanych pamięci USB i brak odpowiednich zasad zapewniających wygodę ich użytkowania prowadzi siłą rzeczy do sytuacji, w której obchodzą oni zabezpieczenia.

Aby zagwarantować bezpieczeństwo danych, należy je szyfrować przed wysłaniem w wiadomości e-mail lub zapisaniem na przenośnych urządzeniach pamięci.

W przypadku organizacji przetwarzających poufne lub wrażliwe dane (np. finansowe, zdrowotne, urzędowe) szyfrowanie jest najbardziej godnym zaufania sposobem ochrony informacji. Przestrzeganie tych zasad zapewni solidną ochronę przed karami lub pozwami sądowymi związanymi z ujawnieniem utraty danych na podstawie nowych regulacji.

Informacje zapisywane w pamięciach USB lub na dyskach zewnętrznych w niezaszyfrowanej postaci mogą paść łupem hakerów, którzy są w stanie obejść oprogramowanie antywirusowe, zapory i inne zabezpieczenia. Takie dane są podatne na ataki. Szyfrowana pamięć USB Kingston IronKey™ S1000 ma wbudowany układ Cryptochip, zapewniający najlepszą w swojej klasie i najwyższą warstwę zabezpieczeń sprzętowych.

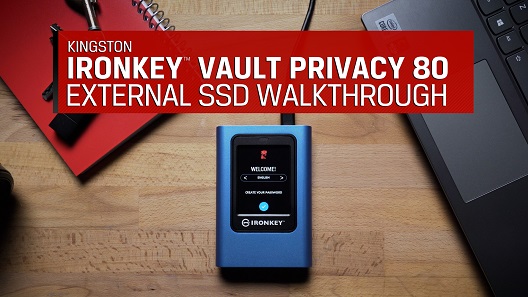

Kingston IronKey Vault Privacy 80ES to zewnętrzny dysk SSD z zawsze włączoną funkcją szyfrowania sprzętowego, który posiada certyfikat FIPS 197. Jest on wyposażony w innowacyjny ekran dotykowy do wprowadzania kodu PIN lub hasła o długości do 64 znaków. Dysk zapewnia zasoby pamięci o dużej pojemności wraz z niezawodną, godną zaufania ochroną w postaci szyfrowania.

Szyfrowane pamięci i dyski Kingston IronKey oferują wysoki poziom ochrony danych i są od dziesięcioleci używane przez osoby fizyczne, małe i średnie firmy, przedsiębiorstwa, a także instytucje rządowe. Dyski i pamięci Kingston IronKey to cenione na całym świecie rozwiązania do ochrony danych.

#KingstonIsWithYou #KingstonIronKey

Aby wybrać odpowiednie rozwiązanie, należy poznać cele bezpieczeństwa swojego projektu. Skorzystaj ze wskazówek ekspertów firmy Kingston.

W przypadku twórców tworzących treści dla ważnych klientów szyfrowana pamięć masowa może być pomocna w zabezpieczeniu cennych plików i wypełnieniu obowiązków związanych z bezpieczeństwem.

Obejrzyj film, aby poznać zaawansowane funkcje dysku, umożliwiające zmianę hasła, ustawienie profilu użytkownika i administratora, bezpieczne wymazanie danych, ustawienie trybu tylko do odczytu, zasad dotyczących hasła oraz czasu automatycznego blokowania.