Demandez à un expert

Pour planifier la bonne solution, les objectifs de votre projet de sécurité doivent être clairement définis. Les experts de Kingston Technology sont là pour vous aider.

Nous remarquons que vous êtes actuellement en train de visiter le site du Royaume-Uni. Souhaitez-vous plutôt visiter notre site principal?

La version de votre navigateur internet est périmée. Mettez à jour votre navigateur internet pour bénéficier d'une meilleure expérience d'utilisation de ce site. https://browser-update.org/update-browser.html

Certaines de ses caractéristiques rendent ce secteur particulièrement vulnérable aux cybermenaces, faisant des entreprises énergétiques une cible de choix pour les cybercriminels. En raison de leur dispersion géographique difficile à protéger et de leurs liens avec des partenaires extérieurs dans leur chaîne d’approvisionnement, les services publics présentent une surface d’attaque toujours plus grande. Le secteur de l’énergie, comme la plupart des autres, a subi un nombre croissant de cyberattaques contre sa propriété intellectuelle (PI) et les données commerciales critiques qu’il détient. Ces violations peuvent avoir des conséquences désastreuses sur ces entreprises : presse négative, atteinte à la réputation, implications financières et perte de PI au profit de concurrents. Sans parler des réglementations telles que le RGPD et les amendes financières qu’elles prévoient en cas de violations des données. Quelle que soit l’entreprise, il est primordial de s’assurer que tous les terminaux sont sécurisés et peuvent être audités.

Un partenaire mondial spécialiste du secteur de l’énergie a réalisé une évaluation de la sécurité informatique de l’ensemble des appareils de son entreprise. La stratégie de gestion des terminaux en place permettait à tous les employés d’accéder aux données de l’entreprise et d’utiliser n’importe quel appareil de stockage qu’ils apportaient et qu’ils branchaient sur son réseau. En l’état, elle exposait l’entreprise à un risque très élevé. Non seulement le risque d’infection par des logiciels malveillants, mais aussi de divulgation de propriété intellectuelle. En effet, les appareils de stockage personnels qui étaient retirés de l’organisation ou perdus contenaient des données critiques et pouvaient tomber entre les mains d’un concurrent, ce qui aurait été très préjudiciable pour l’entreprise. Il a également examiné les types de données auxquelles les employés pouvaient avoir besoin d’accéder via un stockage portable.

Il a été décidé que tous les employés de bureau connectés au réseau pouvaient utiliser SharePoint ou des outils de partage similaires basés sur le cloud pour enregistrer et partager des données. Ces employés représentent environ 60 % du personnel. Les 40 % d’employés restants, dont le travail est basé sur le terrain, devaient pouvoir accéder aux données de l’entreprise en dehors du réseau Wi-Fi, lorsqu’ils sont sur des plateformes pétrolières par exemple. Ils avaient besoin d’un appareil portable chiffré facile à utiliser. L’entreprise devait s’assurer que la nouvelle solution qu’elle déployait pouvait être approuvée et gérée par son propre logiciel de gestion des terminaux. Ce partenaire spécialisé dans le secteur de l'énergie souhaitait également définir des règles afin que les dispositifs de stockage non autorisés ne puissent pas être utilisés au sein de son réseau et soient rejetés par son système de gestion des terminaux.

Le secteur des machines mécaniques de l'industrie de l'énergie est un marché de niche et extrêmement compétitif. L'entreprise savait donc qu'il était important de déployer cette nouvelle stratégie de gestion des terminaux le plus rapidement possible afin de limiter le risque de perte de propriétés intellectuelles telles que les brevets de conception de machines.

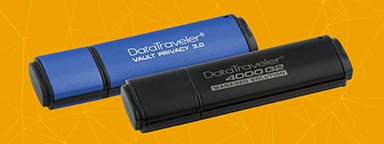

Pour soutenir le partenaire spécialisé dans le secteur de l’énergie, nous lui avons proposé notre service gratuit Demandez à un expert. Lors de l’appel initial, nous avons pu établir exactement quel était l’objectif du nouveau projet de gestion des terminaux de cette entreprise. Suite aux différentes réunions, nous avons pu recommander une solution potentielle qui permettrait à cette entreprise d’utiliser son répertoire actif actuel et de déployer une solution conviviale de clés USB chiffrées pour ses équipes sur le terrain et ses ingénieurs. L’entreprise a ainsi bénéficié du parfait équilibre entre sécurité de niveau professionnel et coût.

Comme l’une de ses principales exigences était de pouvoir fournir des clés USB chiffrées approuvées à ses employés, nous avons tiré parti de l’une des options de notre programme de personnalisation pour attribuer des PID (identifiants produits) personnalisés spécifiques de l’entreprise. Ces PID personnalisés lui ont permis de configurer son logiciel de gestion des terminaux standard afin que seules les clés USB chiffrées Kingston IronKey puissent fonctionner sur les terminaux. De cette manière, elle a le contrôle sur les lecteurs qui peuvent être utilisés en interne et peut vérifier tous les fichiers de données téléchargés. Cela signifie également qu’elle peut contrôler qui utilise son logiciel de gestion des terminaux, de sorte à protéger sa propriété intellectuelle et ses données sensibles.

En déployant nos clés USB chiffrées IronKey Vault Privacy 50, cette entreprise a pu mettre en place une clé USB de sécurité professionnelle convivial et économique pour les données sensibles en transit, avec un chiffrement matériel AES 256 bits en mode XTS.

Pour renforcer la sécurité et offrir davantage de flexibilité et de tranquillité d’esprit, la clé IronKey VP50 prend en charge l’option de mots de passe multiples (Admin, Utilisateur et de Récupération à usage unique) avec les modes Complexe ou Phrase de passe. Cela permet de récupérer l’accès aux données si l’un des mots de passe est oublié. Le mode Complexe classique permet des mots de passe de 6 à 16 caractères en utilisant 3 des 4 jeux de caractères. Le nouveau mode Phrase de passe permet d’utiliser un code numérique, une phrase, une liste de mots ou même des paroles de 10 à 64 caractères. L’administrateur peut activer un mot de passe Utilisateur et un Mot de passe de récupération à usage unique ou réinitialiser le mot de passe Utilisateur pour restaurer l’accès aux données. La protection contre les attaques par force brute verrouille le mot de passe Utilisateur ou le mot de passe de récupération à usage unique si 10 mots de passe incorrects sont saisis de suite, et crypto-efface la clé USB si le mot de passe Admin est saisi incorrectement 10 fois de suite.

Ce spécialiste du secteur de l’énergie a envoyé plus de 300 clés USB chiffrées Kingston IronKey VP50 par courrier à ses employés sur le terrain dans plus de 30 pays. Il a obtenu une conformité d’utilisation de 100 % et des retours très positifs sur leur facilité d’utilisation.

Par conséquent, ce partenaire spécialiste de l’énergie s’assure que sa politique de gestion des terminaux est plus sûre en bloquant les clés USB non autorisées, ce qui permet de protéger la propriété intellectuelle et les données sensibles de l’entreprise en les stockant sur des clés à chiffrement matériel. Ce déploiement a également permis à l’entreprise de se conformer aux normes réglementaires.

#KingstonIsWithYou #KingstonIronKey

Cela a-t-il été utile ?

Pour planifier la bonne solution, les objectifs de votre projet de sécurité doivent être clairement définis. Les experts de Kingston Technology sont là pour vous aider.

Aucun produit ne correspond aux critères de votre sélection actuelle. Veuillez modifier vos filtres pour afficher plus d’options.

Kingston explique comment améliorer la sécurité de ses données et ce qu’est le chiffrement.

La protection matérielle, et non logicielle, est le moyen le plus sûr.

Sécuriser les informations personnelles et privées importantes sur un PC avec un SSD à chiffrement matériel.

Les violations de données sont une menace majeure. Importance de mesures de cybersécurité complètes.

Fonctionnalités de sécurité USB indispensables pour la protection des données.

Présentation de la méthode de sauvegarde « 3-2-1 », votre meilleure défense contre les ransomwares.

Le Dr Vynckier présente les meilleures pratiques de sécurité et les sauvegardes hors ligne.

David Clarke aborde le chiffrement, les super-utilisateurs, les vulnérabilités et la formation.

Les solutions Kingston IronKey permettent à EgoMind d’améliorer la sécurité de ses données.

La différence entre les catégories de disques SSD repose sur deux composants : le processeur et la mémoire NAND.

NIS2 et DORA : comment les organisations peuvent faire de la conformité une opportunité.

Évolution du stockage et du chiffrement des données sensibles chez dans les entreprises.

Kingston cherche à sécuriser les fichiers sensibles face à la vulnérabilité croissante des e-mails.

Les solutions à chiffrement matériel Kingston IronKey assurent la conformité NIS2.

Kingston IronKey propose des options matérielles pour protéger les PME contre la cybercriminalité.

La norme FIPS 140-3 niveau 3 est certifiée par l’agence NIST, le summum en matière de chiffrement.

Questions à poser lors de la recherche du bon SSD pour le datacenter de votre organisation.

Notre infographie présente les différences entre le chiffrement logiciel et le chiffrement matériel.

2023 a été une année riche en défis et innovations. Mais que nous réserve 2024 ?

Deux méthodes pour mieux lutter contre les rançongiciels : le chiffrement et les sauvegardes.

Livre blanc – Politique de prévention des pertes de données sans limiter l’utilisation des clés USB.

Sécurité numérique de classes entreprise et militaire : 2 normes élevées aux exigences différentes.

Le chiffrement matériel garantit la confidentialité des données des avocats en déplacement.

Tests d'intrusion des clés USB Kingston IronKey pour une sécurité des données fiable.

Les clés à chiffrement matériel Kingston IronKey protègent les données lors des déplacements.

La politique du BYOD est délicate pour les employeurs. Comment concilier sécurité et commodité ?

Disques chiffrés pour la cybersécurité/conformité des sociétés financières. Kingston vous explique.

La DLP permet aux admin réseau de protéger les données sensibles contre la cybercriminalité et la négligence.

Le chiffrement des données peut être la clé de la stratégie de sécurité de toute organisation.

Renforcer la sécurité des réseaux pour le travail à distance et les déplacements internationaux

Investissez dans des clés USB chiffrées pour éviter d’onéreux frais d’avocat en cas de perte ou de vol.

Les agences de sécurité nationale font confiance à Kingston IronKey pour protéger leurs données.

Les spécialistes informatiques des entreprises devraient de ce fait ajouter des options de sécurité des données aux PC des télétravailleurs.

3 pratiques clés de Kingston pour une stratégie DLP performante afin de gérer les données sensibles.

Vous pouvez lire et écrire sur une clé USB cryptée avec un iPad ou un iPhone et un adaptateur approprié. Voici comment.

Supériorité du chiffrement matériel pour protéger les données des cabinets d’avocats.

Une brève explication de l’objectif et des types de logiciels de sécurité des données disponibles.

Les phrases de passe sont supérieures aux mots de passe complexes pour la sécurité des données.

La sécurité des données est d’une importance capitale pour ceux qui travaillent dans des secteurs tels que les services de santé. Comment une organisation peut-elle assurer la sécurité des données de ses patients lors de leur transit ?

Ce règlement nécessite le chiffrement des données sensibles, la nomination d'un responsable de la sécurité, l'adoption de programmes et de politiques de cybersécurité.

Clés USB chiffrées Kingston IronKey : la sécurité pour les entreprises de toutes tailles.

Nous comparons les clés USB chiffrées et non chiffrées et expliquons comment sécuriser les données !

Kingston IronKey : la solution à privilégier pour protéger les données des services financiers.

Découvrez comment Kingston IronKey sécurise les données des opérations militaires.

Conseils pour intégrer des clés USB chiffrées dans votre politique de sécurité d’entreprise.

Découvrez comment Kingston IronKey protège les données du secteur des télécoms grâce au chiffrement.

Le chiffrement est des plus utile pour protéger les fichiers importants des clients des créatifs.

Clés USB chiffrées Kingston IronKey : petites, mais essentielles dans toute stratégie de sécurité.

Kingston IronKey permet de réduire les pertes de données dues aux appareils électroniques perdus.

Nous expliquons comment les clés USB chiffrées sont devenues essentielles pour la sécurité des données

Utiliser le SSD externe IronKey Vault Privacy 80 : définir un mot de passe, connexion à un PC, etc.

Les entreprises cherchent des solutions contre la violation des données mobiles confidentielles.

Découvrez comment Kingston IronKey protège les données sensibles du secteur de la finance.

Voici comment Kingston IronKey a permis de protéger les données sensibles du secteur de l'énergie.

Nous étudions les avis de nos experts KingstonCognate sur cybermenaces et défis de cybersécurité.

Protection des données en déplacement grâce à la norme avancée de cryptage matériel (AES) 256.

Le chiffrement logiciel peut être désactivé par l’utilisateur. Cela peut entraîner des amendes et des frais juridiques en cas de perte du disque.

Tomasz Surdyk explique comment toutes les entités peuvent rester en sécurité dans le monde numérique.

N’insérez aucune clé USB dans votre ordinateur si vous ne savez pas exactement d’où elle provient.

Discussion Twitter sur les opinions et conseils des experts et des influenceurs technologiques de Kingston sur le télétravail.

La combinaison du stockage cloud et du chiffrement matériel présente des avantages.

Les 12 conseils indispensables pour garantir la cybersécurité des petites et moyennes entreprises.

Nous avons mené des recherches uniques pour identifier les facteurs pouvant avoir un impact sur les marchés mondiaux en 2022.

2021 a été une année pleine de défis et d’innovations. Mais que nous réserve 2022?

Sally Eaves aborde le sujet de la cyber-sécurité des PME et du besoin d’éducation et de soutien.

Bill Mew partage ses réflexions sur la façon dont les plus grands défis en matière de sécurité nécessitent un engagement de la part du conseil d'administration.

Rob May partage son opinion sur la proximité de l’informatique en périphérie et ses besoins en matière de sécurité.

La pandémie a augmenté le trafic Internet, et mis en évidence le rôle essentiel des datacenters.

La généralisation des logiciels DLP, des tunnels VPN, des clés USB et des disques SSD chiffrés limitera certains risques inhérents au télétravail.

Cameron Crandall, de Kingston, vous aide à décider si le stockage de vos serveurs sur des SSD NVMe est une solution répondant à vos besoins.

L'utilisation d'un processeur de cryptage matériel dédié présente de nombreux avantages pour les clés USB.

Que nous réserve 2021 au niveau des technologies et des tendances ? Quelles sont les prévisions des membres de KingstonCognate et des experts du secteur pour l’avenir ?

La cybersécurité et la confidentialité des données sont de la responsabilité de chacun. Quelles sont les principales considérations ?

Découvrez pourquoi l’avenir des entreprises dépend des solutions SDS compatibles avec les SSD et comment un SSD trouve sa place dans les solutions de stockage défini par logiciel.

Kingston Technology & Matrix42 se sont associés pour créer la solution de sécurité optimale pour terminaux pour minimiser les risques dans de nombreux secteurs.

L'importance pour les organisations de traiter les revenus, les bénéfices et le risque sur un même pied d'égalité afin d'atténuer les risques liés à la sécurité des données et à la cybersécurité. Lisez cet article de Bill Mew, expert du secteur, pour en savoir plus sur ce sujet.

D'après les experts du secteur, qu'est-ce qui a changé depuis l'entrée en vigueur du RGPD ?

Les datacenters doivent utiliser des SSD pour serveurs. Ils présentent de nombreux avantages par rapport aux disques client et les coûts ont diminué.

Le NVMe est désormais le protocole standard des SSD afin de renforcer les centres de données et les architectures systèmes.

Les gestionnaires de datacenters dans le cloud ou sur site peuvent tirer des leçons utiles du monde des superordinateurs.

Découvrez comment Hardwareluxx a pu gérer la croissance de son trafic web grâce au SSD DC500M de Kingston.

Si le SDS n'a pas été à la hauteur de ses promesses médiatiques, le NVMe est maintenant plus abordable, et le matériel de base a la capacité attendue.

Il est important de choisir le bon SSD pour votre serveur, car les SSD pour serveurs sont optimisés pour fonctionner à un niveau de latence prévisible alors que les SSD Clients (pour ordinateur de bureau ou portable) ne le sont pas. Ces différences se traduisent par une meilleure disponibilité et une latence plus courte pour les applications et services essentiels.

Pour travailler à domicile, vous avez besoin d'un bon espace de travail pour votre PC, un équipement de téléconférence adapté et une connexion sécurisée.

Quelles sont les stratégies que les organisations peuvent adopter pour garantir la sécurité des données des clients dans l'après-RGPD alors que les menaces sur la cybersécurité ne cessent d'évoluer ? Kingston a recueilli les avis de quelques-uns des spécialistes les plus expérimentés en matière de cybersécurité au Royaume-Uni sur l'impact de l'entrée en vigueur du RGPD sur la protection des données.

Ce livre blanc explique comment l'utilisation des SSD Data Center DC500 pour entreprise de Kingston Technology peut réduire de 39% le coût global de votre investissement et de vos licences.

SSD Série 500 pour Data Centers (DC500R/DC500M) - Cohérence, prévisibilité de la latence (temps de réponse) et des performances IOPS (E/S par seconde).

Vous savez déjà que le télétravail est bénéfique pour votre activité. Toutefois, les défis que cette pratique représente pour la sécurité de votre réseau et votre conformité avec le RGPD sont bien trop importants pour être ignorés.

Comment activer et désactiver la fonction BitLocker eDrive de Microsoft pour utiliser le chiffrement matériel sur votre disque SSD Kingston.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

Le cryptage matériel AES 256 bits utilisant le mode de chiffrement par bloc XTS est utilisé dans les clés DT 4000G2 et DTVP 3.0.

La protection contre les coupures de courant des micrologiciels/matériel est une méthode très efficace pour empêcher la perte de données dans les applications SSD d'entreprise.

Les charges de travail du traitement transactionnel en ligne (OLTP) incluent généralement un grand nombre de petites transactions rapides qui nécessitent des temps de réponse de moins d'une seconde.

Le calcul de haute performance peut impliquer d'énormes quantités de données. Les disques SSD consomment une fraction de l'énergie des disques rotatifs.

Les disques SSD de Kingston possèdent des fonctions telles que la mémoire à code correcteur d'erreurs et les blocs de réserve, qui préviennent l'écriture de données dans des blocs défectueux.

Ce programme offre les options les plus fréquemment requises par les clients, notamment les numéros de série, les mots de passe doubles et les logos personnalisés. Grâce à sa commande minimum de 50 pièces, le programme satisfait précisément aux besoins de votre société.

La vie professionnelle au quotidien a radicalement changé, tout comme les méthodes de travail traditionnelles : Grâce aux supports de stockage mobiles, nous pouvons accéder et utiliser nos données pratiquement à tout moment et n’importe où.

La plupart des clés USB sécurisées de IronKey et Kingston sont certifiées FIPS 140-2.

30 octobre 2017 : L'aéroport de Heathrow, à Londres utilise des clés USB non-cryptées comme solution de stockage hors cloud. Et l'utilisation des clés USB cryptées n'est malheureusement pas encore une norme répandue.

Le stockage peut être l'élément présentant le plus grand défi à la performance des VDI.

L’engagement fondatamental de Kingston est le test des produits, cela nous permet de vous fournir les mémoires les plus fiables du marché. Nous testons avec la plus grande rigueur tous nos produits à chaque étape de leur production. Ces tests sont la base de notre contrôle de qualité pendant tout notre processus de fabrication.