Fragen Sie einen Experten

Die Planung der richtigen Lösung erfordert gute Kenntnisse der Sicherheitsziele Ihres Projekts. Kingston Experten zeigen Ihnen wie's geht.

Prof. Sally Eaves ist Vorsitzende von Cyber Trust und leitende politische Beraterin der Global Foundation of Cyber Studies and Research. Sie gilt als „Vorreiterin für ethische Technologie“ und ist die erste Preisträgerin des Frontier Technology and Social Impact Awards, verliehen von den Vereinten Nationen. Als Chief Technology Officer und nun auch Professorin für Advanced Technologies und globale Strategieberaterin für neue Technologien ist Sally als internationale Autorin, Moderatorin, Keynote-Speakerin und Vordenkerin für digitale Transformation (KI, 5G, Cloud, Blockchain, Cybersicherheit, Governance, IoT, Data Science) sowie Kultur, Kompetenzen, DEI, Nachhaltigkeit und soziale Auswirkungen anerkannt und ausgezeichnet.

Sie hat Aspirational Futures gegründet, um Inklusion, Vielfalt und Gleichberechtigung in den Bereichen Bildung und Technologie zu fördern. Ihr neuestes Buch "Tech For Good" wird in Kürze erscheinen. Sally wird von führenden Gremien wie Onalytica regelmäßig für ihren globalen Einfluss im Technologiebereich gewürdigt und ist in den Top 10 der Welt in verschiedenen Disziplinen von KI über 5G bis hin zu Nachhaltigkeit und mehr vertreten.

Mehrere Vektoren von Cybersicherheitsrisiken konvergieren in Umfang, Ausmaß und Komplexität und stellen eine allgegenwärtige Gefahr für Organisationen aller Branchen und Größen dar, von KMU bis hin zu Konzernen. In diesem Beitrag gehen wir der Frage nach, was sich geändert hat, und betrachten dabei insbesondere die zunehmende Gefährdung von KMU. Außerdem geben wir konkrete Beispiele dafür, wie Sie unabhängig von Ihrer Ausgangssituation Ihre Sicherheitslage verbessern können, von der Firmenkultur und der Ausbildung bis hin zu Zero-Trust-Praktiken und der Einbindung der Cybersicherheit von Endgeräten.

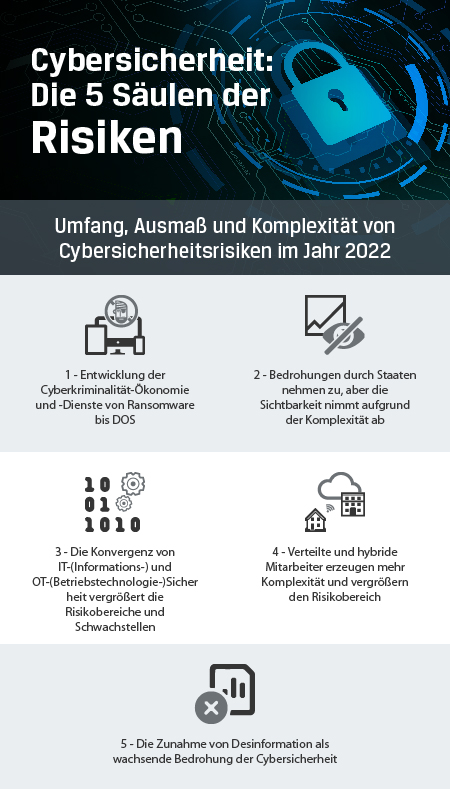

Erstens ist es ratsam, die Katalysatoren für die Zunahme der Sicherheitsrisiken zu betrachten, insbesondere die Pandemie und ihre Auswirkungen auf die „Arbeit von überall“, die zunehmende Durchsetzungskraft von Arbeitnehmern und Verbrauchern mit ihren veränderten Erwartungen und Verhaltensweisen, die Situation in der Ukraine und die sich rasch entwickelnde Energiekrise – leider bleibt es eine Binsenweisheit, dass sich Angreifer immer auf unsere verwundbarsten Bereiche konzentrieren. Bei einer genaueren Betrachtung der Bedrohungslandschaft treten 5 Säulen des Risikos in den Vordergrund, die im Folgenden näher erläutert werden:

KMUs sind besonders von der Zunahme von Cyberangriffen betroffen, vor allem von Ransomware und Phishing. Neue Untersuchungen zeigen, dass etwa 43 % der Cyberangriffe{{Footnote.N68026}} auf kleine Unternehmen abzielen (Verizon 2022). Der NCSC-Jahresbericht{{Footnote.N68027}} für Großbritannien aus dem Jahr 2021 hat kürzlich Ransomware zur größten Cyberbedrohung erklärt, der das Vereinigte Königreich aktuell ausgesetzt ist. Da dieser Sektor mehr als 99 % der Unternehmen{{Footnote.N68028}} im Vereinigten Königreich und in den USA ausmacht (SBA 2021), rückt der kollektive Beitrag zum globalen Wirtschaftswachstum in den Mittelpunkt, neben dem Risiko, das für die Lieferketten besteht, wobei KMU einen zunehmend attraktiven Zugang zu größeren Unternehmensökosystemen bieten.

Eine Untersuchung von Datto{{Footnote.N68029}} hat ergeben, dass 85 % der MSPs Ransomware als die größte Malware-Bedrohung für kleine Unternehmen angeben. Da das Remote Desktop Protocol (RDP) der häufigste Angriffsvektor für diese Art von Angriffen ist, hat die zunehmende Verbreitung von KMU-Mitarbeitern mit Remote-zu-Hybrid-Arbeitsmodellen zusammen mit dem Anstieg von „BYOD", der Verwendung von privaten Geräten bei der Arbeit im Büro, neue Herausforderungen erzeugt. Diese reichen von der Ausweitung der Bedrohungslage bis hin zur Gefahr der Selbstzufriedenheit und des Bruchs von Gewohnheiten in Bezug auf Sicherheitspraktiken, die mit der ständigen Veränderung der Arbeitslogistik einhergehen. Hinzu kommt, dass KMUs in der Regel falsche Vorstellungen vom Umfang des ihnen zur Verfügung stehenden Supports haben. Dies wird noch durch größere Budgetbeschränkungen, weniger Ressourcen und ein Mangel an hausinternen technischen Fachkenntnissen potenziert – all dies erhöht ihre Attraktivität als Angriffsziel für bösartige Akteure. In Anbetracht der bereits skizzierten Auswirkungen des Sektors auf die lokale und globale Wirtschaft sind die unverhältnismäßig großen betrieblichen, finanziellen und rufschädigenden Auswirkungen von großer Bedeutung.

Aber es gibt nicht nur negative Nachrichten! Erstens können KMU aufgrund ihrer Beschaffenheit und Infrastruktur flexibler auf Veränderungen und die Einführung neuer Ansätze reagieren, da sie in der Regel weniger mit alten Technologien oder prozesslastigen, langen Entscheidungszyklen belastet sind. Darüber hinaus können KMUs schon heute viel tun, um ihre Cybersicherheitslage für morgen zu verbessern. Es ist an der Zeit, sich von der weit verbreiteten Meinung zu verabschieden, dass wirksame Sicherheit einfach zu schwierig, zu zeitaufwendig oder zu teuer ist, oder dass man umgekehrt etwas wie „Zero Trust - Null Vertrauen“ direkt von der Stange kaufen kann und damit alles erledigt sei – so funktioniert es einfach nicht, es ist eine fortlaufende Reise, kein Ziel.

Was können KMUs also tun, um sowohl das Verständnis für die Cybersicherheit zu verändern als auch ihre Position in Bezug auf die Risiken zu verbessern? In Anbetracht der verfügbaren Bildungs- und Sensibilisierungsmöglichkeiten bietet das Nationale Zentrum für Cybersicherheit{{Footnote.N68030}} einen hervorragenden Ausgangspunkt für kostenlose und aktuelle Ressourcen. Dies ist von entscheidender Bedeutung, denn Untersuchungen{{Footnote.N68031}} haben ergeben, dass kleinere Unternehmen keine zuverlässigen Quellen konsultieren und stattdessen bei einer allgemeinen Suche häufig von der Menge der Online-Ratschläge überwältigt werden, ohne dass sie diese beurteilen oder priorisieren können. Daher ist die Aufklärung Ihrer Mitarbeiter und die Verfügbarkeit nützlicher Dokumentationsquellen ein absolutes Muss. Selbst große Unternehmen nutzen in der Regel Drittanbieter, die sich auf Cybersicherheits-Tools, Schulungen und bewährte Praktiken spezialisiert haben, und es gibt hier eine Menge Unterstützung, die auf Organisationen jeder Größe zugeschnitten werden kann. Und es gibt keinen besseren Weg, um die zunehmende Zusammenarbeit von bösen Akteuren zu verhindern, als wenn sich Organisationen zum Wohle der Allgemeinheit zusammentun und offen bewährte Verfahren austauschen!

Die Akteure der Sicherheitsbedrohungen entwickeln ihre Angriffsmethoden ständig weiter, damit sie effektiver werden. Dazu gehört auch der Zusammenschluss von Cyberkriminellen mit immer komplexeren und professionelleren Taktiken. Wir müssen als Sektor, als Organisationen und als Einzelpersonen in gleicher Weise reagieren – dies erfordert eine Konzentration auf Technologie, Kultur, Prozesse und Fertigkeiten.

Wie ich bereits im Kingston Cognate Twitter Chat (@kingstontechbiz) erörtert habe, können etwa 98 % der Cyberangriffe durch gute Cyberhygiene vereitelt werden. Im Folgenden finden Sie einige Vorschläge, wie Sie diese Grundlage aus technologischer und verfahrenstechnischer Sicht richtig gestalten können:

Insbesondere hardwareverschlüsselte Geräte wie USB-Sticks und externe SSDs bieten eine äußerst kosteneffiziente Lösung, um den Schutz vor Datenverlust sinnvoll auszubauen – und zwar für branchenübergreifende Anwendungen und für Unternehmen jeder Größe. Rob Allen, Director of Marketing & Technical Services – Kingston Technology Europe, erklärt:

Wir bieten verschlüsselte USB-Lösungen für Regierungsbehörden, Verteidigung und Geheimdienste bis hin zu FinTech und Gesundheitswesen sowie für kleine und mittlere Unternehmen und SOHO (Small Office Home Office)-Benutzer... Die Lösung, die mich wirklich beeindruckt und begeistert, ist eine externe SSD mit Touchscreen-Pin und Passwort – eine hochinteressante Ergänzung zu dem, was wir normalerweise tun.

Darüber hinaus kann Kingston Technologys ausgezeichnetes Team von Fragen Sie einen Experten eine persönliche Beratung zu den potenziellen Vorteilen anbieten, die auf die spezifische Speicherumgebung und die Bedürfnisse Ihres Unternehmens zugeschnitten sind – wobei Kontaktanfragen direkt an die technische Ressourcengruppe weitergeleitet werden – sowie mehrere, frei zugängliche Ressourcenleitfäden bereitstellen, die für Betreiber von Rechenzentren, Endnutzer in Unternehmen und KMU gleichermaßen geeignet sind. Weitere Unterstützung finden Sie im Datensicherheit Blog, wo Sie die 12 besten Tipps für KMU zur Verbesserung der Cybersicherheit finden.

Jeder hat die Möglichkeit, etwas zur Verringerung von Bedrohungen beizutragen, jeder Einzelne ist eine Art Sicherheitsbeauftragter – dies ist eine gemeinsame Verantwortung, die sich in einer Unternehmenskultur widerspiegeln muss, die es ermöglicht, „das Wort zu ergreifen“. Nachdem Rob Allen die Vorteile des Portfolios der verschlüsslten Kingston IronKey Produkte erläutert hat, spricht er einen äußerst wichtigen Punkt an:

Was es also zu verhindern gilt, ist, dass Menschen Möglichkeiten zur Umgehung von Sicherheitspraktiken finden, die weniger sicher sind. Außerdem, und das ist sehr wichtig, wollen Sie eine Atmosphäre schaffen, in der sich alle einbringen können... und mit bewährten Praktiken Dinge vermitteln, die die Menschen auch in ihrem Privatleben anwenden können – geben Sie Beispiele aus der Praxis.

Dies erstreckt sich gleichermaßen auf den Zugang zu und das Vertrauen in Fähigkeiten in Bezug auf Cybersicherheit und Datenkompetenz im weiteren Sinne, um sicherzustellen, dass allen Mitarbeitern Zugang zu den neuesten Erkenntnissen gewährt wird, unabhängig davon, ob sie eine technologische Position innehaben oder nicht. Dies kann durch die Entwicklung personalisierterer Fortbildungsprogramme unterstützt werden, die den Mitarbeitern helfen, ihre eigenen Lernpräferenzen zu erkennen, damit sie sich auf die Art und Weise weiterentwickeln können, die am besten zu ihnen passt – intelligentes Denken als Ergänzung zu intelligenter Technologie – und die die Ergebnisse für den Einzelnen, das Team und das Unternehmen gleichermaßen verbessert. Das ist die Wirkung gemeinsamer Werte!

Kingston Technology ist ein seit langem etablierter und zuverlässiger Marktführer im Bereich der verschlüsselten USB-Sticks und kann Ihnen maßgeschneiderte Unterstützung zu den Vorteilen und der Anpassung an Ihre geschäftlichen Anforderungen bieten. In Kombination mit dem hervorragenden „Fragen Sie einen Experten“-Team bedeutet dies, dass Sie eine wirklich maßgeschneiderte Beratung erhalten, die auf Ihre Umgebung und Ihre Bedürfnisse zugeschnitten ist.

#KingstonIsWithYou #KingstonIronKey

Die Planung der richtigen Lösung erfordert gute Kenntnisse der Sicherheitsziele Ihres Projekts. Kingston Experten zeigen Ihnen wie's geht.