Pregunte a un experto

La planificación de la solución correcta requiere una comprensión de los objetivos de seguridad de su proyecto. Permita que los expertos de Kingston lo orienten.

Consejos para ayudar a su organización a mantener la confidencialidad de la información y cumplir con regulaciones como las GDPR de la UE y la NYDFS de Nueva York.

Si usted no tiene un plan en marcha para USBs encriptados o dispositivos externos y las directrices pertinentes a su uso, usted no tiene ninguna base de donde arrancar y por lo tanto, su organización está en incurriendo en riesgo en todos los niveles, incluyendo el incumplimiento de las regulaciones. Las filtraciones y pérdida de datos solo se han vuelto más costosas para las empresas a medida que los esfuerzos de los agentes de amenazas se han vuelto más sofisticados. Un estudio de seguridad cibernética del 2021 encontró que el costo promedio de la filtración de datos a nivel mundial fue de US $ 4,24 millones. Eso fue un aumento del 10% sobre el costo en el 2020. Evite enfrentar estos costos diseñando y ajustándose a un plan práctico para la seguridad de los datos, uno que evite los ataques BadUSB utilizando solo dispositivos USB o dispositivos externos aprobados y encriptados.

Seleccione el dispositivo Flash USB correcto para satisfacer las necesidades de su organización. Las acciones recomendadas serían:

Sin la investigación adecuada, sus iniciativas pueden ser más difíciles de implementar y justificar. Un simple análisis de lo que necesita su organización y el saber que existe una variedad de soluciones de dispositivos externos o USBs encriptados, rentables y fáciles de usar, puede contribuir en gran medida a permitir que tanto su organización como sus usuarios finales manejen el problema, gestionando así los riesgos y reduciendo los costos.

Implemente un programa de capacitación que eduque a los empleados sobre el uso aceptable e inaceptable de dispositivos externos y USB Flash y las políticas de "Traiga su propio dispositivo" (BYOD).

Si no capacita y educa a los usuarios finales sobre los riesgos, no tendrá una estrategia de prevención de filtración de datos herméticamente sellada y será propenso a las infracciones. Un estudio de seguridad USB de Ponemon encontró que el 72 % de los empleados usan dispositivos flash gratuitos de conferencias, ferias comerciales, reuniones de negocios, etc., incluso en organizaciones que tienen opciones de ‘USB aprobados.

Instituya políticas para el uso adecuado de los medios de almacenamiento portátiles electrónicos, incluyendo los dispositivos de memoria Flash USB. Comience por:

Si no se implantan las políticas adecuadas para que todos las puedan seguir, los dispositivos externos y USBs pueden ser la causa potencial de la falla de su estrategia de seguridad de datos. Establecer una política es el primer paso, y uno muy importante. El estudio de Ponemon también encontró que casi el 50 % de las organizaciones confirmaron que habían perdido dispositivos que contenían información sensible o confidencial en los 24 meses anteriores a la encuesta.

Proporcione a los empleados dispositivos de memoria Flash USB encriptados y aprobados para su uso en el lugar de trabajo. Los dispositivos flash aprobados deben tener las siguientes características:

Si usted no proporciona USBs encriptados e implementa políticas que permitan a los usuarios finales ser productivos, los empleados, por necesidad, generalmente encontrarán una manera de eludir estos sistemas de seguridad.

Para asegurarse de que sus datos estén seguros, deberían ser encriptados antes de ser enviados a través de correo electrónico o guardados en dispositivos de almacenamiento extraíbles.

Para las organizaciones en las que los datos de carácter confidencial o sensible son parte de su negocio, tales como las financieras, de salud, gubernamentales, etc., el encriptado es el medio de protección más digno de confianza. Seguir estos principios ofrecerá una medida de protección contra sanciones y/o demandas relacionadas con la divulgación ilegal de datos, de acuerdo con las nuevas regulaciones.

Si no se encriptan los datos antes de guardarlos en USBs o dispositivos externos, los piratas informáticos pueden eludir su antivirus, firewall u otros controles. Esos datos son vulnerables. El dispositivo Flash USB encriptado. Kingston IronKey™ S1000 cuenta con un Cryptochip en el dispositivo, lo que proporciona la mejor capa de seguridad de hardware de su clase.

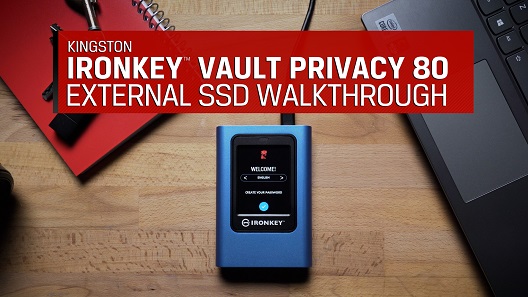

El Kingston IronKey Vault Privacy 80ES es un SSD externo con encriptado por hardware siempre activo que cuenta con la certificación FIPS 197. Viene con una pantalla táctil innovadora para ingresar un PIN o una contraseña de hasta 64 caracteres. Proporciona almacenamiento de alta capacidad con protección por encriptado confiable.

Los dispositivos encriptados Kingston IronKey ofrecen altos niveles de protección de datos y han sido utilizados por particulares, pymes y organizaciones, así como por clientes gubernamentales durante décadas. Los dispositivos Kingston IronKey son soluciones confiables en todo el mundo para la protección de datos.

#KingstonIsWithYou #KingstonIronKey

La planificación de la solución correcta requiere una comprensión de los objetivos de seguridad de su proyecto. Permita que los expertos de Kingston lo orienten.

Para los creativos que producen contenido para clientes de alto perfil, el almacenamiento encriptado puede proteger sus archivos importantes y ayudarlo a cumplir con sus responsabilidades de seguridad.

Este video lo guiará a través de las funciones avanzadas, como cambiar la contraseña, configurar un perfil de usuario y administrador, borrar de forma segura, configurar el modo de solo lectura, reglas de contraseña y tiempo de bloqueo automático.